mirror of

https://github.com/carlospolop/hacktricks

synced 2024-11-30 00:20:59 +00:00

3.4 KiB

3.4 KiB

零基础学习AWS黑客攻击到高手 htARTE (HackTricks AWS Red Team Expert)!

支持HackTricks的其他方式:

- 如果您想在HackTricks中看到您的公司广告或下载HackTricks的PDF,请查看订阅计划!

- 获取官方PEASS & HackTricks商品

- 发现PEASS家族,我们独家的NFTs系列

- 加入 💬 Discord群组 或 telegram群组 或在 Twitter 🐦 上关注我 @carlospolopm。

- 通过向 HackTricks 和 HackTricks Cloud github仓库提交PR来分享您的黑客技巧。**

FTP Bounce - 扫描

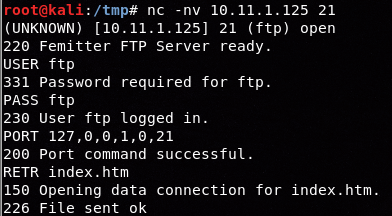

手动

- 连接到易受攻击的FTP

- 使用

PORT或EPRT(但只能选择其中一个)使其与您想要扫描的 <IP:Port> 建立连接:

PORT 172,32,80,80,0,8080

EPRT |2|172.32.80.80|8080|

3. 使用 LIST(这将仅向连接的 <IP:Port> 发送FTP文件夹中当前文件的列表)并检查可能的响应:150 File status okay(这意味着端口是开放的)或 425 No connection established(这意味着端口是关闭的)

4. 除了 LIST,您还可以使用 RETR /file/in/ftp 并寻找类似的 Open/Close 响应。

使用 PORT 的示例(172.32.80.80的端口8080是开放的,端口7777是关闭的):

使用 EPRT 的同一示例(图像中省略了认证):

使用 EPRT 而不是 LIST 的开放端口(不同环境)

nmap

nmap -b <name>:<pass>@<ftp_server> <victim>

nmap -Pn -v -p 21,80 -b ftp:ftp@10.2.1.5 127.0.0.1 #Scan ports 21,80 of the FTP

nmap -v -p 21,22,445,80,443 -b ftp:ftp@10.2.1.5 192.168.0.1/24 #Scan the internal network (of the FTP) ports 21,22,445,80,443

从零开始学习AWS黑客攻击直至成为专家 htARTE (HackTricks AWS Red Team Expert)!

支持HackTricks的其他方式:

- 如果您希望在HackTricks中看到您的公司广告或下载HackTricks的PDF版本,请查看订阅计划!

- 获取官方PEASS & HackTricks商品

- 发现PEASS家族,我们独家的NFTs系列

- 加入 💬 Discord群组或telegram群组或在Twitter 🐦 上关注我 @carlospolopm。

- 通过向 HackTricks 和 HackTricks Cloud github仓库提交PR来分享您的黑客技巧。