7.1 KiB

Android用のBurp Suiteの設定

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- サイバーセキュリティ会社で働いていますか? HackTricksで会社を宣伝したいですか?または、PEASSの最新バージョンにアクセスしたり、HackTricksをPDFでダウンロードしたいですか?SUBSCRIPTION PLANSをチェックしてください!

- The PEASS Familyを見つけてください。独占的なNFTのコレクションです。

- 公式のPEASS&HackTricksのグッズを手に入れましょう。

- 💬 Discordグループに参加するか、Telegramグループに参加するか、Twitterで🐦@carlospolopmをフォローしてください。

- ハッキングのトリックを共有するには、PRを hacktricks repo と hacktricks-cloud repo に提出してください。

Trickestを使用して、世界で最も高度なコミュニティツールによって強化されたワークフローを簡単に構築および自動化します。

今すぐアクセスを取得:

{% embed url="https://trickest.com/?utm_campaign=hacktrics&utm_medium=banner&utm_source=hacktricks" %}

このチュートリアルは、次の場所から取得されました: https://medium.com/@ehsahil/basic-android-security-testing-lab-part-1-a2b87e667533

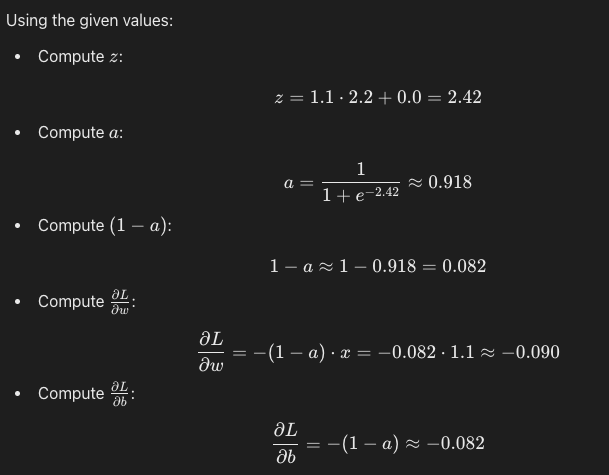

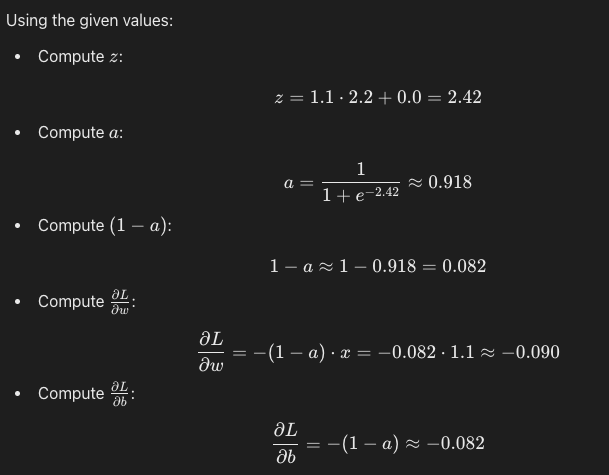

Burp Suiteにプロキシを追加してリッスンする

アドレス:192.168.56.1、ポート:1337

すべてのインターフェース オプションを選択します。

Androidデバイスでリスナーを追加する

設定 → Wi-Fi → WiredSSID(長押し)

ネットワークの変更を選択 → 詳細オプションを確認します。

プロキシをマニュアルに選択します。

デバイスのブラウザを使用して、httpおよびhttpsの接続をテストします。

- https:// 証明書エラー - https://google.com

AndroidデバイスにBurp証明書をインストールする

Burp証明書をダウンロードします。 - デスクトップマシンを使用して証明書をダウンロードします。

CA証明書をクリックして証明書をダウンロードします。

ダウンロードした証明書はcacert.der拡張子であり、Android 5.*では証明書ファイルとして認識されません。

デスクトップマシンを使用してcacertファイルをダウンロードし、cacert.derからcacert.crtに名前を変更し、Androidデバイスにドロップします。証明書は自動的にfile:///sd_card/downloadsに追加されます。

ダウンロードした証明書をインストールする

設定 → セキュリティ → SDカードから証明書をインストール

次に、sdcard → Downloads → cacert.crtを選択します。

今、任意の名前で「portswigger」として名前を付けます。

証明書を追加する前にPINを設定する必要もあります。信頼された証明書を使用してインストールされた証明書を検証します。

信頼された証明書 → ユーザー

証明書をインストールした後、SSLエンドポイントも正常に動作することが確認されました。https://google.comを使用してテストされました。

{% hint style="info" %} この方法で証明書をインストールした場合、Firefox for Androidでは(私のテストに基づいて)使用されませんので、別のブラウザを使用してください。 {% endhint %}

Trickestを使用して、世界で最も高度なコミュニティツールによって強化されたワークフローを簡単に構築および自動化します。

今すぐアクセスを取得:

{% embed url="https://trickest.com/?utm_campaign=hacktrics&utm_medium=banner&utm_source=hacktricks" %}

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- サイバーセキュリティ会社で働いていますか? HackTricksで会社を宣伝したいですか?または、

- 💬ディスコードグループまたはテレグラムグループに参加するか、Twitter🐦で私をフォローしてください@carlospolopm。

- ハッキングのトリックを共有するには、hacktricksリポジトリとhacktricks-cloudリポジトリにPRを提出してください。