8.3 KiB

111/TCP/UDP - Pentesting Portmapper

Erlernen Sie AWS-Hacking von Null auf Held mit htARTE (HackTricks AWS Red Team Expert)!

Andere Möglichkeiten, HackTricks zu unterstützen:

- Wenn Sie Ihr Unternehmen in HackTricks beworben sehen möchten oder HackTricks im PDF-Format herunterladen möchten, überprüfen Sie die ABONNEMENTPLÄNE!

- Holen Sie sich das offizielle PEASS & HackTricks-Merch

- Entdecken Sie The PEASS Family, unsere Sammlung exklusiver NFTs

- Treten Sie der 💬 Discord-Gruppe oder der Telegram-Gruppe bei oder folgen Sie uns auf Twitter 🐦 @carlospolopm.

- Teilen Sie Ihre Hacking-Tricks, indem Sie PRs an die HackTricks und HackTricks Cloud Github-Repositorys einreichen.

{% embed url="https://websec.nl/" %}

Grundlegende Informationen

Portmapper ist ein Dienst, der zur Zuordnung von Netzwerkdienst-Ports zu RPC (Remote Procedure Call)-Programmnummern verwendet wird. Es fungiert als wichtige Komponente in Unix-basierten Systemen, die den Informationsaustausch zwischen diesen Systemen erleichtert. Der Port, der mit Portmapper verbunden ist, wird häufig von Angreifern gescannt, da er wertvolle Informationen preisgeben kann. Diese Informationen umfassen den Typ des Unix-Betriebssystems (OS), das ausgeführt wird, und Details zu den Diensten, die auf dem System verfügbar sind. Darüber hinaus wird Portmapper häufig in Verbindung mit NFS (Network File System), NIS (Network Information Service) und anderen RPC-basierten Diensten verwendet, um Netzwerkdienste effektiv zu verwalten.

Standardport: 111/TCP/UDP, 32771 in Oracle Solaris

PORT STATE SERVICE

111/tcp open rpcbind

Auflistung

rpcinfo irked.htb

nmap -sSUC -p111 192.168.10.1

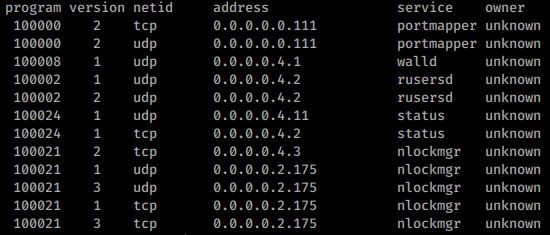

Manchmal gibt es keine Informationen, in anderen Fällen erhältst du etwas wie dies:

Shodan

port:111 portmap

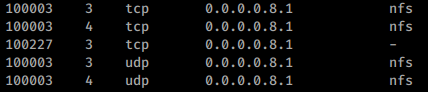

RPCBind + NFS

Wenn du den NFS-Dienst findest, wirst du wahrscheinlich in der Lage sein, Dateien aufzulisten und herunterzuladen (und vielleicht hochzuladen):

Lies 2049 - Pentesting NFS service, um mehr darüber zu erfahren, wie du dieses Protokoll testen kannst.

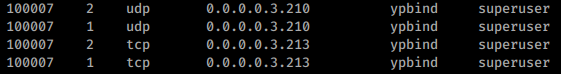

NIS

Die Erkundung von NIS-Schwachstellen umfasst einen zweistufigen Prozess, der mit der Identifizierung des Dienstes ypbind beginnt. Der Eckpfeiler dieser Erkundung ist die Aufdeckung des NIS-Domänennamens, ohne den der Fortschritt zum Stillstand kommt.

Die Erkundungsreise beginnt mit der Installation der erforderlichen Pakete (apt-get install nis). Der anschließende Schritt erfordert die Verwendung von ypwhich, um die Anwesenheit des NIS-Servers zu bestätigen, indem er mit dem Domänennamen und der Server-IP gepingt wird, wobei diese Elemente aus Sicherheitsgründen anonymisiert werden müssen.

Der abschließende und entscheidende Schritt beinhaltet den Befehl ypcat, um sensible Daten zu extrahieren, insbesondere verschlüsselte Benutzerpasswörter. Diese Hashes, einmal geknackt mit Tools wie John the Ripper, geben Einblicke in den Systemzugriff und die Berechtigungen preis.

# Install NIS tools

apt-get install nis

# Ping the NIS server to confirm its presence

ypwhich -d <domain-name> <server-ip>

# Extract user credentials

ypcat –d <domain-name> –h <server-ip> passwd.byname

NIF-Dateien

| Masterdatei | Karte(n) | Anmerkungen |

|---|---|---|

| /etc/hosts | hosts.byname, hosts.byaddr | Enthält Hostnamen und IP-Details |

| /etc/passwd | passwd.byname, passwd.byuid | NIS-Benutzerpasswortdatei |

| /etc/group | group.byname, group.bygid | NIS-Gruppendatei |

| /usr/lib/aliases | mail.aliases | Details zu E-Mail-Aliasen |

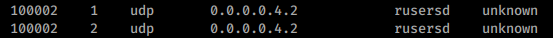

RPC-Benutzer

Wenn Sie den rusersd-Dienst wie folgt aufgelistet finden:

Könnten Sie Benutzer des Systems aufzählen. Um zu erfahren, wie das geht, lesen Sie 1026 - Pentesting Rsusersd.

Umgehen des gefilterten Portmapper-Ports

Wenn Sie einen nmap-Scan durchführen und offene NFS-Ports mit dem gefilterten Port 111 entdecken, ist eine direkte Ausnutzung dieser Ports nicht möglich. Durch Simulieren eines Portmapper-Dienstes lokal und Erstellen eines Tunnels von Ihrem Rechner zum Ziel wird die Ausnutzung mithilfe standardmäßiger Tools möglich. Diese Technik ermöglicht das Umgehen des gefilterten Zustands von Port 111 und ermöglicht somit den Zugriff auf NFS-Dienste. Für eine ausführliche Anleitung zu dieser Methode lesen Sie den Artikel unter diesem Link.

Shodan

Portmap

Übungslabore

- Üben Sie diese Techniken auf der Irked HTB-Maschine.

{% embed url="https://websec.nl/" %}

HackTricks Automatische Befehle

Protocol_Name: Portmapper #Protocol Abbreviation if there is one.

Port_Number: 43 #Comma separated if there is more than one.

Protocol_Description: PM or RPCBind #Protocol Abbreviation Spelled out

Entry_1:

Name: Notes

Description: Notes for PortMapper

Note: |

Portmapper is a service that is utilized for mapping network service ports to RPC (Remote Procedure Call) program numbers. It acts as a critical component in Unix-based systems, facilitating the exchange of information between these systems. The port associated with Portmapper is frequently scanned by attackers as it can reveal valuable information. This information includes the type of Unix Operating System (OS) running and details about the services that are available on the system. Additionally, Portmapper is commonly used in conjunction with NFS (Network File System), NIS (Network Information Service), and other RPC-based services to manage network services effectively.

https://book.hacktricks.xyz/pentesting/pentesting-rpcbind

Entry_2:

Name: rpc info

Description: May give netstat-type info

Command: whois -h {IP} -p 43 {Domain_Name} && echo {Domain_Name} | nc -vn {IP} 43

Entry_3:

Name: nmap

Description: May give netstat-type info

Command: nmap -sSUC -p 111 {IP}

Erlernen Sie AWS-Hacking von Null auf Held mit htARTE (HackTricks AWS Red Team Expert)!

Andere Möglichkeiten, HackTricks zu unterstützen:

- Wenn Sie Ihr Unternehmen in HackTricks beworben sehen möchten oder HackTricks im PDF-Format herunterladen möchten, überprüfen Sie die ABONNEMENTPLÄNE!

- Holen Sie sich das offizielle PEASS & HackTricks-Merchandise

- Entdecken Sie The PEASS Family, unsere Sammlung exklusiver NFTs

- Treten Sie der 💬 Discord-Gruppe oder der Telegram-Gruppe bei oder folgen Sie uns auf Twitter 🐦 @carlospolopm.

- Teilen Sie Ihre Hacking-Tricks, indem Sie PRs an die HackTricks und HackTricks Cloud GitHub-Repositories einreichen.