4.9 KiB

Erlernen Sie AWS-Hacking von Null auf Held mit htARTE (HackTricks AWS Red Team Expert)!

Andere Möglichkeiten, HackTricks zu unterstützen:

- Wenn Sie Ihr Unternehmen in HackTricks beworben sehen möchten oder HackTricks im PDF-Format herunterladen möchten, überprüfen Sie die ABONNEMENTPLÄNE!

- Holen Sie sich das offizielle PEASS & HackTricks-Merch

- Entdecken Sie The PEASS Family, unsere Sammlung exklusiver NFTs

- Treten Sie der 💬 Discord-Gruppe oder der Telegram-Gruppe bei oder folgen Sie uns auf Twitter 🐦 @carlospolopm.

- Teilen Sie Ihre Hacking-Tricks, indem Sie PRs an die HackTricks und HackTricks Cloud Github-Repositories einreichen.

Try Hard Security Group

{% embed url="https://discord.gg/tryhardsecurity" %}

Grundlegende Informationen

Das WHOIS-Protokoll dient als Standardmethode zum Abfragen der Registranten oder Inhaber verschiedener Internetressourcen über spezifische Datenbanken. Diese Ressourcen umfassen Domainnamen, IP-Adressblöcke und autonome Systeme, unter anderem. Darüber hinaus findet das Protokoll Anwendung beim Zugriff auf ein breiteres Spektrum an Informationen.

Standardport: 43

PORT STATE SERVICE

43/tcp open whois?

Auflisten

Erhalten Sie alle Informationen, die ein Whois-Dienst über eine Domain hat:

whois -h <HOST> -p <PORT> "domain.tld"

echo "domain.ltd" | nc -vn <HOST> <PORT>

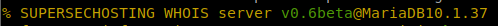

Beachten Sie, dass manchmal bei der Anforderung von Informationen an einen WHOIS-Dienst die verwendete Datenbank in der Antwort erscheint:

Der WHOIS-Dienst muss immer eine Datenbank verwenden, um Informationen zu speichern und abzurufen. Daher könnte eine mögliche SQLInjection auftreten, wenn die Datenbank nach Informationen abgefragt wird, die vom Benutzer bereitgestellt werden. Wenn Sie beispielsweise whois -h 10.10.10.155 -p 43 "a') or 1=1#" ausführen, könnten Sie in der Lage sein, alle in der Datenbank gespeicherten Informationen abzurufen.

Shodan

port:43 whois

Try Hard Security Group

{% embed url="https://discord.gg/tryhardsecurity" %}

HackTricks Automatic Commands

Protocol_Name: WHOIS #Protocol Abbreviation if there is one.

Port_Number: 43 #Comma separated if there is more than one.

Protocol_Description: WHOIS #Protocol Abbreviation Spelled out

Entry_1:

Name: Notes

Description: Notes for WHOIS

Note: |

The WHOIS protocol serves as a standard method for inquiring about the registrants or holders of various Internet resources through specific databases. These resources encompass domain names, blocks of IP addresses, and autonomous systems, among others. Beyond these, the protocol finds application in accessing a broader spectrum of information.

https://book.hacktricks.xyz/pentesting/pentesting-smtp

Entry_2:

Name: Banner Grab

Description: Grab WHOIS Banner

Command: whois -h {IP} -p 43 {Domain_Name} && echo {Domain_Name} | nc -vn {IP} 43

Erlernen Sie AWS-Hacking von Null auf Held mit htARTE (HackTricks AWS Red Team Expert)!

Andere Möglichkeiten, HackTricks zu unterstützen:

- Wenn Sie Ihr Unternehmen in HackTricks beworben sehen möchten oder HackTricks im PDF-Format herunterladen möchten, überprüfen Sie die ABONNEMENTPLÄNE!

- Holen Sie sich das offizielle PEASS & HackTricks-Merchandise

- Entdecken Sie The PEASS Family, unsere Sammlung exklusiver NFTs

- Treten Sie der 💬 Discord-Gruppe oder der Telegram-Gruppe bei oder folgen Sie uns auf Twitter 🐦 @carlospolopm.

- Teilen Sie Ihre Hacking-Tricks, indem Sie PRs an die HackTricks und HackTricks Cloud GitHub-Repositories einreichen.