8.3 KiB

Configuração do Burp Suite para iOS

{% hint style="success" %}

Aprenda e pratique Hacking AWS: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Aprenda e pratique Hacking GCP:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Suporte ao HackTricks

- Confira os planos de assinatura!

- Junte-se ao 💬 grupo do Discord ou ao grupo do telegram ou siga-nos no Twitter 🐦 @hacktricks_live.

- Compartilhe truques de hacking enviando PRs para o HackTricks e HackTricks Cloud repositórios do github.

Use Trickest para construir e automatizar fluxos de trabalho facilmente com as ferramentas comunitárias mais avançadas do mundo.

Acesse hoje:

{% embed url="https://trickest.com/?utm_source=hacktricks&utm_medium=banner&utm_campaign=ppc&utm_content=burp-configuration-for-ios" %}

Instalando o Certificado Burp em Dispositivos iOS

Para análise segura de tráfego web e SSL pinning em dispositivos iOS, o Burp Suite pode ser utilizado através do Burp Mobile Assistant ou via configuração manual. Abaixo está um guia resumido sobre ambos os métodos:

Instalação Automatizada com Burp Mobile Assistant

O Burp Mobile Assistant simplifica o processo de instalação do Certificado Burp, configuração do proxy e SSL Pinning. Orientações detalhadas podem ser encontradas na documentação oficial da PortSwigger.

Passos de Instalação Manual

- Configuração do Proxy: Comece configurando o Burp como proxy nas configurações de Wi-Fi do iPhone.

- Download do Certificado: Navegue até

http://burpno navegador do seu dispositivo para baixar o certificado. - Instalação do Certificado: Instale o perfil baixado via Ajustes > Geral > VPN e Gerenciamento de Dispositivos, em seguida, ative a confiança para o CA da PortSwigger em Configurações de Confiança do Certificado.

Configurando um Proxy de Interceptação

A configuração permite a análise de tráfego entre o dispositivo iOS e a internet através do Burp, exigindo uma rede Wi-Fi que suporte tráfego cliente a cliente. Se não estiver disponível, uma conexão USB via usbmuxd pode servir como alternativa. Os tutoriais da PortSwigger fornecem instruções detalhadas sobre configuração do dispositivo e instalação do certificado.

Configuração Avançada para Dispositivos Jailbroken

Para usuários com dispositivos jailbroken, SSH via USB (através do iproxy) oferece um método para direcionar o tráfego diretamente pelo Burp:

- Estabelecer Conexão SSH: Use iproxy para encaminhar SSH para localhost, permitindo a conexão do dispositivo iOS ao computador que executa o Burp.

iproxy 2222 22

- Encaminhamento de Porta Remota: Encaminhe a porta 8080 do dispositivo iOS para o localhost do computador para permitir acesso direto à interface do Burp.

ssh -R 8080:localhost:8080 root@localhost -p 2222

- Configuração de Proxy Global: Por fim, configure as configurações de Wi-Fi do dispositivo iOS para usar um proxy manual, direcionando todo o tráfego web através do Burp.

Monitoramento/Sniffing Completo da Rede

O monitoramento do tráfego de dispositivos não-HTTP pode ser realizado de forma eficiente usando o Wireshark, uma ferramenta capaz de capturar todas as formas de tráfego de dados. Para dispositivos iOS, o monitoramento de tráfego em tempo real é facilitado pela criação de uma Interface Virtual Remota, um processo detalhado neste post do Stack Overflow. Antes de começar, a instalação do Wireshark em um sistema macOS é um pré-requisito.

O procedimento envolve várias etapas-chave:

- Inicie uma conexão entre o dispositivo iOS e o host macOS via USB.

- Determine o UDID do dispositivo iOS, um passo necessário para o monitoramento de tráfego. Isso pode ser feito executando um comando no Terminal do macOS:

$ rvictl -s <UDID>

Starting device <UDID> [SUCCEEDED] with interface rvi0

- Após a identificação do UDID, Wireshark deve ser aberto e a interface "rvi0" selecionada para captura de dados.

- Para monitoramento direcionado, como capturar tráfego HTTP relacionado a um endereço IP específico, os Filtros de Captura do Wireshark podem ser utilizados:

Instalação do Certificado Burp no Simulador

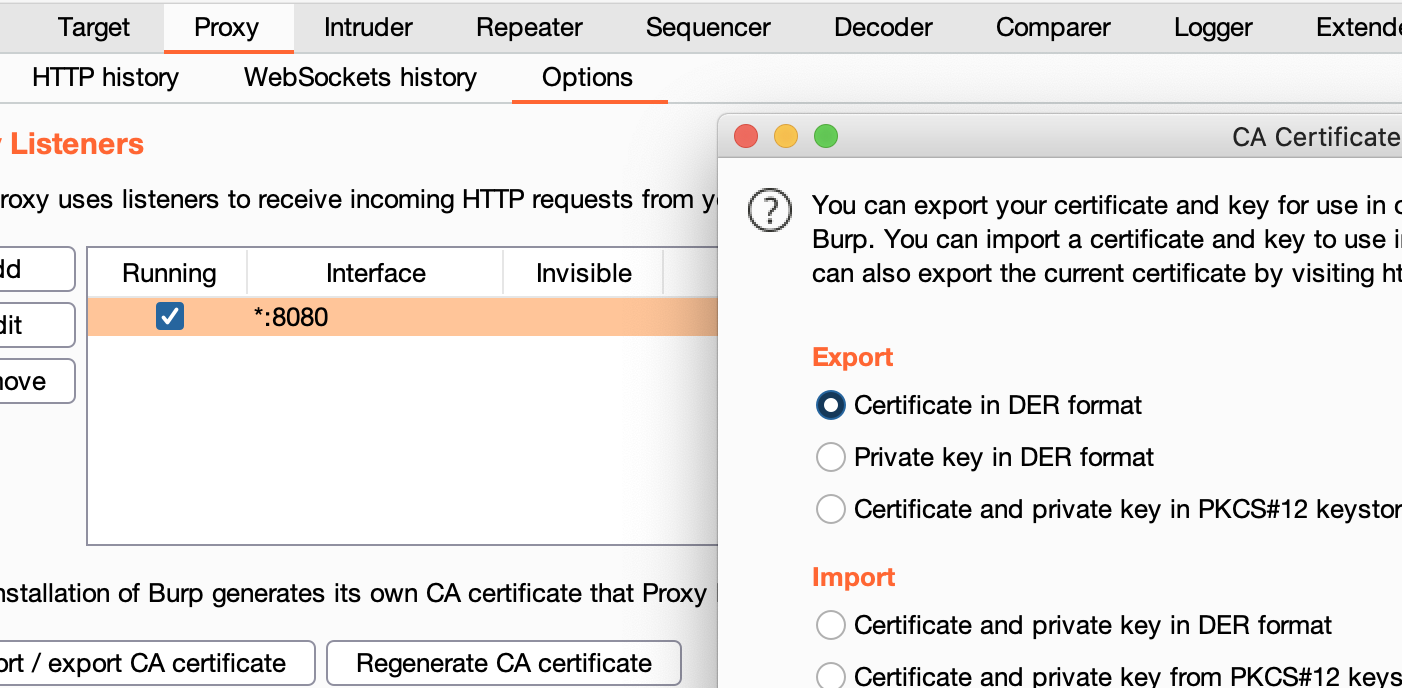

- Exportar Certificado Burp

Em Proxy --> Options --> Export CA certificate --> Certificate in DER format

- Arraste e solte o certificado dentro do Emulador

- Dentro do emulador, vá para Settings --> General --> Profile --> PortSwigger CA e verifique o certificado

- Dentro do emulador, vá para Settings --> General --> About --> Certificate Trust Settings e ative o PortSwigger CA

Parabéns, você configurou com sucesso o Certificado CA do Burp no simulador iOS

{% hint style="info" %} O simulador iOS usará as configurações de proxy do MacOS. {% endhint %}

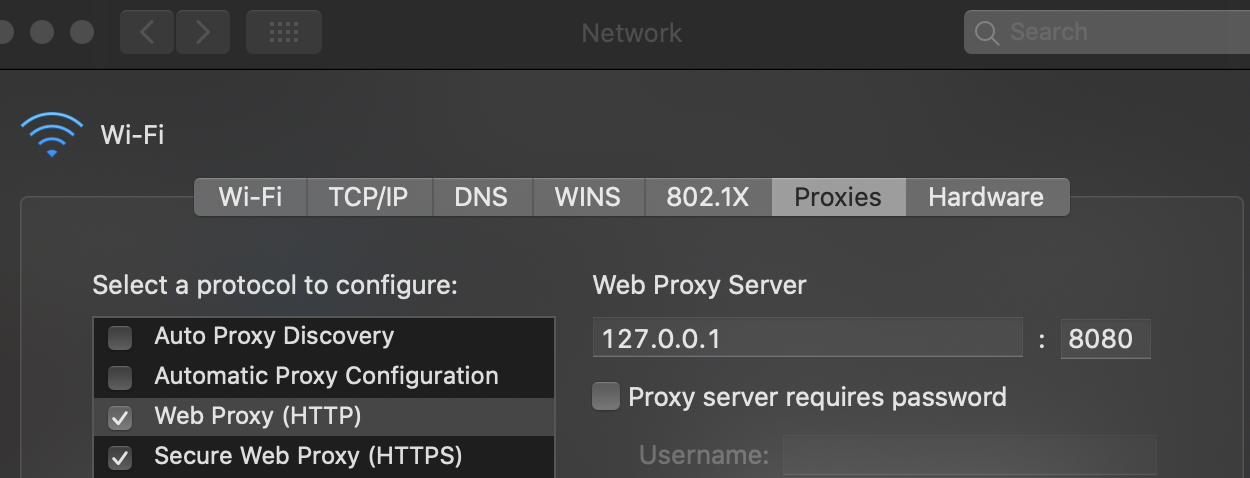

Configuração de Proxy do MacOS

Passos para configurar o Burp como proxy:

- Vá para System Preferences --> Network --> Advanced

- Na aba Proxies, marque Web Proxy (HTTP) e Secure Web Proxy (HTTPS)

- Em ambas as opções, configure 127.0.0.1:8080

- Clique em Ok e depois em Apply

Use Trickest para construir e automatizar fluxos de trabalho facilmente, impulsionados pelas ferramentas mais avançadas da comunidade.

Acesse hoje:

{% embed url="https://trickest.com/?utm_source=hacktricks&utm_medium=banner&utm_campaign=ppc&utm_content=burp-configuration-for-ios" %}

{% hint style="success" %}

Aprenda e pratique Hacking AWS: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Aprenda e pratique Hacking GCP:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Confira os planos de assinatura!

- Junte-se ao 💬 grupo do Discord ou ao grupo do telegram ou siga-nos no Twitter 🐦 @hacktricks_live.

- Compartilhe truques de hacking enviando PRs para os repositórios do HackTricks e HackTricks Cloud.