11 KiB

iOS用のBurp Suiteの設定

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- サイバーセキュリティ会社で働いていますか? HackTricksで会社を宣伝したいですか?または、PEASSの最新バージョンにアクセスしたり、HackTricksをPDFでダウンロードしたいですか?SUBSCRIPTION PLANSをチェックしてください!

- The PEASS Familyを見つけてください。独占的なNFTのコレクションです。

- 公式のPEASS&HackTricksのグッズを手に入れましょう。

- 💬 Discordグループまたはtelegramグループに参加するか、Twitterでフォローしてください🐦@carlospolopm。

- ハッキングのトリックを共有するには、PRを hacktricks repo と hacktricks-cloud repo に提出してください。

Trickestを使用して、世界で最も高度なコミュニティツールによって強化されたワークフローを簡単に構築および自動化します。

今すぐアクセスを取得:

{% embed url="https://trickest.com/?utm_campaign=hacktrics&utm_medium=banner&utm_source=hacktricks" %}

物理的なiOSでのBurp証明書のインストール

Burp Mobile Assistantをインストールして、Burp証明書のインストール、プロキシの設定、およびSSLピニングの実行をサポートします。

または、次の手順に従って手動で行うこともできます。

- BurpをiPhoneのプロキシとして設定するには、_Settings** --> **Wifi** --> **ネットワークをクリック** --> **プロキシ_

http://burpにアクセスして証明書をダウンロードします- 設定 --> 一般 --> VPNとデバイス管理 --> ダウンロードしたプロファイルを選択してインストールします(コードが要求されます)

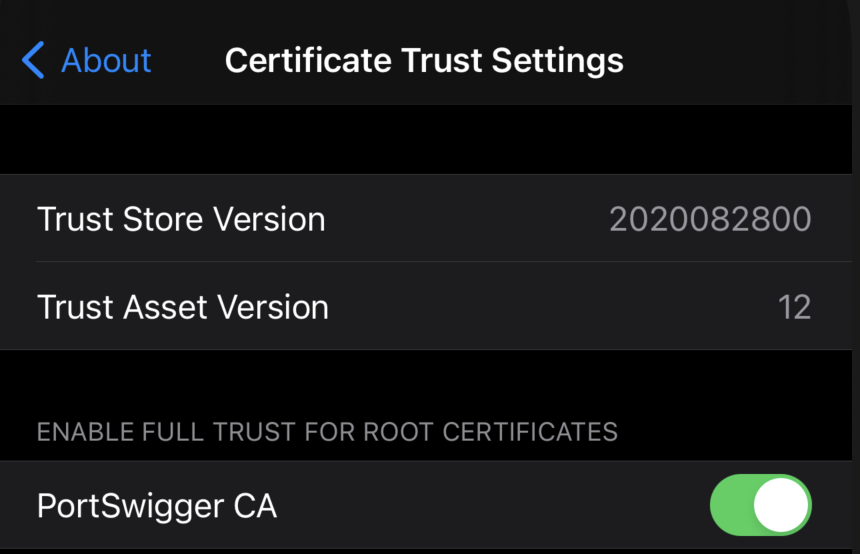

- 設定 --> 一般 --> 情報 --> 証明書信頼設定 でPortSwigger CAを有効にします

localhostを介したインターセプトプロキシの設定

トラフィックをプロキシするためにBurpを設定するのは非常に簡単です。iOSデバイスとホストコンピュータがクライアント間トラフィックを許可するWi-Fiネットワークに接続されていることを前提としています。クライアント間トラフィックが許可されていない場合は、usbmuxdを使用してUSB経由でBurpに接続することができます。

PortSwiggerは、iOSデバイスをBurpと連携させるためのチュートリアルと、iOSデバイスにBurpのCA証明書をインストールするためのチュートリアルを提供しています。

ルート化されたデバイスでUSB経由でBurpを使用する

動的解析を行う際には、トラフィックをコンピュータ上で実行しているBurpにルーティングするためにSSH接続を使用することが興味深いです。始めましょう:

まず、iOSからlocalhostで利用可能なSSHを作成するためにiproxyを使用する必要があります。

$ iproxy 2222 22

waiting for connection

次のステップは、iOSデバイス上のポート8080のリモートポートフォワーディングを、コンピュータ上のlocalhostインターフェースのポート8080に設定することです。

ssh -R 8080:localhost:8080 root@localhost -p 2222

iOSデバイスでBurpにアクセスできるようになりました。iOSのSafariを開き、127.0.0.1:8080に移動すると、Burp Suiteのページが表示されます。また、このタイミングでiOSデバイスにBurpのCA証明書をインストールすることもおすすめです。

最後のステップは、iOSデバイスでプロキシをグローバルに設定することです。

- 設定 -> Wi-Fiに移動します。

- どの Wi-Fiに接続します(実際にはどのWi-Fiに接続しても構いません。ポート80と443のトラフィックはUSB経由でルーティングされます。Wi-Fiのプロキシ設定を使用してグローバルなプロキシを設定するだけなので)

- 接続したWi-Fiの右側にある小さな青いアイコンをクリックします。

- 手動を選択してプロキシを設定します。

- サーバーとして127.0.0.1を入力します。

- ポートとして8080を入力します。

ネットワークの完全な監視/スニッフィング

もしHTTP通信以外のものを監視する必要がある場合、Wiresharkを使用してデバイスのトラフィックをスニッフィングすることができます。

iOSデバイスのトラフィックをリアルタイムでリモートでスニッフィングするには、iOSデバイスのリモート仮想インターフェースを作成する必要があります。まず、macOSホストコンピュータにWiresharkがインストールされていることを確認してください。

- iOSデバイスをUSB経由でmacOSホストコンピュータに接続します。

- スニッフィングを開始する前に、iOSデバイスのUDIDを知る必要があります。macOSのターミナルを開き、以下のコマンドを入力し、iOSデバイスのUDIDを入力します。

$ rvictl -s <UDID>

Starting device <UDID> [SUCCEEDED] with interface rvi0

- Wiresharkを起動し、キャプチャインターフェースとして「rvi0」を選択します。

- Wiresharkのキャプチャフィルタを使用してトラフィックをフィルタリングし、監視したい内容を表示します(例えば、IPアドレス192.168.1.1を介して送受信されるすべてのHTTPトラフィック)。

ip.addr == 192.168.1.1 && http

Wiresharkのドキュメントには、Capture Filtersの多くの例があり、必要な情報を取得するためのトラフィックをフィルタリングするのに役立ちます。

シミュレーターでのBurp証明書のインストール

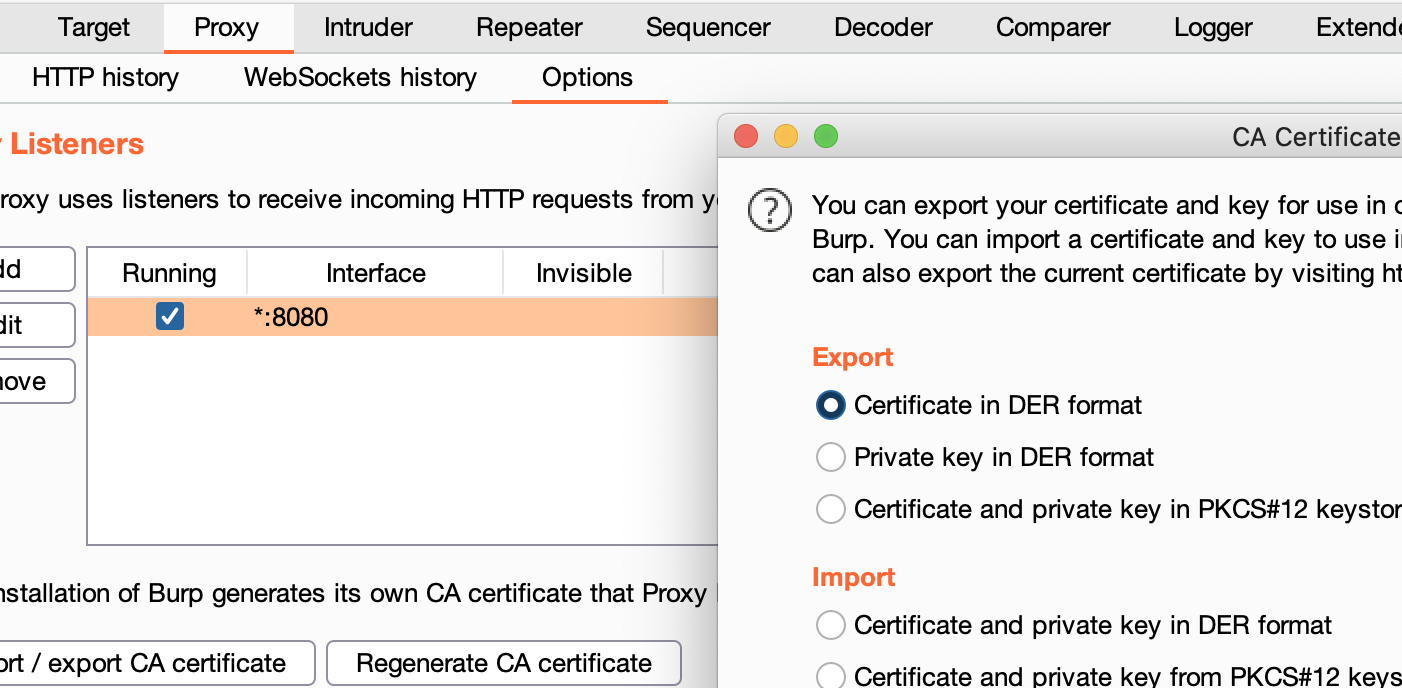

- Burp証明書のエクスポート

Proxy --> Options --> Export CA certificate --> Certificate in DER format

- エミュレーター内に証明書をドラッグアンドドロップします。

- エミュレーター内で、Settings --> General --> Profile --> _PortSwigger CA_に移動し、証明書を確認します。

- エミュレーター内で、Settings --> General --> About --> _Certificate Trust Settings_に移動し、PortSwigger CAを有効化します。

おめでとうございます。iOSシミュレーターでBurp CA証明書の設定が正常に完了しました。

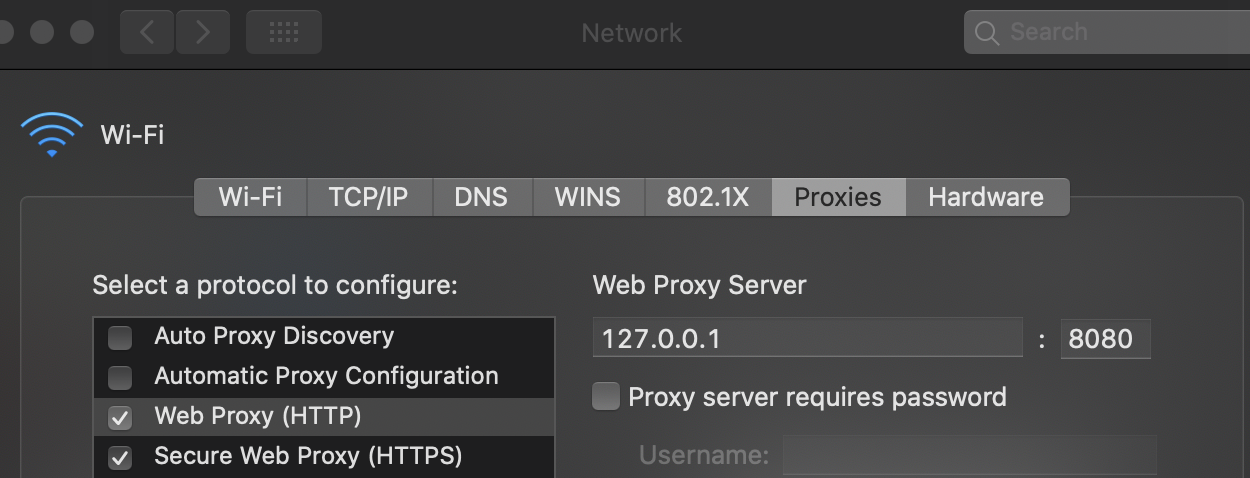

{% hint style="info" %} iOSシミュレーターは、MacOSのプロキシ設定を使用します。 {% endhint %}

MacOSのプロキシ設定

Burpをプロキシとして設定する手順:

- System Preferences --> Network --> _Advanced_に移動します。

- _Proxies_タブで、_Web Proxy (HTTP)_と_Secure Web Proxy (HTTPS)_を選択します。

- 両方のオプションで、_127.0.0.1:8080_を設定します。

- _Okをクリックし、Apply_をクリックします。

Trickestを使用して、世界で最も高度なコミュニティツールによるワークフローを簡単に構築および自動化します。

今すぐアクセスを取得:

{% embed url="https://trickest.com/?utm_campaign=hacktrics&utm_medium=banner&utm_source=hacktricks" %}

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- **サイバーセキュリティ企業で働いていますか? HackTricksであなたの会社を宣伝したいですか?または、最新バージョンのPEASSを入手したり、HackTricksをPDFでダウンロードしたりしたいですか?SUBSCRIPTION PLANSをチェックしてください!

- The PEASS Familyをご覧ください。独占的なNFTのコレクションです。

- 公式のPEASS&HackTricksグッズを手に入れましょう。

- 💬 DiscordグループまたはTelegramグループに参加するか、Twitter 🐦@carlospolopmをフォローしてください。

- ハッキングのトリックを共有するには、hacktricks repoとhacktricks-cloud repoにPRを提出してください。