4.8 KiB

SMTP Smuggling

{% hint style="success" %}

Aprenda e pratique Hacking AWS: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Aprenda e pratique Hacking GCP:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Confira os planos de assinatura!

- Junte-se ao 💬 grupo do Discord ou ao grupo do telegram ou siga-nos no Twitter 🐦 @hacktricks_live.

- Compartilhe truques de hacking enviando PRs para os repositórios do HackTricks e HackTricks Cloud.

Basic Information

Esse tipo de vulnerabilidade foi originalmente descoberto neste post onde é explicado que é possível explorar discrepâncias em como o protocolo SMTP é interpretado ao finalizar um e-mail, permitindo que um atacante contrabandeie mais e-mails no corpo do legítimo, permitindo se passar por outros usuários do domínio afetado (como admin@outlook.com) contornando defesas como SPF.

Why

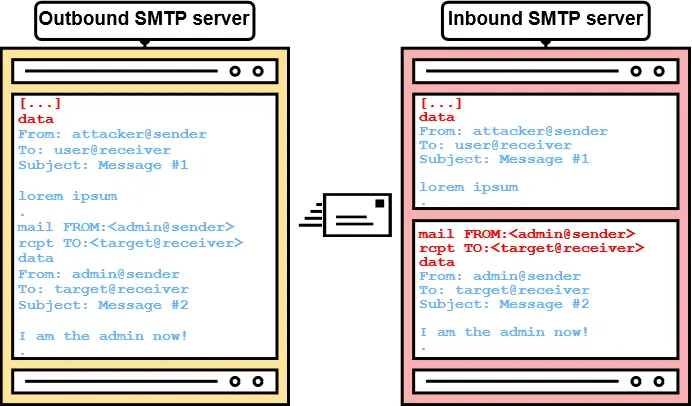

Isso ocorre porque no protocolo SMTP, os dados da mensagem a ser enviada no e-mail são controlados por um usuário (atacante) que pode enviar dados especialmente elaborados abusando das diferenças nos analisadores que contrabandeiam e-mails extras no receptor. Veja este exemplo ilustrado do post original:

How

Para explorar essa vulnerabilidade, um atacante precisa enviar alguns dados que o servidor SMTP de saída pensa que é apenas 1 e-mail, mas o servidor SMTP de entrada pensa que há vários e-mails.

Os pesquisadores descobriram que diferentes servidores de entrada consideram diferentes caracteres como o fim dos dados da mensagem de e-mail que os servidores de saída não consideram.

Por exemplo, um fim regular dos dados é \r\n.\r\n. Mas se o servidor SMTP de entrada também suporta \n.\n, um atacante poderia simplesmente adicionar esses dados em seu e-mail e começar a indicar os comandos SMTP de novos e-mails para contrabandeá-los, assim como na imagem anterior.

Claro, isso só funcionaria se o servidor SMTP de saída não tratar esses dados como o fim dos dados da mensagem, porque nesse caso ele verá 2 e-mails em vez de apenas 1, então, no final, essa é a desincronização que está sendo abusada nessa vulnerabilidade.

Dados de desincronização potenciais:

\n.\n\n.\r\n

Observe também que o SPF é contornado porque se você contrabandear um e-mail de admin@outlook.com de um e-mail de user@outlook.com, o remetente ainda é outlook.com.

References

{% hint style="success" %}

Aprenda e pratique Hacking AWS: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Aprenda e pratique Hacking GCP:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Confira os planos de assinatura!

- Junte-se ao 💬 grupo do Discord ou ao grupo do telegram ou siga-nos no Twitter 🐦 @hacktricks_live.

- Compartilhe truques de hacking enviando PRs para os repositórios do HackTricks e HackTricks Cloud.