4.7 KiB

SMTP Smuggling

{% hint style="success" %}

Learn & practice AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Learn & practice GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Check the subscription plans!

- Join the 💬 Discord group or the telegram group or follow us on Twitter 🐦 @hacktricks_live.

- Share hacking tricks by submitting PRs to the HackTricks and HackTricks Cloud github repos.

Basic Information

Ova vrsta ranjivosti je prvobitno otkrivena u ovom postu gde je objašnjeno da je moguće iskoristiti razlike u tome kako se SMTP protokol interpretira prilikom finalizacije e-pošte, omogućavajući napadaču da prokrijumčari više e-poruka u telu legitimne, omogućavajući mu da se lažno predstavi kao drugi korisnici pogođenog domena (kao što je admin@outlook.com) zaobilazeći odbrane kao što je SPF.

Why

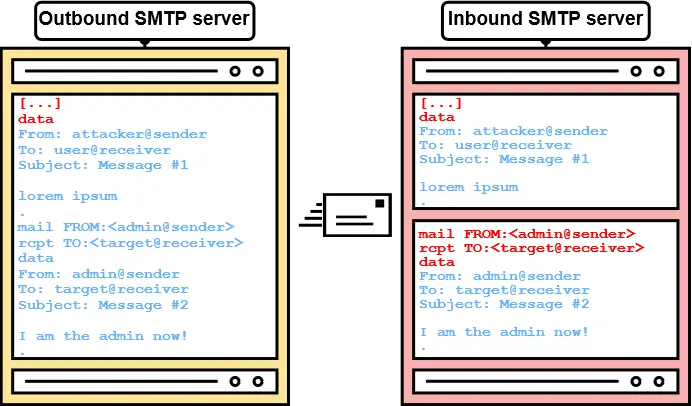

To je zato što u SMTP protokolu, podaci poruke koji se šalju u e-pošti kontroliše korisnik (napadač) koji može poslati posebno oblikovane podatke koristeći razlike u parserima koji će prokrijumčariti dodatne e-poruke u receptor. Pogledajte ovaj ilustrovani primer iz originalnog posta:

How

Da bi iskoristio ovu ranjivost, napadač treba da pošalje neke podatke koje Outbound SMPT server misli da je samo 1 e-mail, dok Inbound SMTP server misli da postoji nekoliko e-mailova.

Istraživači su otkrili da različiti Inboud serveri smatraju različite karaktere kao kraj podataka e-poruke koje Outbound serveri ne smatraju.

Na primer, regularan kraj podataka je \r\n.\r. Ali ako Inbound SMTP server takođe podržava \n., napadač može jednostavno dodati te podatke u svoju e-poštu i početi da označava SMTP komande novih e-poruka kako bi ih prokrijumčario, baš kao u prethodnoj slici.

Naravno, ovo može raditi samo ako Outbound SMTP server ne tretira ove podatke kao kraj podataka poruke, jer u tom slučaju će videti 2 e-maila umesto samo 1, tako da je na kraju ovo desinkronizacija koja se zloupotrebljava u ovoj ranjivosti.

Potencijalni podaci za desinkronizaciju:

\n.\n.\r

Takođe, imajte na umu da se SPF zaobilazi jer ako prokrijumčarite e-mail od admin@outlook.com iz e-maila od user@outlook.com, pošiljalac je i dalje outlook.com.

References

{% hint style="success" %}

Learn & practice AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Learn & practice GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Check the subscription plans!

- Join the 💬 Discord group or the telegram group or follow us on Twitter 🐦 @hacktricks_live.

- Share hacking tricks by submitting PRs to the HackTricks and HackTricks Cloud github repos.