4.5 KiB

PsExec/Winexec/ScExec

Aprenda hacking no AWS do zero ao herói com htARTE (HackTricks AWS Red Team Expert)!

Outras formas de apoiar o HackTricks:

- Se você quer ver sua empresa anunciada no HackTricks ou baixar o HackTricks em PDF, confira os PLANOS DE ASSINATURA!

- Adquira o material oficial PEASS & HackTricks

- Descubra A Família PEASS, nossa coleção de NFTs exclusivos

- Junte-se ao grupo 💬 Discord ou ao grupo telegram ou siga-me no Twitter 🐦 @carlospolopm.

- Compartilhe suas técnicas de hacking enviando PRs para os repositórios github HackTricks e HackTricks Cloud.

Como eles funcionam

- Copie um binário de serviço para o compartilhamento ADMIN$ via SMB

- Crie um serviço na máquina remota apontando para o binário

- Inicie o serviço remotamente

- Quando sair, pare o serviço e delete o binário

Manualmente PsExec'ing

Primeiro, vamos supor que temos um executável de payload que geramos com msfvenom e ofuscamos com Veil (para que o AV não o identifique). Neste caso, criei um payload meterpreter reverse_http e o chamei de 'met8888.exe'

Copie o binário. Do nosso prompt de comando "jarrieta", simplesmente copie o binário para o ADMIN$. Na verdade, ele poderia ser copiado e escondido em qualquer lugar no sistema de arquivos.

Crie um serviço. O comando sc do Windows é usado para consultar, criar, excluir, etc serviços do Windows e pode ser usado remotamente. Leia mais sobre isso aqui. Do nosso prompt de comando, vamos criar remotamente um serviço chamado "meterpreter" que aponta para nosso binário carregado:

Inicie o serviço. O último passo é iniciar o serviço e executar o binário. Nota: quando o serviço iniciar, ele vai "expirar" e gerar um erro. Isso acontece porque nosso binário meterpreter não é um binário de serviço real e não retornará o código de resposta esperado. Isso é bom porque só precisamos que ele execute uma vez para disparar:

Se olharmos para o nosso ouvinte do Metasploit, veremos que a sessão foi aberta.

Limpe o serviço.

Extraído daqui: https://blog.ropnop.com/using-credentials-to-own-windows-boxes-part-2-psexec-and-services/

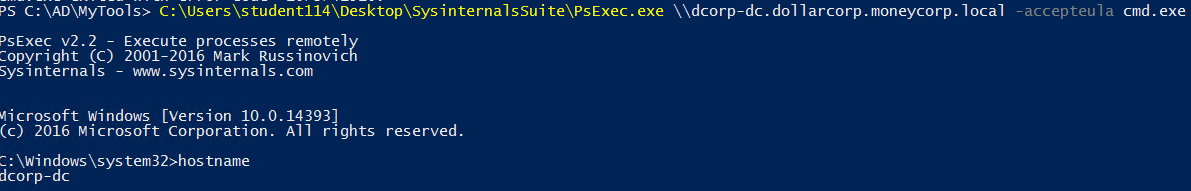

Você também poderia usar o binário PsExec.exe do Windows Sysinternals:

Você também poderia usar SharpLateral:

{% code overflow="wrap" %}

SharpLateral.exe redexec HOSTNAME C:\\Users\\Administrator\\Desktop\\malware.exe.exe malware.exe ServiceName

Aprenda hacking no AWS do zero ao herói com htARTE (HackTricks AWS Red Team Expert)!

Outras formas de apoiar o HackTricks:

- Se você quer ver sua empresa anunciada no HackTricks ou baixar o HackTricks em PDF, confira os PLANOS DE ASSINATURA!

- Adquira o material oficial PEASS & HackTricks

- Descubra A Família PEASS, nossa coleção de NFTs exclusivos

- Junte-se ao grupo 💬 Discord ou ao grupo telegram ou siga-me no Twitter 🐦 @carlospolopm.

- Compartilhe suas técnicas de hacking enviando PRs para os repositórios github do HackTricks e HackTricks Cloud.