5.1 KiB

Aprenda hacking no AWS do zero ao herói com htARTE (HackTricks AWS Red Team Expert)!

Outras formas de apoiar o HackTricks:

- Se você quer ver sua empresa anunciada no HackTricks ou baixar o HackTricks em PDF, confira os PLANOS DE ASSINATURA!

- Adquira o material oficial PEASS & HackTricks

- Descubra A Família PEASS, nossa coleção exclusiva de NFTs

- Junte-se ao grupo 💬 Discord ou ao grupo telegram ou siga-me no Twitter 🐦 @carlospolopm.

- Compartilhe suas técnicas de hacking enviando PRs para os repositórios github do HackTricks e HackTricks Cloud.

Encontre vulnerabilidades que importam mais para que você possa corrigi-las mais rapidamente. O Intruder rastreia sua superfície de ataque, executa varreduras proativas de ameaças, encontra problemas em toda a sua pilha tecnológica, de APIs a aplicativos web e sistemas em nuvem. Experimente gratuitamente hoje.

{% embed url="https://www.intruder.io/?utm_campaign=hacktricks&utm_source=referral" %}

Alguns aplicativos não aceitam certificados baixados pelo usuário, então, para inspecionar o tráfego web de alguns apps, precisamos decompilar o aplicativo, adicionar algumas coisas e recompilá-lo.

Automático

A ferramenta https://github.com/shroudedcode/apk-mitm fará automaticamente as alterações necessárias no aplicativo para começar a capturar as requisições e também desativará o pinning de certificado (se houver).

Manual

Primeiro decompilamos o app: apktool d *file-name*.apk

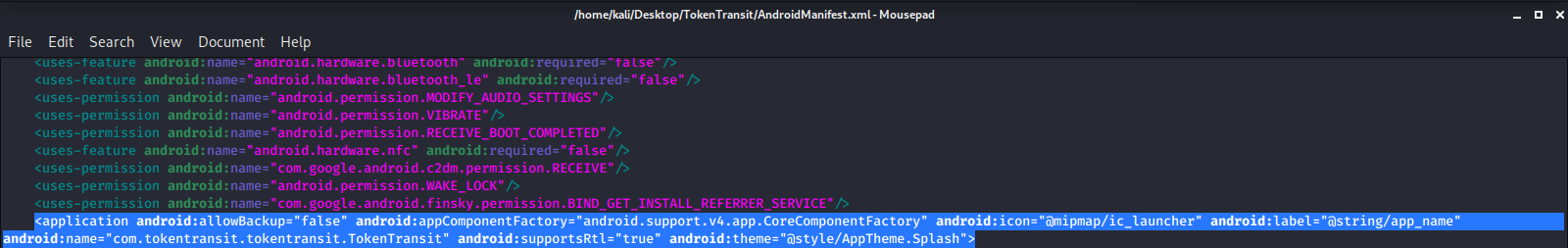

Depois entramos no arquivo Manifest.xml e descemos até a tag <\application android> e vamos adicionar a seguinte linha, se ela já não estiver lá:

android:networkSecurityConfig="@xml/network_security_config

Antes de adicionar:

Depois de adicionar:

Agora vá até a pasta res/xml e crie/altere um arquivo chamado network_security_config.xml com o seguinte conteúdo:

<network-security-config>

<base-config>

<trust-anchors>

<!-- Trust preinstalled CAs -->

<certificates src="system" />

<!-- Additionally trust user added CAs -->

<certificates src="user" />

</trust-anchors>

</base-config>

</network-security-config>

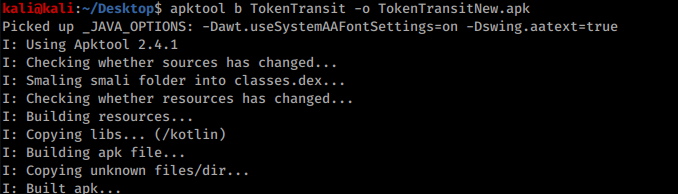

Em seguida, salve o arquivo e saia de todos os diretórios e reconstrua o apk com o seguinte comando: apktool b *folder-name/* -o *output-file.apk*

Finalmente, você só precisa assinar o novo aplicativo. Leia esta seção da página Smali - Decompiling/[Modifying]/Compiling para aprender como assiná-lo.

Encontre vulnerabilidades que mais importam para que você possa corrigi-las mais rapidamente. Intruder rastreia sua superfície de ataque, executa varreduras proativas de ameaças, encontra problemas em toda a sua pilha tecnológica, de APIs a aplicativos web e sistemas em nuvem. Experimente gratuitamente hoje.

{% embed url="https://www.intruder.io/?utm_campaign=hacktricks&utm_source=referral" %}

Aprenda hacking em AWS do zero ao herói com htARTE (HackTricks AWS Red Team Expert)!

Outras formas de apoiar o HackTricks:

- Se você quer ver sua empresa anunciada no HackTricks ou baixar o HackTricks em PDF Confira os PLANOS DE ASSINATURA!

- Adquira o material oficial PEASS & HackTricks

- Descubra A Família PEASS, nossa coleção de NFTs exclusivos

- Junte-se ao grupo 💬 Discord ou ao grupo telegram ou siga-me no Twitter 🐦 @carlospolopm.

- Compartilhe suas técnicas de hacking enviando PRs para os repositórios github do HackTricks e HackTricks Cloud.