6.9 KiB

113 - Pentesting Ident

Erlernen Sie AWS-Hacking von Grund auf mit htARTE (HackTricks AWS Red Team Expert)!

Andere Möglichkeiten, HackTricks zu unterstützen:

- Wenn Sie Ihr Unternehmen in HackTricks beworben sehen möchten oder HackTricks im PDF-Format herunterladen möchten, überprüfen Sie die ABONNEMENTPLÄNE!

- Holen Sie sich das offizielle PEASS & HackTricks-Merch

- Entdecken Sie The PEASS Family, unsere Sammlung exklusiver NFTs

- Treten Sie der 💬 Discord-Gruppe oder der Telegram-Gruppe bei oder folgen Sie uns auf Twitter 🐦 @carlospolopm.

- Teilen Sie Ihre Hacking-Tricks, indem Sie PRs an die HackTricks und HackTricks Cloud github Repositories einreichen.

Verwenden Sie Trickest, um mithilfe der weltweit fortschrittlichsten Community-Tools Workflows einfach zu erstellen und zu automatisieren.

Heute Zugriff erhalten:

{% embed url="https://trickest.com/?utm_campaign=hacktrics&utm_medium=banner&utm_source=hacktricks" %}

Grundlegende Informationen

Das Ident-Protokoll wird über das Internet verwendet, um eine TCP-Verbindung mit einem bestimmten Benutzer zu verknüpfen. Ursprünglich zur Unterstützung bei der Netzwerkverwaltung und Sicherheit konzipiert, funktioniert es, indem es einem Server ermöglicht, einen Client auf Port 113 abzufragen, um Informationen über den Benutzer einer bestimmten TCP-Verbindung anzufordern.

Aufgrund moderner Datenschutzbedenken und des Potenzials für Missbrauch hat die Verwendung abgenommen, da sie Benutzerinformationen unbeabsichtigt an unbefugte Parteien offenlegen kann. Es werden erweiterte Sicherheitsmaßnahmen wie verschlüsselte Verbindungen und strenge Zugriffskontrollen empfohlen, um diese Risiken zu mindern.

Standardport: 113

PORT STATE SERVICE

113/tcp open ident

Enumeration

Manuell - Benutzer erhalten/Dienst identifizieren

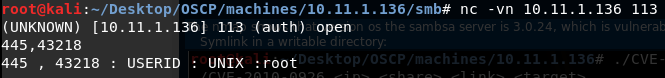

Wenn eine Maschine den Dienst ident und samba (445) ausführt und Sie mit samba über den Port 43218 verbunden sind, können Sie herausfinden, welcher Benutzer den samba-Dienst ausführt, indem Sie Folgendes tun:

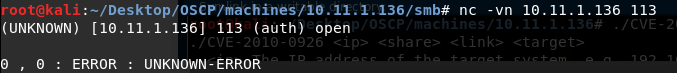

Wenn Sie einfach die Eingabetaste drücken, wenn Sie mit dem Dienst verbunden sind:

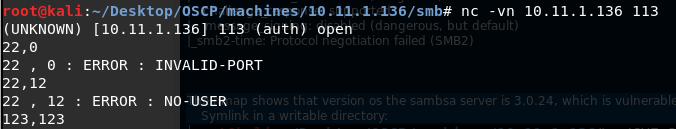

Andere Fehler:

Nmap

Standardmäßig (`-sC``) identifiziert nmap jeden Benutzer jedes ausgeführten Ports:

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 4.3p2 Debian 9 (protocol 2.0)

|_auth-owners: root

| ssh-hostkey:

| 1024 88:23:98:0d:9d:8a:20:59:35:b8:14:12:14:d5:d0:44 (DSA)

|_ 2048 6b:5d:04:71:76:78:56:96:56:92:a8:02:30:73:ee:fa (RSA)

113/tcp open ident

|_auth-owners: identd

139/tcp open netbios-ssn Samba smbd 3.X - 4.X (workgroup: LOCAL)

|_auth-owners: root

445/tcp open netbios-ssn Samba smbd 3.0.24 (workgroup: LOCAL)

|_auth-owners: root

Ident-user-enum

Ident-user-enum ist ein einfaches PERL-Skript zum Abfragen des Ident-Dienstes (113/TCP), um den Besitzer des Prozesses zu ermitteln, der auf jedem TCP-Port eines Zielsystems lauscht. Die gesammelte Liste von Benutzernamen kann für Passwortratenangriffe auf andere Netzwerkdienste verwendet werden. Es kann mit apt install ident-user-enum installiert werden.

root@kali:/opt/local/recon/192.168.1.100# ident-user-enum 192.168.1.100 22 113 139 445

ident-user-enum v1.0 ( http://pentestmonkey.net/tools/ident-user-enum )

192.168.1.100:22 root

192.168.1.100:113 identd

192.168.1.100:139 root

192.168.1.100:445 root

Shodan

oident

Dateien

identd.conf

Verwenden Sie Trickest, um einfach Workflows zu erstellen und zu automatisieren, die von den weltweit fortschrittlichsten Community-Tools unterstützt werden.

Erhalten Sie noch heute Zugriff:

{% embed url="https://trickest.com/?utm_campaign=hacktrics&utm_medium=banner&utm_source=hacktricks" %}

HackTricks Automatische Befehle

Protocol_Name: Ident #Protocol Abbreviation if there is one.

Port_Number: 113 #Comma separated if there is more than one.

Protocol_Description: Identification Protocol #Protocol Abbreviation Spelled out

Entry_1:

Name: Notes

Description: Notes for Ident

Note: |

The Ident Protocol is used over the Internet to associate a TCP connection with a specific user. Originally designed to aid in network management and security, it operates by allowing a server to query a client on port 113 to request information about the user of a particular TCP connection.

https://book.hacktricks.xyz/pentesting/113-pentesting-ident

Entry_2:

Name: Enum Users

Description: Enumerate Users

Note: apt install ident-user-enum ident-user-enum {IP} 22 23 139 445 (try all open ports)

Erlernen Sie AWS-Hacking von Null auf Held mit htARTE (HackTricks AWS Red Team Expert)!

Andere Möglichkeiten, HackTricks zu unterstützen:

- Wenn Sie Ihr Unternehmen in HackTricks beworben sehen möchten oder HackTricks im PDF-Format herunterladen möchten, überprüfen Sie die ABONNEMENTPLÄNE!

- Holen Sie sich das offizielle PEASS & HackTricks-Merchandise

- Entdecken Sie The PEASS Family, unsere Sammlung exklusiver NFTs

- Treten Sie der 💬 Discord-Gruppe oder der Telegram-Gruppe bei oder folgen Sie uns auf Twitter 🐦 @carlospolopm.

- Teilen Sie Ihre Hacking-Tricks, indem Sie PRs an die HackTricks und HackTricks Cloud GitHub-Repositories einreichen.