7.6 KiB

111/TCP/UDP - Portmapperのペネトレーションテスト

AWSハッキングをゼロからヒーローまで学ぶには htARTE (HackTricks AWS Red Team Expert)をチェック!

HackTricksをサポートする他の方法:

- HackTricksにあなたの会社を広告したい場合やHackTricksをPDFでダウンロードしたい場合は、サブスクリプションプランをチェックしてください!

- 公式のPEASS & HackTricksグッズを入手する

- The PEASS Familyを発見し、独占的なNFTsのコレクションをチェックする

- 💬 Discordグループやテレグラムグループに参加するか、Twitter 🐦 @carlospolopmでフォローする。

- HackTricksとHackTricks CloudのgithubリポジトリにPRを提出して、あなたのハッキングのコツを共有する。

基本情報

Unixベースのシステム間で情報を提供します。このポートはよく調査され、Nix OSのフィンガープリントや利用可能なサービスに関する情報を取得するために使用されます。NFS、NIS、または任意のrpcベースのサービスで使用されるポートです。

デフォルトポート: 111/TCP/UDP、Oracle Solarisでは32771

PORT STATE SERVICE

111/tcp open rpcbind

列挙

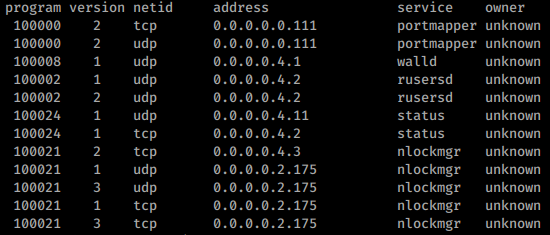

rpcinfo irked.htb

nmap -sSUC -p111 192.168.10.1

時には何の情報も得られないことがありますが、他の場合には以下のような情報が得られることがあります:

Shodan

port:111 portmap

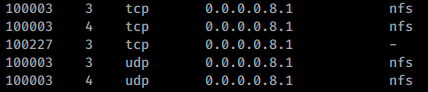

RPCBind + NFS

NFSサービスを見つけた場合、おそらくファイルのリストを表示し、ダウンロード(そしておそらくアップロード)ができるでしょう:

このプロトコルのテスト方法については、2049 - NFSサービスのペネトレーションテストを読んでください。

NIS

ypbindサービスが実行されている場合:

それを悪用しようと試みることができます。とにかく、まずはNISの「ドメイン名」を推測する必要があります(NISがインストールされると、「ドメイン名」が設定されます)し、このドメイン名を知らなければ何もできません。

環境のNISドメイン名(この場合はexample.org)を取得したら、ypwhichコマンドを使用してNISサーバーにpingを送り、ypcatを使用して機密情報を取得します。暗号化されたパスワードハッシュをJohn the Ripperに入力し、クラックしたら、システムアクセスと権限を評価するために使用します。

root@kali:~# apt-get install nis

root@kali:~# ypwhich -d example.org 192.168.10.1

potatohead.example.org

root@kali:~# ypcat –d example.org –h 192.168.10.1 passwd.byname

tiff:noR7Bk6FdgcZg:218:101::/export/home/tiff:/bin/bash

katykat:d.K5tGUWCJfQM:2099:102::/export/home/katykat:/bin/bash

james:i0na7pfgtxi42:332:100::/export/home/james:/bin/tcsh

florent:nUNzkxYF0Hbmk:199:100::/export/home/florent:/bin/csh

dave:pzg1026SzQlwc:182:100::/export/home/dave:/bin/bash

yumi:ZEadZ3ZaW4v9.:1377:160::/export/home/yumi:/bin/bash

| マスターファイル | マップ | ノート |

|---|---|---|

| /etc/hosts | hosts.byname, hosts.byaddr | ホスト名とIPの詳細を含む |

| /etc/passwd | passwd.byname, passwd.byuid | NISユーザーパスワードファイル |

| /etc/group | group.byname, group.bygid | NISグループファイル |

| /usr/lib/aliases | mail.aliases | メールエイリアスの詳細 |

RPC ユーザー

rusersd サービスがこのようにリストされている場合:

ボックスのユーザーを列挙できます。学び方は1026 - Rsusersdのペンテストを読んでください。

フィルタリングされたPortmapperポートのバイパス

nmapスキャン中にNFSのようなオープンポートが見えるが、ポート111がフィルタリングされている場合、それらのポートを利用することはできません。

しかし、ローカルにportmapperサービスをシミュレートし、NFSポートを自分のマシンから被害者のマシンにトンネリングすることができれば、通常のツールを使用してそれらのサービスを利用することができます。

詳細はhttps://medium.com/@sebnemK/how-to-bypass-filtered-portmapper-port-111-27cee52416bcを参照してください。

Shodan

Portmap

練習用ラボ

- Irked HTBマシンでこれらの技術を練習してください。

HackTricks 自動コマンド

Protocol_Name: Portmapper #Protocol Abbreviation if there is one.

Port_Number: 43 #Comma separated if there is more than one.

Protocol_Description: PM or RPCBind #Protocol Abbreviation Spelled out

Entry_1:

Name: Notes

Description: Notes for PortMapper

Note: |

Provides information between Unix based systems. Port is often probed, it can be used to fingerprint the Nix OS, and to obtain information about available services. Port used with NFS, NIS, or any rpc-based service.

https://book.hacktricks.xyz/pentesting/pentesting-rpcbind

Entry_2:

Name: rpc info

Description: May give netstat-type info

Command: whois -h {IP} -p 43 {Domain_Name} && echo {Domain_Name} | nc -vn {IP} 43

Entry_3:

Name: nmap

Description: May give netstat-type info

Command: nmap -sSUC -p 111 {IP}

AWSハッキングをゼロからヒーローまで学ぶ htARTE (HackTricks AWS Red Team Expert)!

HackTricksをサポートする他の方法:

- HackTricksにあなたの会社を広告したい場合、またはHackTricksをPDFでダウンロードしたい場合は、サブスクリプションプランをチェックしてください。

- 公式PEASS & HackTricksグッズを入手する

- The PEASS Familyを発見する、私たちの独占的なNFTsのコレクション

- 💬 Discordグループに参加するか、telegramグループに参加するか、Twitter 🐦 @carlospolopmをフォローする。

- HackTricksとHackTricks CloudのgithubリポジトリにPRを提出して、あなたのハッキングのコツを共有する。