4.4 KiB

Iframe Traps

{% hint style="success" %}

学习和实践 AWS 黑客技术: HackTricks 培训 AWS 红队专家 (ARTE)

HackTricks 培训 AWS 红队专家 (ARTE)

学习和实践 GCP 黑客技术: HackTricks 培训 GCP 红队专家 (GRTE)

HackTricks 培训 GCP 红队专家 (GRTE)

支持 HackTricks

- 查看 订阅计划!

- 加入 💬 Discord 群组 或 Telegram 群组 或 关注 我们的 Twitter 🐦 @hacktricks_live.

- 通过向 HackTricks 和 HackTricks Cloud GitHub 仓库提交 PR 来分享黑客技巧。

基本信息

这种通过 iframe 滥用 XSS 来窃取用户在网页上移动时的信息的形式最初在 trustedsec.com 的这两篇文章中发布:这里 和 这里。

攻击开始于一个易受 XSS 攻击的页面,在这里可以让 受害者不离开 XSS,通过让他们 在一个占据整个网页应用的 iframe 中导航。

XSS 攻击基本上会在 100% 的屏幕中加载网页到一个 iframe 中。因此,受害者 不会注意到他在一个 iframe 中。然后,如果受害者通过点击 iframe 内部的链接(在网页内)进行页面导航,他将 在 iframe 内部导航,使用加载的任意 JS 窃取此导航中的信息。

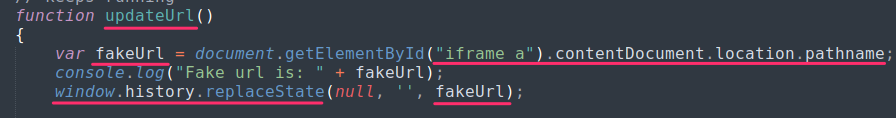

此外,为了使其更真实,可以使用一些 监听器 来检查 iframe 何时更改页面的位置,并用用户认为他正在使用浏览器移动页面的那些位置更新浏览器的 URL。

https://www.trustedsec.com/wp-content/uploads/2022/04/regEvents.png

https://www.trustedsec.com/wp-content/uploads/2022/04/fakeAddress-1.png

此外,可以使用监听器来窃取敏感信息,不仅是受害者正在访问的其他页面,还有用于 填写表单 的数据并发送它们(凭据?)或 窃取本地存储...

当然,主要的限制是 受害者关闭标签页或在浏览器中输入另一个 URL 将逃离 iframe。另一种方法是 刷新页面,然而,这可能会通过在每次新页面加载到 iframe 内部时禁用右键上下文菜单或注意用户的鼠标何时离开 iframe 来部分 防止,可能是为了点击浏览器的重新加载按钮,在这种情况下,浏览器的 URL 会更新为原始的易受 XSS 攻击的 URL,因此如果用户重新加载,它将再次被污染(请注意,这并不是非常隐蔽)。

{% hint style="success" %}

学习和实践 AWS 黑客技术: HackTricks 培训 AWS 红队专家 (ARTE)

HackTricks 培训 AWS 红队专家 (ARTE)

学习和实践 GCP 黑客技术: HackTricks 培训 GCP 红队专家 (GRTE)

HackTricks 培训 GCP 红队专家 (GRTE)

支持 HackTricks

- 查看 订阅计划!

- 加入 💬 Discord 群组 或 Telegram 群组 或 关注 我们的 Twitter 🐦 @hacktricks_live.

- 通过向 HackTricks 和 HackTricks Cloud GitHub 仓库提交 PR 来分享黑客技巧。