6.6 KiB

113 - Pentesting Ident

{% hint style="success" %}

Learn & practice AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Learn & practice GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Check the subscription plans!

- Join the 💬 Discord group or the telegram group or follow us on Twitter 🐦 @hacktricks_live.

- Share hacking tricks by submitting PRs to the HackTricks and HackTricks Cloud github repos.

Use Trickest to easily build and automate workflows powered by the world's most advanced community tools.

Get Access Today:

{% embed url="https://trickest.com/?utm_source=hacktricks&utm_medium=banner&utm_campaign=ppc&utm_content=113-pentesting-ident" %}

Temel Bilgiler

Ident Protokolü, belirli bir kullanıcı ile TCP bağlantısını ilişkilendirmek için İnternet üzerinden kullanılır. İlk olarak ağ yönetimi ve güvenlik amacıyla tasarlanmış olup, bir sunucunun belirli bir TCP bağlantısının kullanıcısı hakkında bilgi talep etmek için 113 numaralı port üzerinden bir istemciyi sorgulamasına olanak tanır.

Ancak, modern gizlilik endişeleri ve kötüye kullanım potansiyeli nedeniyle, yetkisiz taraflara kullanıcı bilgilerini yanlışlıkla ifşa edebileceğinden kullanımı azalmıştır. Bu riskleri azaltmak için şifreli bağlantılar ve sıkı erişim kontrolleri gibi geliştirilmiş güvenlik önlemleri önerilmektedir.

Varsayılan port: 113

PORT STATE SERVICE

113/tcp open ident

Enumeration

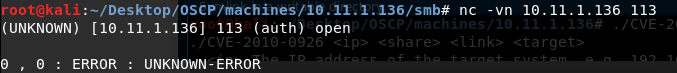

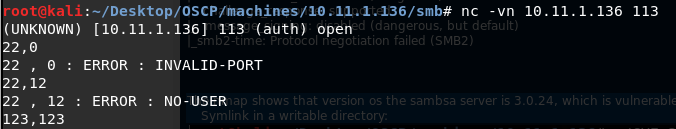

Manual - Kullanıcıyı Al/Servisi Tanımla

Eğer bir makine ident ve samba (445) servisini çalıştırıyorsa ve siz samba'ya 43218 portu üzerinden bağlıysanız, samba servisini hangi kullanıcının çalıştırdığını öğrenmek için:

Servise bağlandığınızda sadece enter tuşuna basarsanız:

Diğer hatalar:

Nmap

Varsayılan olarak (`-sC``) nmap, her çalışan portun her kullanıcısını tanımlayacaktır:

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 4.3p2 Debian 9 (protocol 2.0)

|_auth-owners: root

| ssh-hostkey:

| 1024 88:23:98:0d:9d:8a:20:59:35:b8:14:12:14:d5:d0:44 (DSA)

|_ 2048 6b:5d:04:71:76:78:56:96:56:92:a8:02:30:73:ee:fa (RSA)

113/tcp open ident

|_auth-owners: identd

139/tcp open netbios-ssn Samba smbd 3.X - 4.X (workgroup: LOCAL)

|_auth-owners: root

445/tcp open netbios-ssn Samba smbd 3.0.24 (workgroup: LOCAL)

|_auth-owners: root

Ident-user-enum

Ident-user-enum hedef sistemin her TCP portunda dinleyen sürecin sahibini belirlemek için ident hizmetini (113/TCP) sorgulayan basit bir PERL betiğidir. Toplanan kullanıcı adı listesi, diğer ağ hizmetlerine yönelik şifre tahmin saldırıları için kullanılabilir. apt install ident-user-enum ile kurulabilir.

root@kali:/opt/local/recon/192.168.1.100# ident-user-enum 192.168.1.100 22 113 139 445

ident-user-enum v1.0 ( http://pentestmonkey.net/tools/ident-user-enum )

192.168.1.100:22 root

192.168.1.100:113 identd

192.168.1.100:139 root

192.168.1.100:445 root

Shodan

oident

Dosyalar

identd.conf

Dünyanın en gelişmiş topluluk araçlarıyla desteklenen iş akışlarını kolayca oluşturmak ve otomatikleştirmek için Trickest kullanın.

Bugün Erişim Alın:

{% embed url="https://trickest.com/?utm_source=hacktricks&utm_medium=banner&utm_campaign=ppc&utm_content=113-pentesting-ident" %}

HackTricks Otomatik Komutlar

Protocol_Name: Ident #Protocol Abbreviation if there is one.

Port_Number: 113 #Comma separated if there is more than one.

Protocol_Description: Identification Protocol #Protocol Abbreviation Spelled out

Entry_1:

Name: Notes

Description: Notes for Ident

Note: |

The Ident Protocol is used over the Internet to associate a TCP connection with a specific user. Originally designed to aid in network management and security, it operates by allowing a server to query a client on port 113 to request information about the user of a particular TCP connection.

https://book.hacktricks.xyz/pentesting/113-pentesting-ident

Entry_2:

Name: Enum Users

Description: Enumerate Users

Note: apt install ident-user-enum ident-user-enum {IP} 22 23 139 445 (try all open ports)

{% hint style="success" %}

AWS Hacking'i öğrenin ve pratik yapın: HackTricks Eğitim AWS Kırmızı Takım Uzmanı (ARTE)

HackTricks Eğitim AWS Kırmızı Takım Uzmanı (ARTE)

GCP Hacking'i öğrenin ve pratik yapın:  HackTricks Eğitim GCP Kırmızı Takım Uzmanı (GRTE)

HackTricks Eğitim GCP Kırmızı Takım Uzmanı (GRTE)

HackTricks'i Destekleyin

- abonelik planlarını kontrol edin!

- 💬 Discord grubuna veya telegram grubuna katılın ya da Twitter'da 🐦 @hacktricks_live'i takip edin.**

- Hacking ipuçlarını paylaşmak için HackTricks ve HackTricks Cloud github reposuna PR gönderin.