8.6 KiB

111/TCP/UDP - ペンテスティング ポートマッパー

ゼロからヒーローまでAWSハッキングを学ぶ htARTE(HackTricks AWS Red Team Expert)!

HackTricks をサポートする他の方法:

- HackTricks で企業を宣伝したい または HackTricks をPDFでダウンロードしたい 場合は SUBSCRIPTION PLANS をチェックしてください!

- 公式PEASS&HackTricksグッズを入手する

- The PEASS Family、当社の独占的な NFTs コレクションを発見する

- 💬 Discordグループ または telegramグループ に参加するか、Twitter 🐦 @carlospolopm をフォローする

- ハッキングテクニックを共有するには、PRを HackTricks および HackTricks Cloud github リポジトリに提出してください。

基本情報

ポートマッパーは、ネットワークサービスポートを RPC(Remote Procedure Call)プログラム番号にマッピングするために使用されるサービスです。これは Unixベースのシステム において情報交換を容易にする重要なコンポーネントとして機能します。Portmapper に関連付けられた ポート は、攻撃者によって頻繁にスキャンされます。なぜなら、これによって 実行中のUnixオペレーティングシステム(OS) の種類やシステムで利用可能なサービスの詳細が明らかになるからです。さらに、Portmapper は、NFS(Network File System)、NIS(Network Information Service)、および他の RPCベースのサービス と共に使用され、ネットワークサービスを効果的に管理します。

デフォルトポート: 111/TCP/UDP、Oracle Solaris では 32771

PORT STATE SERVICE

111/tcp open rpcbind

列挙

rpcinfo irked.htb

nmap -sSUC -p111 192.168.10.1

Shodan

port:111 portmap

RPCBind + NFS

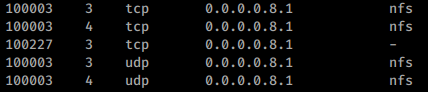

サービスNFSを見つけた場合、おそらくファイルのリストとダウンロード(おそらくアップロードも)ができるでしょう:

2049 - Pentesting NFS serviceを読んで、このプロトコルをテストする方法について詳しく学びましょう。

NIS

NISの脆弱性を探るには、ypbindサービスの特定から始める2段階のプロセスが必要です。この探索の中心はNISドメイン名の発見であり、これがなければ進捗は停滞します。

探索の旅は、必要なパッケージをインストールすること(apt-get install nis)から始まります。次のステップでは、ypwhichを使用してNISサーバーの存在を確認し、ドメイン名とサーバーIPを使ってピンポイントできるようにします。これらの要素はセキュリティのために匿名化されていることを確認してください。

最後で重要なステップは、ypcatコマンドを使用して、特に暗号化されたユーザーパスワードなどの機密データを抽出することです。これらのハッシュは、John the Ripperなどのツールを使用して解読されると、システムアクセスと特権に関する洞察が明らかになります。

# Install NIS tools

apt-get install nis

# Ping the NIS server to confirm its presence

ypwhich -d <domain-name> <server-ip>

# Extract user credentials

ypcat –d <domain-name> –h <server-ip> passwd.byname

NIF ファイル

| マスターファイル | マップ | ノート |

|---|---|---|

| /etc/hosts | hosts.byname, hosts.byaddr | ホスト名とIPの詳細を含む |

| /etc/passwd | passwd.byname, passwd.byuid | NISユーザーパスワードファイル |

| /etc/group | group.byname, group.bygid | NISグループファイル |

| /usr/lib/aliases | mail.aliases | メールエイリアスの詳細 |

RPC ユーザー

もし、rusersd サービスが以下のようにリストされている場合:

ボックスのユーザーを列挙することができます。詳細は1026 - Pentesting Rsusersdを参照してください。

フィルタリングされた Portmapper ポートのバイパス

nmap スキャンを実行し、ポート 111 がフィルタリングされているオープンな NFS ポートを発見した場合、これらのポートの直接的な攻撃は実行できません。ただし、ローカルでポートマッパーサービスをシミュレートし、自分のマシンからターゲットへのトンネルを作成することで、標準ツールを使用して攻撃が可能になります。このテクニックにより、ポート 111 のフィルタリング状態をバイパスし、NFS サービスへのアクセスが可能になります。この方法の詳細については、このリンクで提供されている記事を参照してください。

Shodan

Portmap

練習用ラボ

- これらのテクニックをIrked HTB マシンで練習してください。

HackTricks Automatic Commands

Protocol_Name: Portmapper #Protocol Abbreviation if there is one.

Port_Number: 43 #Comma separated if there is more than one.

Protocol_Description: PM or RPCBind #Protocol Abbreviation Spelled out

Entry_1:

Name: Notes

Description: Notes for PortMapper

Note: |

Portmapper is a service that is utilized for mapping network service ports to RPC (Remote Procedure Call) program numbers. It acts as a critical component in Unix-based systems, facilitating the exchange of information between these systems. The port associated with Portmapper is frequently scanned by attackers as it can reveal valuable information. This information includes the type of Unix Operating System (OS) running and details about the services that are available on the system. Additionally, Portmapper is commonly used in conjunction with NFS (Network File System), NIS (Network Information Service), and other RPC-based services to manage network services effectively.

https://book.hacktricks.xyz/pentesting/pentesting-rpcbind

Entry_2:

Name: rpc info

Description: May give netstat-type info

Command: whois -h {IP} -p 43 {Domain_Name} && echo {Domain_Name} | nc -vn {IP} 43

Entry_3:

Name: nmap

Description: May give netstat-type info

Command: nmap -sSUC -p 111 {IP}

htARTE(HackTricks AWS Red Team Expert) でAWSハッキングをゼロからヒーローまで学ぶ!

HackTricksをサポートする他の方法:

- HackTricksで企業を宣伝したいまたはHackTricksをPDFでダウンロードしたい場合は、SUBSCRIPTION PLANSをチェックしてください!

- 公式PEASS&HackTricksスワッグを入手する

- The PEASS Familyを発見し、独占的なNFTsコレクションを見る

- 💬 Discordグループに参加するか、telegramグループに参加するか、Twitterで私をフォローする 🐦 @carlospolopm.**

- ハッキングトリックを共有するために、HackTricksとHackTricks CloudのGitHubリポジトリにPRを提出してください。