5.1 KiB

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

-

Travaillez-vous dans une entreprise de cybersécurité? Voulez-vous voir votre entreprise annoncée dans HackTricks? ou voulez-vous avoir accès à la dernière version de PEASS ou télécharger HackTricks en PDF? Consultez les PLANS D'ABONNEMENT!

-

Découvrez The PEASS Family, notre collection exclusive de NFTs

-

Obtenez le swag officiel PEASS & HackTricks

-

Rejoignez le 💬 groupe Discord ou le groupe telegram ou suivez moi sur Twitter 🐦@carlospolopm.

-

Partagez vos astuces de piratage en soumettant des PR au repo hacktricks et au repo hacktricks-cloud.

Certaines applications n'acceptent pas les certificats téléchargés par l'utilisateur. Ainsi, pour inspecter le trafic web de certaines applications, nous devons décompiler l'application, ajouter quelques éléments et la recompiler.

Automatique

L'outil https://github.com/shroudedcode/apk-mitm effectuera automatiquement les modifications nécessaires à l'application pour commencer à capturer les requêtes et désactivera également la vérification de certificat (le cas échéant).

Manuel

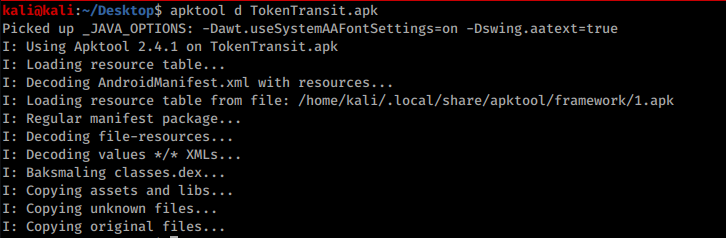

Tout d'abord, nous décompilons l'application : apktool d *nom-du-fichier*.apk

Ensuite, nous allons dans le fichier Manifest.xml et nous descendons jusqu'à la balise <\application android> et nous allons ajouter la ligne suivante si elle n'est pas déjà présente :

android:networkSecurityConfig="@xml/network_security_config

Avant l'ajout :

Après l'ajout :

Maintenant, allez dans le dossier res/xml et créez/modifiez un fichier nommé network_security_config.xml avec le contenu suivant :

<network-security-config>

<base-config>

<trust-anchors>

<!-- Trust preinstalled CAs -->

<certificates src="system" />

<!-- Additionally trust user added CAs -->

<certificates src="user" />

</trust-anchors>

</base-config>

</network-security-config>

Ensuite, enregistrez le fichier et sortez de tous les répertoires, puis reconstruisez l'apk avec la commande suivante: apktool b *nom-du-dossier/* -o *nom-du-fichier-de-sortie.apk*

Enfin, vous devez simplement signer la nouvelle application. Lisez cette section de la page Smali - Decompiling/[Modifying]/Compiling pour apprendre à la signer.

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

-

Travaillez-vous dans une entreprise de cybersécurité ? Voulez-vous voir votre entreprise annoncée dans HackTricks ? ou voulez-vous avoir accès à la dernière version de PEASS ou télécharger HackTricks en PDF ? Consultez les PLANS D'ABONNEMENT !

-

Découvrez The PEASS Family, notre collection exclusive de NFTs

-

Obtenez le swag officiel PEASS & HackTricks

-

Rejoignez le 💬 groupe Discord ou le groupe telegram ou suivez moi sur Twitter 🐦@carlospolopm.

-

Partagez vos astuces de piratage en soumettant des PR au repo hacktricks et hacktricks-cloud.