mirror of

https://github.com/carlospolop/hacktricks

synced 2024-11-26 06:30:37 +00:00

3.9 KiB

3.9 KiB

htARTE (HackTricks AWS Red Team Expert)でゼロからヒーローまでのAWSハッキングを学ぶ

HackTricksをサポートする他の方法:

- HackTricksにあなたの会社を広告したい、またはHackTricksをPDFでダウンロードしたい場合は、サブスクリプションプランをチェックしてください。

- 公式PEASS & HackTricksグッズを入手する

- The PEASS Familyを発見し、独占的なNFTsのコレクションをチェックする

- 💬 Discordグループに参加するか、telegramグループに参加するか、Twitter 🐦 @carlospolopmをフォローする。

- HackTricksとHackTricks CloudのgithubリポジトリにPRを提出して、あなたのハッキングのコツを共有する。

FTP Bounce - スキャン

マニュアル

- 脆弱なFTPに接続する

- **

PORTまたはEPRT**を使用して(ただし、どちらか1つのみ)、スキャンしたい_<IP:Port>_との接続を確立する:

PORT 172,32,80,80,0,8080

EPRT |2|172.32.80.80|8080|

3. **LISTを使用する(これはFTPフォルダの現在のファイルリストを接続された_<IP:Port>_に送信するだけ)し、可能なレスポンスを確認する: 150 File status okay(ポートが開いていることを意味する)または 425 No connection established(ポートが閉じていることを意味する)

4. LISTの代わりにRETR /file/in/ftp**を使用し、同様のOpen/Closeレスポンスを探す。

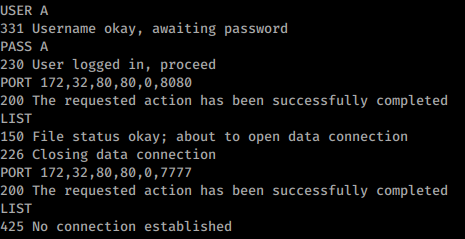

PORTを使用した例(172.32.80.80のポート8080は開いており、ポート7777は閉じている):

**EPRT**を使用した同じ例(画像では認証が省略されている):

EPRTを使用して開いたポート(環境が異なる)

nmap

nmap -b <name>:<pass>@<ftp_server> <victim>

nmap -Pn -v -p 21,80 -b ftp:ftp@10.2.1.5 127.0.0.1 #Scan ports 21,80 of the FTP

nmap -v -p 21,22,445,80,443 -b ftp:ftp@10.2.1.5 192.168.0.1/24 #Scan the internal network (of the FTP) ports 21,22,445,80,443

AWSハッキングをゼロからヒーローまで学ぶ htARTE (HackTricks AWS Red Team Expert)!

HackTricksをサポートする他の方法:

- HackTricksにあなたの会社を広告したい、またはHackTricksをPDFでダウンロードしたい場合は、サブスクリプションプランをチェックしてください。

- 公式PEASS & HackTricksグッズを入手する

- The PEASS Familyを発見し、独占的なNFTsのコレクションをチェックする

- 💬 Discordグループに参加するか、テレグラムグループに参加する、またはTwitter 🐦 @carlospolopmをフォローする。

- HackTricks および HackTricks Cloud githubリポジトリにPRを提出して、あなたのハッキングのコツを共有する。