4.8 KiB

SMTP Kaçakçılığı

AWS hackleme konusunda sıfırdan kahramana öğrenin htARTE (HackTricks AWS Kırmızı Takım Uzmanı) ile!

HackTricks'ı desteklemenin diğer yolları:

- Şirketinizi HackTricks'te reklam görmek istiyorsanız veya HackTricks'i PDF olarak indirmek istiyorsanız ABONELİK PLANLARINI kontrol edin!

- Resmi PEASS & HackTricks ürünlerini alın

- PEASS Ailesi'ni keşfedin, özel NFT'lerimiz koleksiyonumuzu keşfedin

- Katılın 💬 Discord grubuna veya telegram grubuna veya bizi Twitter 🐦 @carlospolopm** takip edin.**

- Hacking püf noktalarınızı göndererek HackTricks ve HackTricks Cloud github depolarına PR göndererek paylaşın.

Temel Bilgiler

Bu tür bir zayıflık bu gönderide orijinal olarak keşfedildi, burada SMTP protokolünün bir e-postayı tamamlarken nasıl yorumlandığındaki farklılıklardan yararlanarak, bir saldırganın meşru bir e-postanın gövdesine daha fazla e-posta kaçırmasına izin verdiği açıklanmıştır, etkilenen alanın diğer kullanıcılarını (örneğin admin@outlook.com gibi) taklit etmesine olanak tanırken SPF gibi savunmaları atlamasına izin verir.

Neden

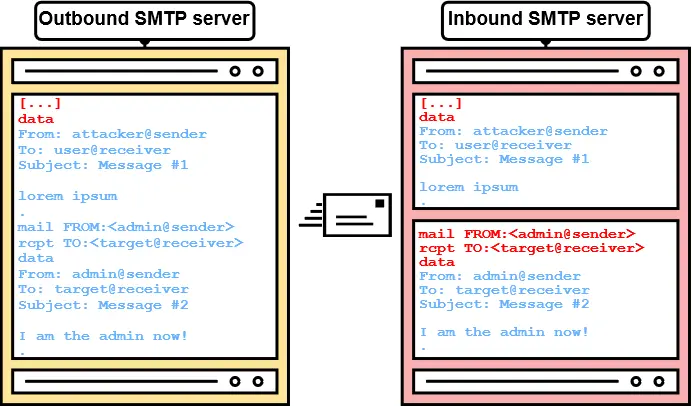

Bu, SMTP protokolünde, e-postada gönderilecek mesajın verisinin bir kullanıcı (saldırgan) tarafından kontrol edildiği için mümkündür ve bu, alıcıya ekstra e-postaları kaçıracak ayrıntılarda istismar edilebilir. Orijinal gönderiden bu örnekli örneğe bakın:

Nasıl

Bu zayıflığı sömürmek için bir saldırganın, Giden SMPT sunucusunun bir e-posta olduğunu düşündüğü ancak Gelen SMTP sunucusunun birden fazla e-posta olduğunu düşündüğü bazı veriler göndermesi gerekir.

Araştırmacılar, Gelen sunucuların e-posta mesajının verisinin sonunu farklı karakterler olarak düşündüğünü keşfettiler.

Örneğin, düzenli bir veri sonu \r\n.\r\n'dir. Ancak Gelen SMTP sunucusu ayrıca \n.\n'yi de destekliyorsa, bir saldırgan sadece e-postasına bu veriyi ekleyebilir ve önceki resimde olduğu gibi kaçırmak için yeni SMTP komutlarını belirtmeye başlayabilir.

Tabii ki, bu yalnızca Giden SMTP sunucusunun bu veriyi aynı zamanda mesaj verisinin sonu olarak da ele almaması durumunda çalışabilir, çünkü o zaman 1 yerine 2 e-posta görecektir, bu nedenle sonuçta bu, bu zayıflıktan yararlanılan bu desenkronizasyondur.

Potansiyel desenkronizasyon verileri:

\n.\n\n.\r\n

Ayrıca SPF'nin atlatıldığını unutmayın çünkü admin@outlook.com adresinden bir e-postayı user@outlook.com adresinden kaçırırsanız, gönderen hala outlook.com olacaktır.

Referanslar

AWS hackleme konusunda sıfırdan kahramana öğrenin htARTE (HackTricks AWS Kırmızı Takım Uzmanı) ile!

HackTricks'ı desteklemenin diğer yolları:

- Şirketinizi HackTricks'te reklam görmek istiyorsanız veya HackTricks'i PDF olarak indirmek istiyorsanız ABONELİK PLANLARINI kontrol edin!

- Resmi PEASS & HackTricks ürünlerini alın

- PEASS Ailesi'ni keşfedin, özel NFT'lerimiz koleksiyonumuzu keşfedin

- Katılın 💬 Discord grubuna veya telegram grubuna veya bizi Twitter 🐦 @carlospolopm** takip edin.**

- Hacking püf noktalarınızı göndererek HackTricks ve HackTricks Cloud github depolarına PR göndererek paylaşın.