| .. | ||

| drozer-tutorial | ||

| frida-tutorial | ||

| adb-commands.md | ||

| android-applications-basics.md | ||

| android-task-hijacking.md | ||

| apk-decompilers.md | ||

| avd-android-virtual-device.md | ||

| bypass-biometric-authentication-android.md | ||

| content-protocol.md | ||

| exploiting-a-debuggeable-applciation.md | ||

| google-ctf-2018-shall-we-play-a-game.md | ||

| install-burp-certificate.md | ||

| intent-injection.md | ||

| make-apk-accept-ca-certificate.md | ||

| manual-deobfuscation.md | ||

| react-native-application.md | ||

| README.md | ||

| reversing-native-libraries.md | ||

| smali-changes.md | ||

| spoofing-your-location-in-play-store.md | ||

| tapjacking.md | ||

| webview-attacks.md | ||

Android Uygulamaları Pentesting

AWS hacklemeyi sıfırdan kahraman seviyesine öğrenin htARTE (HackTricks AWS Kırmızı Takım Uzmanı) ile!

HackTricks'ı desteklemenin diğer yolları:

- Şirketinizi HackTricks'te reklamını görmek istiyorsanız veya HackTricks'i PDF olarak indirmek istiyorsanız [ABONELİK PLANLARI]'na (https://github.com/sponsors/carlospolop) göz atın!

- Resmi PEASS & HackTricks ürünleri edinin

- PEASS Ailesi'ni keşfedin, özel NFT'lerimiz koleksiyonumuz

- Bize katılın 💬 Discord grubunda veya telegram grubunda veya bizi Twitter 🐦 @carlospolopm** takip edin.**

- Hacking püf noktalarınızı paylaşarak HackTricks ve HackTricks Cloud github depolarına PR göndererek katkıda bulunun.

Deneyimli hackerlar ve ödül avcıları ile iletişim kurmak için HackenProof Discord sunucusuna katılın!

Hacking İçgörüleri

Hacking'in heyecanını ve zorluklarını ele alan içeriklerle etkileşime girin

Gerçek Zamanlı Hack Haberleri

Hızlı tempolu hacking dünyasında gerçek zamanlı haberler ve içgörülerle güncel kalın

En Son Duyurular

Yeni ödül avı başlatmaları ve önemli platform güncellemeleri hakkında bilgilenin

Bize katılın Discord ve bugün en iyi hackerlarla işbirliğine başlayın!

Android Uygulamaları Temelleri

Android güvenliği ile ilgili en önemli bölümler ve bir Android uygulamasındaki en tehlikeli bileşenler hakkında bilgi edinmek için bu sayfayı okumaya başlamanız şiddetle tavsiye edilir:

{% content-ref url="android-applications-basics.md" %} android-applications-basics.md {% endcontent-ref %}

ADB (Android Debug Köprüsü)

Bu, bir Android cihaza (emüle edilmiş veya fiziksel) bağlanmak için ihtiyacınız olan ana araçtır.

ADB, bir bilgisayardan cihazları USB veya Ağ üzerinden kontrol etmeyi sağlar. Bu yardımcı program, dosyaların iki yönde kopyalanmasını, uygulamaların kurulmasını ve kaldırılmasını, shell komutlarının çalıştırılmasını, verilerin yedeklenmesini, logların okunmasını ve diğer işlevleri etkinleştirir.

ADB'yi nasıl kullanacağınızı öğrenmek için ADB Komutları listesine göz atın.

Smali

Bazen uygulama kodunu değiştirmek ve gizli bilgilere erişmek ilginç olabilir (belki iyi gizlenmiş şifreler veya bayraklar). Bu durumda, apk'yı decompile etmek, kodu değiştirmek ve yeniden derlemek ilginç olabilir.

Bu öğreticide APK'nın nasıl decompile edileceğini, Smali kodunun nasıl değiştirileceğini ve APK'nın nasıl yeniden derleneceğini öğrenebilirsiniz. Bu, sunulacak dinamik analiz sırasında çeşitli testler için alternatif olarak çok faydalı olabilir. Bu olasılığı her zaman akılda tutun.

Diğer ilginç püf noktalar

- Play Store'da konumunuzu sahtecilik yapma

- APK'leri İndir: https://apps.evozi.com/apk-downloader/, https://apkpure.com/es/, https://www.apkmirror.com/, https://apkcombo.com/es-es/apk-downloader/

- Cihazdan APK çıkarma:

adb shell pm list packages

com.android.insecurebankv2

adb shell pm path com.android.insecurebankv2

package:/data/app/com.android.insecurebankv2-Jnf8pNgwy3QA_U5f-n_4jQ==/base.apk

adb pull /data/app/com.android.insecurebankv2-Jnf8pNgwy3QA_U5f-n_4jQ==/base.apk

- Tüm bölünmüş ve temel APK'ları APKEditor ile birleştirin:

mkdir splits

adb shell pm path com.android.insecurebankv2 | cut -d ':' -f 1 | xargs -n1 -i adb pull {} splits

java -jar ../APKEditor.jar m -i splits/ -o merged.apk

# after merging, you will need to align and sign the apk, personally, I like to use the uberapksigner

java -jar uber-apk-signer.jar -a merged.apk --allowResign -o merged_signed

Statik Analiz

Öncelikle, bir APK'yı analiz etmek için bir decompiler kullanarak Java koduna bir göz atmalısınız.

Lütfen, farklı mevcut decompiler'lar hakkında bilgi edinmek için buraya bakın.

İlginç Bilgiler Arayın

APK'nın strings'lerine bakarak şifreler, URL'ler (https://github.com/ndelphit/apkurlgrep), api anahtarları, şifreleme, bluetooth uuid'leri, token'lar ve ilginç herhangi bir şey arayabilirsiniz... hatta kod yürütme arka kapıları veya kimlik doğrulama arka kapıları (uygulamaya sabitlenmiş yönetici kimlik bilgileri) için bile bakabilirsiniz.

Firebase

Firebase URL'lerine özel dikkat gösterin ve yanlış yapılandırılmış olup olmadığını kontrol edin. Firebase nedir ve nasıl sömürüleceği hakkında daha fazla bilgi için buraya bakın.

Uygulamanın Temel Anlayışı - Manifest.xml, strings.xml

Bir uygulamanın _Manifest.xml** ve **strings.xml_** dosyalarının incelenmesi potansiyel güvenlik açıklarını ortaya çıkarabilir. Bu dosyalara decompiler'lar kullanılarak veya APK dosya uzantısını .zip olarak değiştirip ardından açarak erişilebilir.

Manifest.xml'den belirlenen güvenlik açıkları şunları içerebilir:

- Hata Ayıklanabilir Uygulamalar: Manifest.xml dosyasında hata ayıklanabilir olarak ayarlanmış uygulamalar (

debuggable="true") bağlantılara izin vererek sömürülmeye yol açabileceği için risk oluşturur. Hata ayıklanabilir uygulamaların nasıl sömürüleceği hakkında daha fazla anlayış için cihazda hata ayıklanabilir uygulamaları bulma ve sömürme konusunda bir öğreticiye başvurun. - Yedekleme Ayarları: Hassas bilgilerle uğraşan uygulamalar için

android:allowBackup="false"özelliği, özellikle usb hata ayıklama etkin olduğunda yetkisiz veri yedeklemelerini önlemek için açıkça belirtilmelidir. - Ağ Güvenliği: res/xml/ içindeki özel ağ güvenliği yapılandırmaları (

android:networkSecurityConfig="@xml/network_security_config") sertifika pinleri ve HTTP trafiği ayarları gibi güvenlik ayrıntılarını belirleyebilir. Örneğin, belirli alanlar için HTTP trafiğine izin verme. - Dışa Aktarılan Aktiviteler ve Servisler: Manifest'te dışa aktarılan aktiviteler ve servislerin belirlenmesi, yanlış kullanılabilecek bileşenleri vurgulayabilir. Dinamik test sırasında daha fazla analiz, bu bileşenlerin nasıl sömürüleceğini ortaya çıkarabilir.

- İçerik Sağlayıcılar ve Dosya Sağlayıcılar: Açığa çıkarılan içerik sağlayıcılar, verilere yetkisiz erişime veya değişikliğe izin verebilir. Dosya sağlayıcıların yapılandırması da incelenmelidir.

- Yayın Alıcıları ve URL Şemaları: Bu bileşenler, sömürü için kullanılabilir ve URL şemalarının giriş açıklıkları için nasıl yönetildiğine özel dikkat gösterilmelidir.

- SDK Sürümleri:

minSdkVersion,targetSDKVersionvemaxSdkVersionöznitelikleri desteklenen Android sürümlerini belirtir ve güvenlik nedenleriyle güncellenmemiş, savunmasız Android sürümlerini desteklememenin önemini vurgular.

strings.xml dosyasından API anahtarları, özel şemalar ve diğer geliştirici notları gibi hassas bilgiler keşfedilebilir, bu nedenle bu kaynakların dikkatli bir şekilde incelenmesi gereklidir.

Tapjacking

Tapjacking, kötü niyetli bir uygulamanın başlatıldığı ve bir kurban uygulamanın üzerine yerleştiği bir saldırıdır. Kurban uygulamayı açıkça gölgelendikten sonra, kullanıcı arayüzü, kullanıcının gerçekte kurban uygulamada işlem yaptığını düşünerek etkileşimde bulunmasını kandırmak üzere tasarlanmıştır.

Etkide, kullanıcıyı, gerçekte kurban uygulamada işlem yaptığını bilmekten alıkoyar.

Daha fazla bilgi için:

{% content-ref url="tapjacking.md" %} tapjacking.md {% endcontent-ref %}

Görev Kaçırma

launchMode özelliği singleTask olarak ayarlanmış bir aktivitenin tanımlanmamış bir taskAffinity ile, görev Kaçırma açığına açıktır. Bu, bir uygulamanın yüklenip gerçek uygulamadan önce başlatılması durumunda, gerçek uygulamanın görevini kaçırabileceği anlamına gelir (bu nedenle kullanıcı, gerçek uygulamayı kullandığını düşünerek kötü niyetli uygulamayla etkileşimde olacaktır).

Daha fazla bilgi için:

{% content-ref url="android-task-hijacking.md" %} android-task-hijacking.md {% endcontent-ref %}

Güvensiz veri depolama

Dahili Depolama

Android'de, dahili depolamada saklanan dosyaların yalnızca bunları oluşturan uygulama tarafından erişilebilir olması amaçlanmıştır. Bu güvenlik önlemi, Android işletim sistemi tarafından uygulanır ve genellikle çoğu uygulamanın güvenlik ihtiyaçları için yeterlidir. Ancak, geliştiriciler bazen MODE_WORLD_READABLE ve MODE_WORLD_WRITABLE gibi modları kullanarak dosyaların farklı uygulamalar arasında paylaşılmasına izin verirler. Ancak, bu modlar bu dosyalara diğer uygulamaların, potansiyel olarak kötü niyetli olanların da dahil olmak üzere erişimini kısıtlamaz.

- Statik Analiz:

MODE_WORLD_READABLEveMODE_WORLD_WRITABLEkullanımının dikkatlice incelendiğinden emin olun. Bu modlar, dosyaların istenmeyen veya yetkisiz erişime maruz kalmasına neden olabilir.

- Dinamik Analiz:

- Uygulama tarafından oluşturulan dosyalara ayarlanan izinleri doğrulayın. Özellikle, herhangi bir dosyanın dünya çapında okunabilir veya yazılabilir olup olmadığını kontrol edin. Bu, herhangi bir uygulamanın, kökeni veya niyeti ne olursa olsun, bu dosyaları okuyabileceği veya değiştirebileceği büyük bir güvenlik riski oluşturabilir.

Harici Depolama

Harici depolamadaki dosyalarla uğraşırken, bazı önlemler alınmalıdır:

- Erişilebilirlik:

- Harici depolamadaki dosyalar genel olarak okunabilir ve yazılabilir. Bu, herhangi bir uygulamanın veya kullanıcının bu dosyalara erişebileceği anlamına gelir.

- Güvenlik Endişeleri:

- Erişimin kolaylığı göz önüne alındığında, harici depolamada hassas bilgileri saklamamak tavsiye edilir.

- Harici depolama çıkarılabilir veya herhangi bir uygulama tarafından erişilebilir olduğundan, daha az güvenlidir.

- Harici Depolamadan Veri İşleme:

- Harici depolamadan alınan veriler üzerinde giriş doğrulaması yapın. Bu, verinin güvenilir olmayan bir kaynaktan geldiği için önemlidir.

- Harici depolamada yürütülebilir dosyaları veya sınıf dosyalarını saklamak kesinlikle tavsiye edilmez.

- Uygulamanızın harici depolamadan yürütülebilir dosyalar alması gerekiyorsa, bu dosyaların imzalanmış ve kriptografik olarak doğrulanmış olduğundan emin olunmadan dinamik olarak yüklenmemesi önemlidir. Bu adım, uygulamanızın güvenlik bütünlüğünü korumak için hayati öneme sahiptir.

Harici depolama /storage/emulated/0, /sdcard, /mnt/sdcard dizinlerinden erişilebilir.

{% hint style="info" %} Android 4.4 (API 17) ile başlayarak, SD kartın bir uygulamanın belirli olarak ayrılmış dizini için erişimi sınırlayan bir dizin yapısı vardır. Bu, kötü niyetli uygulamanın başka bir uygulamanın dosyalarına okuma veya yazma erişimi kazanmasını engeller. {% endhint %}

Açık metin olarak saklanan hassas veriler

- Paylaşılan tercihler: Android, her uygulamanın

/data/data/<paketadı>/shared_prefs/yolunda kolayca xml dosyalarını kaydetmesine izin verir ve bazen bu klasörde açık metinlerde hassas bilgiler bulunabilir. - Veritabanları: Android, her uygulamanın

/data/data/<paketadı>/databases/yolunda sqlite veritabanlarını kolayca kaydetmesine izin verir ve bazen bu klasörde açık metinlerde hassas bilgiler bulunabilir.

Kırık TLS

Tüm Sertifikaları Kabul Etme

Bazı durumlarda geliştiriciler, örneğin, hostname ile eşleşmeyen durumlarda bile tüm sertifikaları kabul ederler gibi kod satırlarıyla:

SSLSocketFactory sf = new cc(trustStore);

sf.setHostnameVerifier(SSLSocketFactory.ALLOW_ALL_HOSTNAME_VERIFIER);

Kırık Şifreleme

Zayıf Anahtar Yönetimi Süreçleri

Bazı geliştiriciler hassas verileri yerel depolamada saklar ve kod içinde sabit/tahmin edilebilir bir anahtarla şifreler. Bu yapılmamalı çünkü bazı tersine mühendislik saldırıları saldırganların gizli bilgileri çıkarmasına izin verebilir.

Güvensiz ve/veya Kullanımdan Kaldırılmış Algoritmaların Kullanımı

Geliştiriciler, yetkilendirme kontrolleri, veri saklama veya gönderme işlemleri için kullanımdan kaldırılmış algoritmaları kullanmamalıdır. Bu algoritmalar arasında RC4, MD4, MD5, SHA1 gibi algoritmalar bulunmaktadır. Örneğin şifreleri saklamak için hash'ler kullanılıyorsa, hash'lerin tuz ile birlikte kullanılması gerekmektedir.

Diğer kontroller

- APK'nin karıştırılması önerilir, bu, tersine mühendislik çalışmalarını zorlaştırır.

- Uygulama hassas ise (örneğin banka uygulamaları), uygulamanın köklendirilmiş mobil cihazı kontrol etmesi ve buna göre hareket etmesi gerekmektedir.

- Uygulama hassas ise (örneğin banka uygulamaları), bir emülatörün kullanılıp kullanılmadığını kontrol etmelidir.

- Uygulama hassas ise (örneğin banka uygulamaları), değiştirilip değiştirilmediğini kontrol etmek için kendi bütünlüğünü kontrol etmelidir.

- APK'nin nasıl derlendiğini kontrol etmek için APKiD kullanın.

React Native Uygulaması

React uygulamalarının JavaScript kodlarına kolayca erişmek için aşağıdaki sayfayı okuyun:

{% content-ref url="react-native-application.md" %} react-native-application.md {% endcontent-ref %}

Xamarin Uygulamaları

Xamarin uygulamalarının C# kodlarına kolayca erişmek için aşağıdaki sayfayı okuyun:

{% content-ref url="../xamarin-apps.md" %} xamarin-apps.md {% endcontent-ref %}

Süper Paketlenmiş Uygulamalar

Bu blog yazısına göre süper paketlenmiş, bir uygulamanın içeriğini tek bir dosyaya sıkıştıran bir Meta algoritmasıdır. Blog, bu tür uygulamaları açabilen bir uygulama oluşturma olasılığından bahseder... ve daha hızlı bir yol olan uygulamayı çalıştırarak dosya sistemi üzerinden açılan dosyaları toplamak.

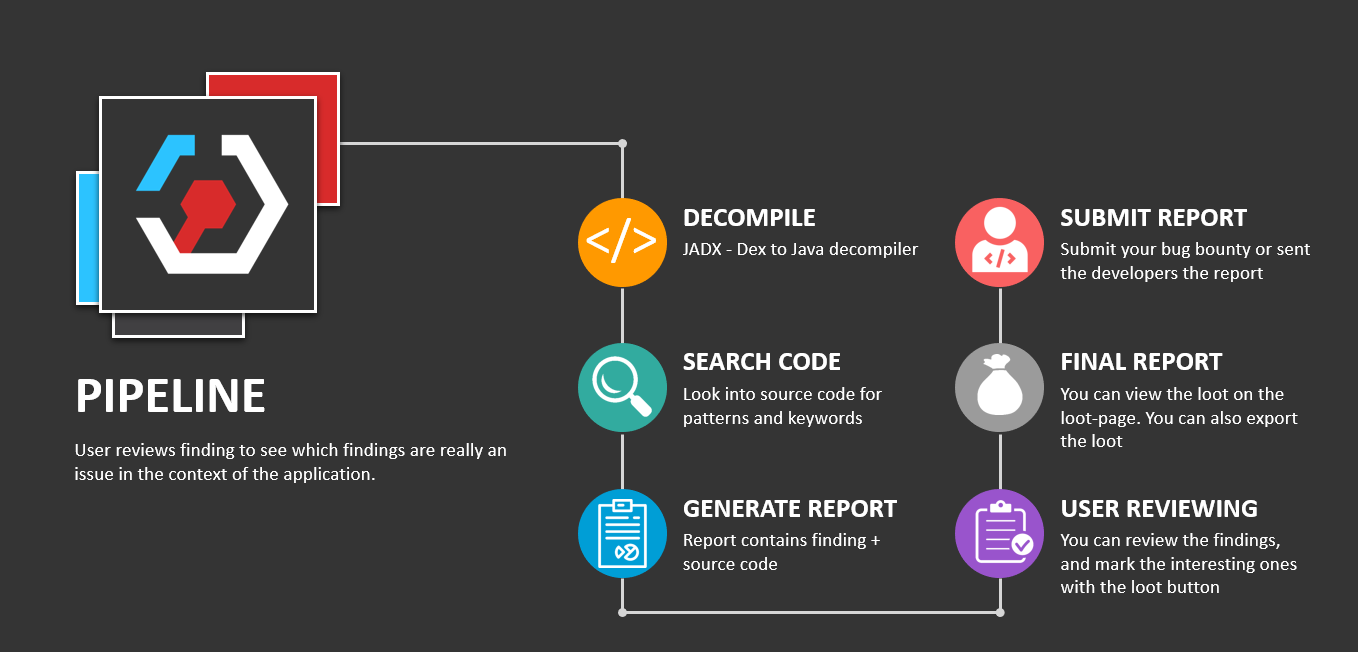

Otomatik Statik Kod Analizi

mariana-trench aracı, uygulamanın kodunu tarayarak zayıf noktaları bulabilir. Bu araç, bilinen kaynaklar (kullanıcının girdisinin kontrol edildiği yerleri aracı işaret eden), sızıntılar (kötü niyetli kullanıcı girdisinin zarar verebileceği tehlikeli yerleri işaret eden) ve kurallar içerir. Bu kurallar, bir zayıf noktayı işaret eden kaynak-sızıntı kombinasyonunu belirtir.

Bu bilgiyle, mariana-trench kodu inceleyecek ve olası zayıf noktaları bulacaktır.

Sızan Sırlar

Bir uygulama, içinde keşfedebileceğiniz API anahtarları, şifreler, gizli URL'ler, alt alanlar gibi sırlar içerebilir. https://github.com/dwisiswant0/apkleaks gibi bir araç kullanabilirsiniz.

Biyometrik Kimlik Doğrulamayı Atlatma

{% content-ref url="bypass-biometric-authentication-android.md" %} bypass-biometric-authentication-android.md {% endcontent-ref %}

Diğer ilginç fonksiyonlar

- Kod yürütme:

Runtime.exec(), ProcessBuilder(), native code:system() - SMS gönderme:

sendTextMessage, sendMultipartTestMessage nativeolarak tanımlanan yerel fonksiyonlar:public native, System.loadLibrary, System.load- Yerel fonksiyonları tersine çevirmeyi öğrenmek için bunu okuyun: Yerel Kütüphaneleri Tersine Çevirme

Diğer püf noktalar

{% content-ref url="content-protocol.md" %} content-protocol.md {% endcontent-ref %}

Deneyimli hackerlar ve hata avcıları ile iletişim kurmak için HackenProof Discord sunucusuna katılın!

Hacking İçgörüleri

Hacking'in heyecanını ve zorluklarını inceleyen içeriklerle etkileşime geçin

Gerçek Zamanlı Hack Haberleri

Hızlı tempolu hacking dünyasını gerçek zamanlı haberler ve içgörülerle takip edin

En Son Duyurular

Yeni hata avcılıklarını ve önemli platform güncellemelerini takip edin

Bize katılın Discord ve bugün en iyi hackerlarla işbirliğine başlayın!

Dinamik Analiz

İlk olarak, uygulamayı ve tüm ortamı (Burp CA sertifikası, Drozer ve Frida özellikle) yükleyebileceğiniz bir ortama ihtiyacınız var. Bu nedenle, köklendirilmiş bir cihaz (emüle edilmiş veya değil) son derece önerilir.

Çevrimiçi Dinamik analiz

https://appetize.io/ adresinde ücretsiz bir hesap oluşturabilirsiniz. Bu platform, APK'leri yüklemenize ve çalıştırmanıza olanak tanır, bu nedenle bir APK'nin nasıl davrandığını görmek için faydalıdır.

Web'de uygulamanızın günlüklerini görebilir ve adb aracılığıyla bağlanabilirsiniz.

ADB bağlantısı sayesinde emülatörlerde Drozer ve Frida kullanabilirsiniz.

Yerel Dinamik Analiz

Bir emülatör kullanma

- Android Studio (x86 ve arm cihazlar oluşturabilirsiniz ve bu son x86 sürümleri yavaş arm emülatörüne ihtiyaç duymadan ARM kütüphanelerini destekler).

- Kurulumunu öğrenmek için bu sayfaya bakın:

{% content-ref url="avd-android-virtual-device.md" %} avd-android-virtual-device.md {% endcontent-ref %}

- Genymotion (Ücretsiz sürüm: Kişisel Sürüm, bir hesap oluşturmanız gerekmektedir. Potansiyel hatalardan kaçınmak için VirtualBox'ı içeren sürümü indirmeniz önerilir.)

- Nox (Ücretsiz, ancak Frida veya Drozer'ı desteklemez).

{% hint style="info" %} Herhangi bir platformda yeni bir emülatör oluştururken, ekran ne kadar büyükse, emülatör o kadar yavaş çalışacaktır. Mümkünse küçük ekranları seçin. {% endhint %}

Genymotion'da Google hizmetlerini (AppStore gibi) yüklemek için aşağıdaki resimdeki kırmızı işaretli düğmeye tıklamanız gerekmektedir:

Ayrıca, Genymotion'daki Android VM yapılandırmasında Köprü Ağ Modunu seçebilirsiniz (bu, araçlarla farklı bir VM'den Android VM'ye bağlanacaksanız faydalı olacaktır).

Fiziksel bir cihaz kullanma

Hata ayıklama seçeneklerini etkinleştirmeniz ve mümkünse cihazı köklendirmeniz gerekmektedir:

- Ayarlar.

- (Android 8.0'dan itibaren) Sistem'i seçin.

- Telefon Hakkında'yı seçin.

- Yapı numarasına 7 kez dokunun.

- Geri gidin ve Geliştirici seçeneklerini bulacaksınız.

Uygulamayı yükledikten sonra yapmanız gereken ilk şey, uygulamayı denemek ve ne yaptığını, nasıl çalıştığını araştırmak ve onunla rahat hissetmektir.

Bu ilk dinamik analizi MobSF dinamik analiz + pidcat kullanarak yapmanızı öneririm, böylece uygulamanın nasıl çalıştığını öğrenirken MobSF, daha sonra gözden geçirebileceğiniz birçok ilginç veriyi yakalar.

Kazara Veri Sızıntısı

Günlükleme

Geliştiriciler, hassas veri sızıntılarına yol açabileceği için hata ayıklama bilgilerini genel olarak açığa çıkarmaktan kaçınmalıdır. Uygulama günlüklerini izlemek ve hassas bilgileri belirlemek ve korumak için pidcat ve adb logcat araçları önerilir. Pidcat, kullanım kolaylığı ve okunabilirliği nedeniyle tercih edilir.

{% hint style="warning" %}

Android 4.0'dan daha yeni sürümlerinden itibaren, uygulamalar yalnızca kendi günlüklerine erişebilirler. Bu nedenle uygulamalar diğer uygulamaların günlüklerine erişemez.

Yine de, hassas bilgileri günlüğe kaydetmemek önerilir.

{% endhint %}

Kopyala/Yapıştır Arabellek Önbelleği

Android'in pano tabanlı çerçevesi, uygulamalarda kopyala-yapıştır işlevselliğini sağlar, ancak diğer uygulamaların panoya erişebilmesi, hassas verilerin ortaya çıkmasına neden olabilir. Hassas bölümler için, örneğin kredi kartı bilgileri için, veri sızıntısını önlemek için kopyala/yapıştır işlevlerini devre dışı bırakmak önemlidir.

Çökme Günlükleri

Bir uygulama çöktüğünde ve günlükler kaydedildiğinde, bu günlükler özellikle uygulama tersine mühendislik edilemiyorsa saldırganlara yardımcı olabilir. Bu riski azaltmak için çökme durumunda günlükleme yapmaktan kaçının ve günlükler ağ üzerinden iletilmek zorunda kalıyorsa, güvenlik için bunların SSL kanalı üzerinden gönderildiğinden emin olun.

Pentester olarak, bu günlüklere bir göz atmayı deneyin.

Üçüncü Taraf Şirketlere Gönderilen Analiz Verileri

Uygulamalar genellikle Google Adsense gibi hizmetleri entegre eder, bu da geliştiriciler tarafından yanlış uygulama nedeniyle yanlışlıkla hassas veri sızıntısına neden olabilir. Potansiyel veri sızıntılarını belirlemek için uygulamanın trafiğini engellemek ve üçüncü taraf hizmetlerine gönderilen hassas bilgileri kontrol etmek tavsiye edilir.

SQLite DB'leri

Uygulamaların çoğu bilgileri kaydetmek için dahili SQLite veritabanlarını kullanacaktır. Pentest sırasında oluşturulan veritabanlarına, tablo ve sütun adlarına ve kaydedilen tüm verilere bir göz atın çünkü hassas bilgiler bulabilirsiniz (bu bir zayıflık olabilir).

Veritabanları, /data/data/the.package.name/databases gibi /data/data/com.mwr.example.sieve/databases konumunda olmalıdır.

Eğer veritabanı gizli bilgileri kaydediyorsa ve şifreli ise ancak uygulama içinde şifreyi bulabilirseniz yine de bir zayıflık olacaktır.

.tables kullanarak tabloları sıralayın ve .schema <table_name> yaparak tabloların sütunlarını sıralayın.

Drozer (Saldırı Faaliyetleri, İçerik Sağlayıcıları ve Hizmetler)

Drozer Belgeleri'nden: Drozer, bir Android uygulamasının rolünü üstlenebilmenizi ve diğer uygulamalarla etkileşimde bulunabilmenizi sağlar. Android'in İşlem Arası İletişim (IPC) mekanizmasından yararlanmak ve altta yatan işletim sistemiyle etkileşimde bulunmak gibi, yüklü bir uygulamanın yapabileceği her şeyi yapabilir.

Drozer, ihraç edilen faaliyetleri, ihraç edilen hizmetleri ve İçerik Sağlayıcılarını sömürmek için kullanışlı bir araçtır, bu konuları aşağıdaki bölümlerde öğreneceksiniz.

İhraç Edilen Faaliyetleri Sömürme

Bir Android Faaliyetinin ne olduğunu hatırlamak istiyorsanız burayı okuyun.

Ayrıca bir faaliyetin kodu onCreate yönteminde başlar.

Yetkilendirme atlatma

Bir Faaliyet ihraç edildiğinde, dış uygulamadan ekranını çağırabilirsiniz. Bu nedenle, hassas bilgiler içeren bir faaliyet ihraç edilmişse, kimlik doğrulama mekanizmalarını atlayarak ona erişebilirsiniz.

Drozer ile ihraç edilen faaliyetleri nasıl sömüreceğinizi öğrenin.

Ayrıca adb'den ihraç edilen bir faaliyeti başlatabilirsiniz:

- Paket Adı com.example.demo

- İhraç Edilen Faaliyet Adı com.example.test.MainActivity

adb shell am start -n com.example.demo/com.example.test.MainActivity

NOT: MobSF, bir aktivitede android:launchMode olarak singleTask/singleInstance kullanımını kötü niyetli olarak algılayacaktır, ancak bu nedeniyle, bu eski sürümlerde (API sürümleri < 21) yalnızca tehlikeli olduğu görünmektedir.

{% hint style="info" %} Bir yetkilendirme atlaması her zaman bir zayıflık olmayabilir, atlamaların nasıl çalıştığına ve hangi bilgilerin açığa çıkarıldığına bağlı olacaktır. {% endhint %}

Hassas bilgi sızıntısı

Aktiviteler ayrıca sonuçlar döndürebilir. Eğer dışa aktarılmış ve korumasız bir aktivite bulursanız ve setResult yöntemini çağırarak ve hassas bilgileri döndürerek, bir hassas bilgi sızıntısı olabilir.

Tapjacking

Eğer tapjacking engellenmezse, dışa aktarılmış aktiviteyi kötüye kullanarak kullanıcının beklenmeyen eylemler yapmasını sağlayabilirsiniz. Tapjacking nedir hakkında daha fazla bilgi için bağlantıyı takip edin.

İçerik Sağlayıcıları Sömürme - Hassas bilgilere erişme ve manipüle etme

Bir İçerik Sağlayıcısı nedir hakkında bilgi almak istiyorsanız burayı okuyun.

İçerik sağlayıcıları temelde veri paylaşımı için kullanılır. Bir uygulamanın mevcut içerik sağlayıcıları varsa, bunlardan hassas verileri çıkarabilirsiniz. Ayrıca mümkün SQL enjeksiyonları ve Yol Geçişleri test etmek de ilginç olabilir çünkü bunlar savunmasız olabilir.

Drozer ile İçerik Sağlayıcılarını nasıl sömürülür öğrenin.

Hizmetleri Sömürme

Bir Hizmet nedir hakkında bilgi almak istiyorsanız burayı okuyun.

Bir hizmetin eylemleri genellikle onStartCommand yönteminde başlar.

Bir hizmet temelde veri alabilir, onu işleyebilir ve yanıt olarak (veya olmayabilir) bir yanıt döndürebilir. Dolayısıyla, bir uygulama bazı hizmetleri dışa aktarıyorsa, ne yaptığını anlamak için kodu kontrol etmelisiniz ve gizli bilgileri çıkarmak, kimlik doğrulama önlemlerini atlamak için dinamik olarak test etmelisiniz...

Drozer ile Hizmetleri nasıl sömürülür öğrenin.

Yayın Alıcıları Sömürme

Bir Yayın Alıcısı nedir hakkında bilgi almak istiyorsanız burayı okuyun.

Bir yayın alıcısı belirli bir türdeki mesajı bekleyecektir. Alıcı mesajı nasıl işlediğine bağlı olarak savunmasız olabilir.

Drozer ile Yayın Alıcılarını nasıl sömürülür öğrenin.

Şemaları / Derin bağlantıları Sömürme

Derin bağlantıları MobSF gibi araçlar veya bu gibi betikler kullanarak manuel olarak arayabilirsiniz.

Bir belirtilen şemayı adb veya bir tarayıcı kullanarak açabilirsiniz:

{% code overflow="wrap" %}

adb shell am start -a android.intent.action.VIEW -d "scheme://hostname/path?param=value" [your.package.name]

{% endcode %}

Not etmek gerekir ki paket adını atlayabilirsiniz ve mobil cihaz otomatik olarak o bağlantıyı açması gereken uygulamayı çağıracaktır.

{% code overflow="wrap" %}

<!-- Browser regular link -->

<a href="scheme://hostname/path?param=value">Click me</a>

<!-- fallback in your url you could try the intent url -->

<a href="intent://hostname#Intent;scheme=scheme;package=your.package.name;S.browser_fallback_url=http%3A%2F%2Fwww.example.com;end">with alternative</a>

{% endcode %}

Kodun çalıştırıldığı

Uygulamada çalıştırılacak kodu bulmak için, deeplink tarafından çağrılan aktiviteye gidin ve onNewIntent fonksiyonunu arayın.

Hassas bilgi

Her zaman bir derin bağlantı bulduğunuzda, URL parametreleri aracılığıyla (şifreler gibi) hassas veri almadığından emin olun, çünkü başka bir uygulama derin bağlantıyı taklit edebilir ve bu verileri çalabilir!

Yol içinde parametreler

Herhangi bir derin bağlantının URL'nin yolunda bir parametre kullandığını da mutlaka kontrol etmelisiniz: https://api.example.com/v1/users/{username} , bu durumda şöyle bir yol geçişi zorlayabilirsiniz: example://app/users?username=../../unwanted-endpoint%3fparam=value .

Uygulama içinde doğru uç noktaları bulursanız, bir Açık Yönlendirme (yolun bir kısmı alan adı olarak kullanılıyorsa), hesap ele geçirme (CSRF belirteci olmadan kullanıcı detaylarını değiştirebilirseniz ve zafiyetli uç nokta doğru yöntemi kullanıyorsa) ve diğer zafiyetleri tetikleyebilirsiniz. Daha fazla bilgi için buraya bakın.

Daha fazla örnek

Bağlantılarla ilgili bir ilginç ödül avı raporu (/.well-known/assetlinks.json).

Taşıma Katmanı İnceleme ve Doğrulama Hataları

- Android uygulamaları tarafından sertifikaların her zaman doğru şekilde incelenmediği yaygındır. Bu uygulamaların genellikle uyarıları göz ardı edip öz imzalı sertifikaları kabul etmeleri veya bazı durumlarda HTTP bağlantılarına geri dönmeleri olağandır.

- SSL/TLS el sıkışması sırasında müzakereler bazen zayıf olabilir, güvensiz şifreleme süitleri kullanılabilir. Bu zafiyet, bağlantının ortadaki adam (MITM) saldırılarına açık olmasını sağlar, saldırganların verileri şifresini çözerek ele geçirmesine izin verir.

- Uygulamaların güvenli kanalları kullanarak kimlik doğrulaması yapmalarına rağmen diğer işlemler için şifrelenmemiş kanallar üzerinden iletişim kurmaları durumunda özel bilgilerin sızması riski vardır. Bu yaklaşım, oturum çerezleri veya kullanıcı detayları gibi hassas verileri kötü niyetli varlıklar tarafından ele geçirilmesine karşı korumaz.

Sertifika Doğrulama

Sertifika doğrulamasına odaklanacağız. Güvenliği artırmak için sunucunun sertifikasının bütünlüğü doğrulanmalıdır. Bu, güvensiz TLS yapılandırmaları ve hassas verilerin şifrelenmemiş kanallar üzerinden iletilmesi, ciddi riskler oluşturabilir. Sunucu sertifikalarını doğrulama adımları ve zafiyetleri ele alma konusunda detaylı bilgi için, bu kaynak kapsamlı rehberlik sağlar.

SSL Pinning

SSL Pinning, uygulamanın sunucunun sertifikasını uygulama içinde depolanan bilinen bir kopya ile doğruladığı bir güvenlik önlemidir. Bu yöntem, MITM saldırılarını önlemek için önemlidir. Hassas bilgilerle uğraşan uygulamalar için SSL Pinning uygulamak kesinlikle önerilir.

Trafik İnceleme

HTTP trafiğini incelemek için, proxy aracının sertifikasını (örneğin, Burp) kurmanız gerekir. Bu sertifikayı kurmadan, şifreli trafik proxy aracılığıyla görünmeyebilir. Özel bir CA sertifikasını kurma konusunda rehber için, buraya tıklayın.

API Seviyesi 24 ve üzerini hedefleyen uygulamaların, şifreli trafiği incelemek için ağ güvenlik yapılandırmasını proxy'nin CA sertifikasını kabul edecek şekilde değiştirmesi gerekir. Bu adım, şifreli trafiği incelemek için kritik öneme sahiptir. Ağ Güvenlik Yapılandırmasını değiştirme konusunda talimatlar için, bu öğreticiye başvurun.

SSL Pinning'i Atlatma

SSL Pinning uygulandığında, HTTPS trafiğini incelemek için bunu atlatmak gerekebilir. Bu amaçla çeşitli yöntemler mevcuttur:

- apk-mitm ile SSLPinning'i atlamak için apk'yi otomatik olarak değiştirin. Bu seçeneğin en büyük avantajı, SSL Pinning'i atlamak için köklüye ihtiyaç duymamanızdır, ancak uygulamayı silip yeni bir tane yüklemeniz gerekebilir ve bu her zaman işe yaramayabilir.

- Bu korumayı atlamak için Frida'yı kullanabilirsiniz (aşağıda tartışılmıştır). Burada Burp+Frida+Genymotion'u kullanmanın bir rehberi var: https://spenkk.github.io/bugbounty/Configuring-Frida-with-Burp-and-GenyMotion-to-bypass-SSL-Pinning/

- objection kullanarak SSL Pinning'i otomatik olarak atlamayı deneyebilirsiniz:

objection --gadget com.package.app explore --startup-command "android sslpinning disable" - MobSF dinamik analiz kullanarak SSL Pinning'i otomatik olarak atlamayı deneyebilirsiniz (aşağıda açıklanmıştır)

- Hala yakalayamadığınız bazı trafiğin olduğunu düşünüyorsanız, trafiği iptables kullanarak burp'a yönlendirmeyi deneyebilirsiniz. Bu blogu okuyun: https://infosecwriteups.com/bypass-ssl-pinning-with-ip-forwarding-iptables-568171b52b62

Yaygın Web Zafiyetlerini Arama

Uygulama içinde yaygın web zafiyetlerini de aramak önemlidir. Bu zafiyetleri tanımlama ve bunları azaltma konusundaki detaylı bilgi bu özetin kapsamının ötesindedir, ancak başka yerlerde kapsamlı bir şekilde ele alınmaktadır.

Frida

Frida, geliştiriciler, ters mühendisler ve güvenlik araştırmacıları için dinamik enstrümantasyon aracıdır.

Çalışan uygulamalara erişebilir ve çalışma zamanında yöntemleri kancalayabilir, davranışı değiştirebilir, değerleri değiştirebilir, değerleri çıkarabilir, farklı kodları çalıştırabilirsiniz...

Android uygulamalarını pentest etmek istiyorsanız, Frida'yı nasıl kullanacağınızı bilmelisiniz.

- Frida'yı nasıl kullanacağınızı öğrenin: Frida öğretici

- Frida ile işlemler için "GUI": https://github.com/m0bilesecurity/RMS-Runtime-Mobile-Security

- Ojection, Frida'nın otomatik kullanımını sağlamak için harikadır: https://github.com/sensepost/objection , https://github.com/dpnishant/appmon

- Harika Frida betikleri burada bulunabilir: https://codeshare.frida.re/

- Anti-hata ayıklama / anti-frida mekanizmalarını atlamak için Frida'yı yükleyerek kodu yükleme hakkında https://erfur.github.io/blog/dev/code-injection-without-ptrace (araç linjector)

Belleği Dökme - Fridump

Uygulamanın, şifreler veya mnemonikler gibi saklamaması gereken hassas bilgileri bellekte saklayıp saklamadığını kontrol edin.

Fridump3 kullanarak uygulamanın belleğini dökleyebilirsiniz:

# With PID

python3 fridump3.py -u <PID>

# With name

frida-ps -Uai

python3 fridump3.py -u "<Name>"

Bu, belleği ./dump klasörüne dökecek ve orada aşağıdaki gibi bir şeyle grep yapabilirsiniz:

{% code overflow="wrap" %}

strings * | grep -E "^[a-z]+ [a-z]+ [a-z]+ [a-z]+ [a-z]+ [a-z]+ [a-z]+ [a-z]+ [a-z]+ [a-z]+ [a-z]+ [a-z]+$"

{% endcode %}

Keystore'daki Hassas Veriler

Android'de Keystore, hassas verileri saklamak için en iyi yerdir, ancak yeterli izinlerle erişmek hala mümkündür. Uygulamalar burada genellikle açık metin olarak hassas verileri saklar bu nedenle pentestler, kök kullanıcı olarak buna erişebilecek veya cihaza fiziksel erişimi olan kişilerin bu verileri çalabileceği durumları kontrol etmelidir.

Bir uygulama keystore'da tarih saklasa bile, veriler şifrelenmiş olmalıdır.

Keystore içindeki verilere erişmek için bu Frida betiğini kullanabilirsiniz: https://github.com/WithSecureLabs/android-keystore-audit/blob/master/frida-scripts/tracer-cipher.js

frida -U -f com.example.app -l frida-scripts/tracer-cipher.js

Parmak İzi/Biyometrik Atlatma

Aşağıdaki Frida betiği kullanılarak Android uygulamalarının belirli hassas alanları korumak için gerçekleştirebileceği parmak izi doğrulamasını atlatmak mümkün olabilir:

{% code overflow="wrap" %}

frida --codeshare krapgras/android-biometric-bypass-update-android-11 -U -f <app.package>

{% endcode %}

Arka Plan Resimleri

Uygulamayı arka plana aldığınızda, Android uygulamanın bir anlık görüntüsünü saklar, böylece uygulama tekrar ön plana alındığında uygulamadan önce görüntüyü yüklemeye başlar, böylece uygulamanın daha hızlı yüklendiği izlenimi oluşturulur.

Ancak, bu anlık görüntü duyarlı bilgileri içeriyorsa, bu görüntüye erişimi olan biri bu bilgileri çalabilir (unutmayın ki bunun için kök erişime ihtiyacınız vardır).

Bu anlık görüntüler genellikle şurada saklanır: /data/system_ce/0/snapshots

Android, FLAG_SECURE düzen parametresini ayarlayarak ekran görüntüsü alınmasını engellemenin bir yolunu sağlar. Bu bayrağı kullanarak, pencere içeriği güvenli olarak işlenir, bu da ekran görüntülerinde görünmesini veya güvenli olmayan ekranlarda görüntülenmesini engeller.

getWindow().setFlags(LayoutParams.FLAG_SECURE, LayoutParams.FLAG_SECURE);

Android Uygulama Analizcisi

Bu araç, dinamik analiz sırasında farklı araçları yönetmenize yardımcı olabilir: https://github.com/NotSoSecure/android_application_analyzer

Intent Enjeksiyonu

Geliştiriciler genellikle bu Intent'leri ele alan ve bunları startActivity(...) veya sendBroadcast(...) gibi yöntemlere ileten aktiviteler, servisler ve yayın alıcıları gibi proxy bileşenler oluştururlar, bu da riskli olabilir.

Tehlike, saldırganların bu Intent'leri yanıltarak non-exported uygulama bileşenlerini tetiklemesine veya hassas içerik sağlayıcılarına erişmesine izin vermesinde yatar. Dikkate değer bir örnek, WebView bileşeninin URL'leri Intent nesnelerine Intent.parseUri(...) aracılığıyla dönüştürmesi ve ardından bunları yürütmesidir, bu da potansiyel olarak kötü niyetli Intent enjeksiyonlarına yol açabilir.

Temel Öğretiler

- Intent Enjeksiyonu, web'in Açık Yönlendirme sorununa benzerdir.

- Saldırılar, güvensiz işlemleri yürütmek için yönlendirilebilecek

Intentnesnelerinin geçirilmesini içerir. - Non-exported bileşenleri ve içerik sağlayıcılarını saldırganlara açabilir.

WebView'ın URL'leriniIntente dönüştürmesi istenmeyen eylemleri kolaylaştırabilir.

Android İstemci Tarafı Enjeksiyonları ve Diğerleri

Bu tür zayıflıkları muhtemelen Web'den biliyorsunuzdur. Bir Android uygulamasında bu tür zayıflıklara özellikle dikkat etmelisiniz:

- SQL Enjeksiyonu: Dinamik sorgular veya İçerik Sağlayıcılarla uğraşırken parametreli sorgular kullandığınızdan emin olun.

- JavaScript Enjeksiyonu (XSS): JavaScript ve Eklenti desteğinin devre dışı bırakıldığından emin olun (varsayılan olarak devre dışı). Daha fazla bilgi burada.

- Yerel Dosya Dahil Etme: WebViews dosya sistemine erişime sahip olmamalıdır (varsayılan olarak etkin) -

(webview.getSettings().setAllowFileAccess(false);). Daha fazla bilgi burada. - Kalıcı çerezler: Android uygulaması oturumu sonlandırdığında çerez iptal edilmiyor veya hatta diske kaydedilebiliyor.

- Güvenli Bayrak çerezlerde

Deneyimli hackerlar ve ödül avcılarıyla iletişim kurmak için HackenProof Discord sunucusuna katılın!

Hacking İçgörüleri

Hacking'in heyecanını ve zorluklarını inceleyen içeriklerle etkileşime geçin

Gerçek Zamanlı Hack Haberleri

Hızlı tempolu hacking dünyasını gerçek zamanlı haberler ve içgörülerle takip edin

En Son Duyurular

Yeni ödül avcılarının başlatılmasını ve önemli platform güncellemelerini takip edin

Bize Discord katılın ve bugün en iyi hackerlarla işbirliğine başlayın!

Otomatik Analiz

MobSF

Statik analiz

Uygulamanın zayıflıklarının değerlendirilmesi için güzel bir web tabanlı arayüz kullanarak. Ayrıca dinamik analiz yapabilirsiniz (ancak ortamı hazırlamanız gerekmektedir).

docker pull opensecurity/mobile-security-framework-mobsf

docker run -it -p 8000:8000 opensecurity/mobile-security-framework-mobsf:latest

MobSF, Android(apk), IOS(ipa) ve Windows(apx) uygulamalarını analiz edebilir (Windows uygulamaları bir Windows ana bilgisayarında kurulu olan MobSF'ten analiz edilmelidir).

Ayrıca, bir ZIP dosyası oluşturursanız ve Android veya IOS uygulamasının kaynak kodunu içeren (uygulamanın kök klasörüne gidin, her şeyi seçin ve bir ZIP dosyası oluşturun), bu da analiz edilebilir.

MobSF ayrıca analizleri karşılaştırma/farklılık ve VirusTotal entegrasyonu yapmanıza olanak tanır (API anahtarınızı MobSF/settings.py dosyasında ayarlamanız ve etkinleştirmeniz gerekecektir: VT_ENABLED = TRUE VT_API_KEY = <API Anahtarınız> VT_UPLOAD = TRUE). Ayrıca VT_UPLOAD'ı False olarak ayarlayabilirsiniz, bu durumda hash dosya yerine yüklenecektir.

MobSF ile Destekli Dinamik Analiz

MobSF, Android için dinamik analizde de çok faydalı olabilir, ancak bu durumda ana bilgisayarınıza MobSF ve genymotion kurmanız gerekecektir (bir sanal makine veya Docker çalışmayacaktır). Not: Önce genymotion'da bir sanal makine başlatmanız ve ardından MobSF'yi başlatmanız gerekmektedir.

MobSF dinamik analizcisi, şunları yapabilir:

- Uygulama verilerini dökme (URL'ler, günlükler, panoya kopyalananlar, sizin tarafından yapılan ekran görüntüleri, "Exported Activity Tester" tarafından yapılan ekran görüntüleri, e-postalar, SQLite veritabanları, XML dosyaları ve diğer oluşturulan dosyalar). Tüm bunlar otomatik olarak yapılır, ekran görüntüleri hariç, ekran görüntüsü almak istediğinizde basmanız veya tüm dışa aktarılan etkinliklerin ekran görüntülerini almak için "Exported Activity Tester"ı basmanız gerekmektedir.

- HTTPS trafiğini yakalama

- Frida kullanarak çalışma zamanı bilgileri elde etme

5'ten büyük Android sürümlerinden itibaren Frida otomatik olarak başlayacak ve global proxy ayarlarını trafiği yakalamak için ayarlayacaktır. Sadece test edilen uygulamadan trafiği yakalayacaktır.

Frida

Varsayılan olarak, ayrıca bazı Frida Komut Dosyalarını kullanarak SSL pinning'i atlatmak, root tespiti ve debugger tespiti yapacak ve ilginç API'leri izlemek için kullanacaktır.

MobSF ayrıca dışa aktarılan etkinlikleri çağırabilir, onların ekran görüntülerini alabilir ve rapor için bunları kaydedebilir.

Dinamik testi başlatmak için yeşil düğmeye basın: "Start Instrumentation". Frida komut dosyaları tarafından oluşturulan günlükleri görmek için "Frida Live Logs" düğmesine basın ve kancalanan yöntemlere yapılan tüm çağrıları, iletilen argümanları ve döndürülen değerleri görmek için "Live API Monitor" düğmesine basın ("Start Instrumentation" düğmesine bastıktan sonra görünecektir).

MobSF ayrıca kendi Frida komut dosyalarınızı yüklemenize izin verir (Friday komut dosyalarınızın sonuçlarını MobSF'ye göndermek için send() işlevini kullanın). Yükleyebileceğiniz birkaç önceden yazılmış komut dosyası da vardır (MobSF/DynamicAnalyzer/tools/frida_scripts/others/ içine daha fazlasını ekleyebilirsiniz), bunları seçin, "Yükle" düğmesine basın ve "Start Instrumentation" düğmesine basın (bu komut dosyalarının günlüklerini "Frida Live Logs" içinde görebileceksiniz).

Ayrıca, bazı Yardımcı Frida işlevleri mevcuttur:

- Yüklenen Sınıfları Sırala: Yüklenen tüm sınıfları yazdırır

- Dizeleri Yakalama: Uygulamayı kullanırken yakalanan tüm dizeleri yazdırır (çok gürültülü)

- Dize Karşılaştırmalarını Yakalama: Çok faydalı olabilir. Karşılaştırılan 2 dizeyi ve sonucun Doğru mu Yanlış mı olduğunu gösterecektir.

- Sınıf Yöntemlerini Sırala: Sınıf adını (örneğin "java.io.File") girin ve sınıfın tüm yöntemlerini yazdıracaktır.

- Sınıf Desenini Ara: Desene göre sınıfları ara

- Sınıf Yöntemlerini İzle: Bir tüm sınıfı izle (sınıfın tüm yöntemlerinin girişlerini ve çıkışlarını görün). Unutmayın ki varsayılan olarak MobSF, birkaç ilginç Android Api yöntemini izler.

Kullanmak istediğiniz yardımcı modülü seçtikten sonra "Start Intrumentation" düğmesine basmanız ve tüm çıktıları "Frida Live Logs" içinde göreceksiniz.

Shell

Mobsf ayrıca dinamik analiz sayfasının alt kısmında bazı adb komutları, MobSF komutları ve yaygın shell komutları ile bir kabuk getirir. Bazı ilginç komutlar:

help

shell ls

activities

exported_activities

services

receivers

HTTP araçları

HTTP trafiği yakalandığında, yakalanan trafiğin kötü bir görünümünü "HTTP(S) Trafik" altında veya daha güzel bir görünümü "HTTP Araçları Başlat" yeşil altında görebilirsiniz. İkinci seçenekten, yakalanan istekleri Burp veya Owasp ZAP gibi proxy'lere gönderebilirsiniz.

Bunu yapmak için, Burp'u açın --> Intercept'i kapatın --> MobSB HTTP Araçları'nda isteği seçin --> "Fuzzer'a Gönder" düğmesine basın --> proxy adresini seçin (http://127.0.0.1:8080\).

MobSF ile dinamik analizi tamamladıktan sonra "Web API Fuzzer'ı Başlat" düğmesine basarak http isteklerini fuzz edebilir ve zafiyetleri arayabilirsiniz.

{% hint style="info" %} MobSF ile dinamik analiz yapıldıktan sonra proxy ayarlarının yanlış yapılandırılmış olabileceği ve bunları GUI üzerinden düzeltemeyeceğiniz belirtilmiştir. Proxy ayarlarını düzeltmek için şunları yapabilirsiniz:

adb shell settings put global http_proxy :0

{% endhint %}

Inspeckage ile Desteklenen Dinamik Analiz

Araç Inspeckage adresinden temin edilebilir.

Bu araç, bir dinamik analiz gerçekleştirirken uygulamada neler olduğunu bilmenizi sağlamak için bazı Hooks kullanır.

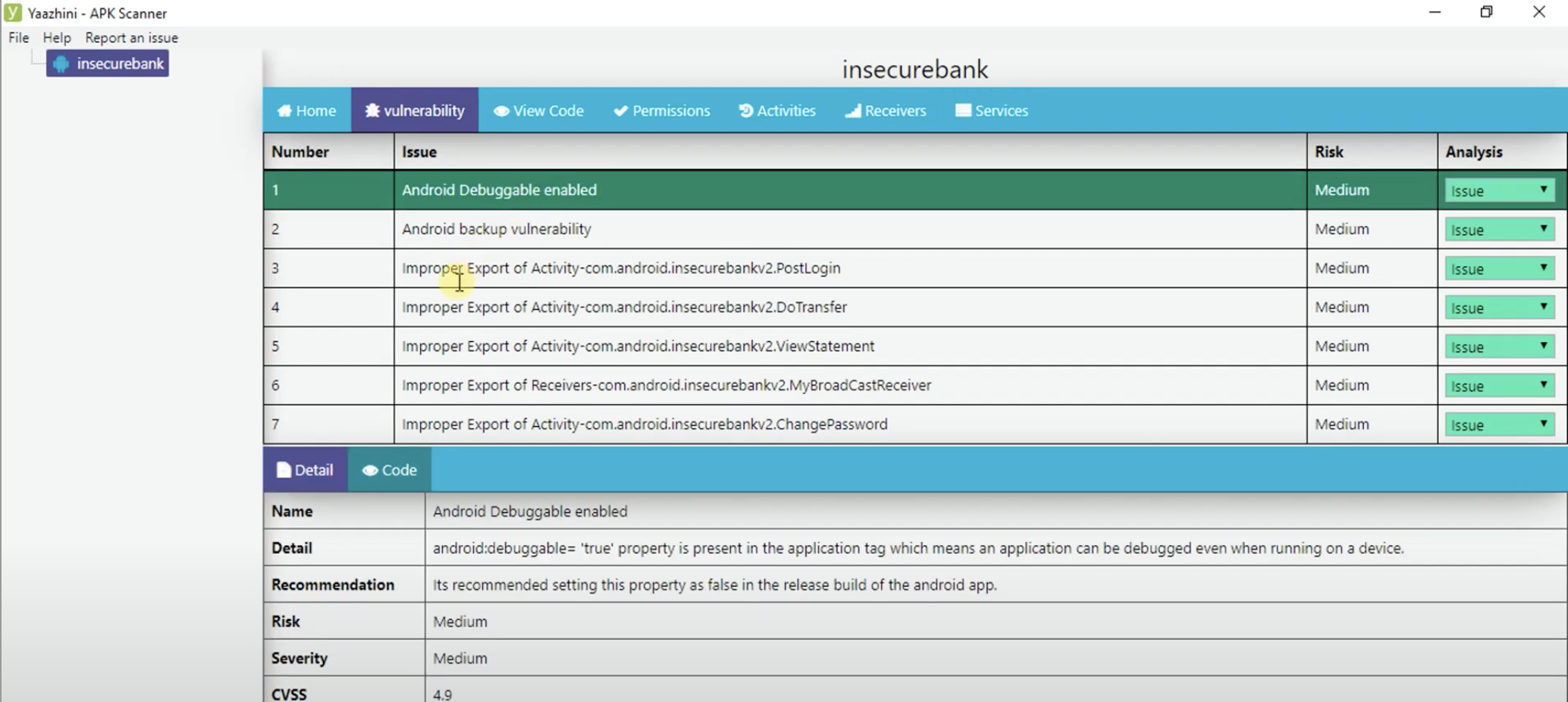

Yaazhini

Bu, bir GUI ile statik analiz yapmak için harika bir araçtır

Qark

Bu araç, kaynak kodunda veya paketlenmiş APK'lerde çeşitli güvenlikle ilgili Android uygulama zafiyetlerini aramak için tasarlanmıştır. Araç ayrıca bazı bulunan zafiyetleri sömürmek için bir "Proof-of-Concept" dağıtılabilir APK ve ADB komutları oluşturma yeteneğine sahiptir (Açık aktiviteler, intent'ler, tapjacking...). Drozer gibi, test cihazını rootlama ihtiyacı yoktur.

pip3 install --user qark # --user is only needed if not using a virtualenv

qark --apk path/to/my.apk

qark --java path/to/parent/java/folder

qark --java path/to/specific/java/file.java

ReverseAPK

- Kolay referans için tüm çıkarılan dosyaları gösterir

- APK dosyalarını otomatik olarak Java ve Smali formatına decompile eder

- Yaygın zayıflıklar ve davranışlar için AndroidManifest.xml'i analiz eder

- Yaygın zayıflıklar ve davranışlar için statik kaynak kod analizi

- Cihaz bilgileri

- ve daha fazlası

reverse-apk relative/path/to/APP.apk

SUPER Android Analyzer

SUPER, Windows, MacOS X ve Linux'da kullanılabilen bir komut satırı uygulamasıdır ve zayıflıkları aramak için .apk dosyalarını analiz eder. Bu işlemi APK'leri açarak ve zayıflıkları tespit etmek için bir dizi kural uygulayarak yapar.

Tüm kurallar rules.json dosyasında merkezlenmiştir ve her şirket veya testçi kendi ihtiyaçlarını analiz etmek için kendi kurallarını oluşturabilir.

En son ikili dosyaları indirme sayfasından indirebilirsiniz.

super-analyzer {apk_file}

StaCoAn

StaCoAn, mobil uygulamalarda statik kod analizi gerçekleştiren geliştiricilere, hata avcılarına ve etik hackerlara yardımcı olan çapraz platform bir araçtır.

Kavram şudur: Mobil uygulama dosyanızı (bir .apk veya .ipa dosyası) StaCoAn uygulamasına sürükleyip bırakırsınız ve size görsel ve taşınabilir bir rapor oluşturur. Ayarları ve kelime listelerini özelleştirebilirsiniz.

./stacoan

AndroBugs

AndroBugs Framework, geliştiricilere veya hackerlara Android uygulamalarındaki potansiyel güvenlik açıklarını bulmalarına yardımcı olan bir Android zafiyet analiz sistemidir.

Windows sürümleri

python androbugs.py -f [APK file]

androbugs.exe -f [APK file]

Androwarn

Androwarn, Android uygulaması tarafından geliştirilen potansiyel kötü niyetli davranışları tespit etmek ve kullanıcıyı uyarı amacıyla tasarlanmış bir araçtır.

Tespit, uygulamanın Dalvik bytecode'ının statik analizi ile gerçekleştirilir ve bu bytecode Smali olarak temsil edilir. Analiz, androguard kütüphanesi ile yapılır.

Bu araç, Telefoni kimlik bilgilerinin dışa aktarılması, Ses/video akışının dinlenmesi, PIM verilerinin değiştirilmesi, Keyfi kod yürütme gibi "kötü" uygulamaların yaygın davranışlarını arar.

python androwarn.py -i my_application_to_be_analyzed.apk -r html -v 3

MARA Framework

MARA, Mobil Uygulama Tersine Mühendislik ve Analiz Çerçevesidir. OWASP mobil güvenlik tehditlerine karşı mobil uygulamaları test etmeye yardımcı olmak için yaygın olarak kullanılan mobil uygulama tersine mühendislik ve analiz araçlarını bir araya getiren bir araçtır. Amacı, bu görevi mobil uygulama geliştiricileri ve güvenlik uzmanları için daha kolay ve dostane hale getirmektir.

Şunları yapabilir:

- Farklı araçlar kullanarak Java ve Smali kodunu çıkartma

- APK'leri şu şekilde analiz etme: smalisca, ClassyShark, androbugs, androwarn, APKiD

- APK'den özel bilgileri regexps kullanarak çıkartma

- Manifesti analiz etme

- Bulunan alanları şu araçlar kullanarak analiz etme: pyssltest, testssl ve whatweb

- APK'yi apk-deguard.com aracılığıyla deobfuscate etme

Koodous

Kötü amaçlı yazılımları tespit etmek için faydalı: https://koodous.com/

Kodu Obfuscate Etme/Deobfuscate Etme

Kodu obfuscate etmek için kullandığınız hizmet ve yapılandırmaya bağlı olarak, sırlar obfuscated olabilir veya olmayabilir.

ProGuard

Wikipedia'dan: ProGuard, Java kodunu küçülten, optimize eden ve obfuscate eden açık kaynaklı bir komut satırı aracıdır. ProGuard, bytecode'ı optimize edebilir ve kullanılmayan talimatları tespit edip kaldırabilir. ProGuard ücretsiz yazılımdır ve GNU Genel Kamu Lisansı, sürüm 2 altında dağıtılmaktadır.

ProGuard, Android SDK'nın bir parçası olarak dağıtılır ve uygulamayı yayınlama modunda derlerken çalışır.

DexGuard

APK'nın deobfuscate edilmesi için adım adım kılavuz için https://blog.lexfo.fr/dexguard.html adresine bakın

(O kılavuzdan) Son kontrol ettiğimizde, Dexguard'ın işlem modu şuydu:

- Bir kaynağı bir InputStream olarak yükle;

- Sonucu şifrelemek için FilterInputStream'den türetilmiş bir sınıfa besle;

- Bir reverser'ın birkaç dakikasını boşa harcamak için bazı gereksiz obfuscation yap;

- Şifrelenmiş sonucu bir DEX dosyası almak için ZipInputStream'a besle;

- Sonunda, elde edilen DEX'i

loadDexyöntemini kullanarak bir Kaynak olarak yükle.

DeGuard

DeGuard, Android obfuscation araçları tarafından gerçekleştirilen obfuscation işlemini tersine çevirir. Bu, kod incelemesi ve kütüphaneleri tahmin etmeyi de içeren birçok güvenlik analizine olanak tanır.

Obfuscated bir APK'yı platformlarına yükleyebilirsiniz.

Simplify

Bu, genel bir android deobfuscator'dır. Simplify, bir uygulamayı sanal olarak yürütür ve ardından kodu aynı şekilde davranacak şekilde optimize etmeye çalışır, ancak insanlar için daha anlaşılır hale getirir. Her optimizasyon türü basit ve geneldir, bu nedenle kullanılan belirli obfuscation türü önemli değildir.

APKiD

APKiD, bir APK'nın nasıl yapıldığı hakkında bilgi verir. Birçok derleyici, packer, obfuscator ve diğer garip şeyleri tanımlar. Android için PEiD gibidir.

Manuel

Özel obfuscation'ı tersine çevirmenin püf noktalarını öğrenmek için bu kılavuzu okuyun (manual-deobfuscation.md)

Lablar

Androl4b

AndroL4b, ubuntu-mate tabanlı bir Android güvenlik sanal makinesidir ve farklı güvenlik uzmanları ve araştırmacılardan en son çerçeve, öğreticiler ve labları içerir, tersine mühendislik ve kötü amaçlı yazılım analizi için.

Referanslar

- https://owasp.org/www-project-mobile-app-security/

- https://appsecwiki.com/#/ Harika bir kaynak listesi

- https://maddiestone.github.io/AndroidAppRE/ Android hızlı kursu

- https://manifestsecurity.com/android-application-security/

- https://github.com/Ralireza/Android-Security-Teryaagh

- https://www.youtube.com/watch?v=PMKnPaGWxtg&feature=youtu.be&ab_channel=B3nacSec

Henüz Denenmemiş

Deneyimli hackerlar ve hata ödül avcıları ile iletişim kurmak için HackenProof Discord sunucusuna katılın!

Hacking İçgörüleri

Hacking'in heyecanını ve zorluklarını inceleyen içeriklerle etkileşime girin

Gerçek Zamanlı Hack Haberleri

Hızlı tempolu hacking dünyasını gerçek zamanlı haberler ve içgörülerle takip edin

En Son Duyurular

En yeni hata ödülleri ve önemli platform güncellemeleri hakkında bilgi edinin

Bize Katılın Discord ve bugün en iyi hackerlarla işbirliğine başlayın!

htARTE (HackTricks AWS Red Team Expert) ile sıfırdan kahraman olmaya kadar AWS hackleme öğrenin

HackTricks'i desteklemenin diğer yolları:

- Şirketinizi HackTricks'te reklamını görmek istiyorsanız veya HackTricks'i PDF olarak indirmek istiyorsanız ABONELİK PLANLARI'na göz atın!

- Resmi PEASS & HackTricks ürünlerini edinin

- The PEASS Family koleksiyonumuzu keşfedin, özel NFT'lerimiz

- 💬 Discord grubuna veya telegram grubuna katılın veya Twitter 🐦 @carlospolopm'u takip edin.

- Hacking hilelerinizi paylaşarak HackTricks ve HackTricks Cloud github depolarına PR göndererek destekleyin.