4.9 KiB

Armadilhas de Iframe

Aprenda hacking AWS do zero ao herói com htARTE (HackTricks AWS Red Team Expert)!

Outras maneiras de apoiar o HackTricks:

- Se você quiser ver sua empresa anunciada no HackTricks ou baixar o HackTricks em PDF Verifique os PLANOS DE ASSINATURA!

- Obtenha o oficial PEASS & HackTricks swag

- Descubra A Família PEASS, nossa coleção exclusiva de NFTs

- Junte-se ao 💬 grupo Discord ou ao grupo telegram ou siga-nos no Twitter 🐦 @carlospolopm.

- Compartilhe seus truques de hacking enviando PRs para o HackTricks e HackTricks Cloud repositórios do github.

Informações Básicas

Esta forma de abuso de XSS via iframes para roubar informações do usuário que se move pela página da web foi originalmente publicada nestes 2 posts de trustedsec.com: aqui e aqui.

O ataque começa em uma página vulnerável a um XSS onde é possível fazer com que as vítimas não saiam do XSS fazendo-as navegar dentro de um iframe que ocupa toda a aplicação web.

O ataque XSS basicamente carregará a página da web em um iframe em 100% da tela. Portanto, a vítima não perceberá que está dentro de um iframe. Então, se a vítima navegar na página clicando em links dentro do iframe (dentro da web), ela estará navegando dentro do iframe com o JS arbitrário carregado roubando informações dessa navegação.

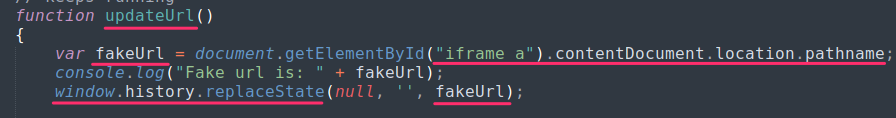

Além disso, para torná-lo mais realista, é possível usar alguns ouvintes para verificar quando um iframe muda a localização da página e atualizar a URL do navegador com essas localizações para que o usuário pense que está movendo páginas usando o navegador.

https://www.trustedsec.com/wp-content/uploads/2022/04/regEvents.png

https://www.trustedsec.com/wp-content/uploads/2022/04/fakeAddress-1.png

Além disso, é possível usar ouvintes para roubar informações sensíveis, não apenas as outras páginas que a vítima está visitando, mas também os dados usados para preencher formulários e enviá-los (credenciais?) ou para roubar o armazenamento local...

Claro, as principais limitações são que uma vítima fechando a aba ou inserindo outra URL no navegador escapará do iframe. Outra maneira de fazer isso seria atualizar a página, no entanto, isso poderia ser parcialmente prevenido desabilitando o menu de contexto do clique direito toda vez que uma nova página é carregada dentro do iframe ou percebendo quando o mouse do usuário sai do iframe, potencialmente para clicar no botão de recarregar do navegador e, nesse caso, a URL do navegador é atualizada com a URL original vulnerável ao XSS, então se o usuário recarregar, ele será envenenado novamente (observe que isso não é muito furtivo).

Aprenda hacking AWS do zero ao herói com htARTE (HackTricks AWS Red Team Expert)!

Outras maneiras de apoiar o HackTricks:

- Se você quiser ver sua empresa anunciada no HackTricks ou baixar o HackTricks em PDF Verifique os PLANOS DE ASSINATURA!

- Obtenha o oficial PEASS & HackTricks swag

- Descubra A Família PEASS, nossa coleção exclusiva de NFTs

- Junte-se ao 💬 grupo Discord ou ao grupo telegram ou siga-nos no Twitter 🐦 @carlospolopm.

- Compartilhe seus truques de hacking enviando PRs para o HackTricks e HackTricks Cloud repositórios do github.