9.5 KiB

Configuração do Burp Suite para iOS

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- Você trabalha em uma empresa de segurança cibernética? Você quer ver sua empresa anunciada no HackTricks? ou você quer ter acesso à última versão do PEASS ou baixar o HackTricks em PDF? Confira os PLANOS DE ASSINATURA!

- Descubra The PEASS Family, nossa coleção exclusiva de NFTs

- Adquira o swag oficial do PEASS & HackTricks

- Junte-se ao 💬 grupo do Discord ou ao grupo do telegram ou siga-me no Twitter 🐦@carlospolopm.

- Compartilhe suas técnicas de hacking enviando PRs para o repositório hacktricks e para o repositório hacktricks-cloud.

Use Trickest para construir e automatizar fluxos de trabalho com as ferramentas da comunidade mais avançadas do mundo.

Obtenha acesso hoje:

{% embed url="https://trickest.com/?utm_campaign=hacktrics&utm_medium=banner&utm_source=hacktricks" %}

Instalação do Certificado Burp em iOS físico

Você pode instalar o Burp Mobile Assistant para ajudar a instalar o Certificado Burp, configurar o proxy e realizar o SSL Pinning.

Ou você pode seguir manualmente os próximos passos:

- Configure o Burp como o proxy do iPhone em _Configurações** --> **Wi-Fi** --> **Clique na rede** --> **Proxy_

- Acesse

http://burpe baixe o certificado - Acesse Configurações --> Geral --> VPN e Gerenciamento de Dispositivos --> Selecione o perfil baixado e instale-o (será solicitado o seu código)

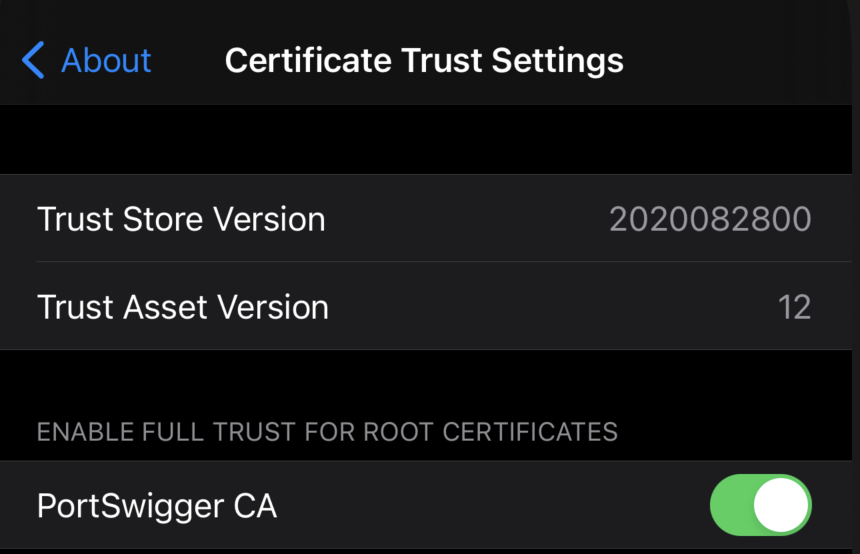

- Acesse Configurações --> Geral --> Sobre --> Configurações de Confiança do Certificado e habilite o PortSwigger CA

Configurando um Proxy de Intercepção via localhost

Configurar o Burp para interceptar seu tráfego é bastante simples. Supomos que tanto seu dispositivo iOS quanto seu computador host estejam conectados a uma rede Wi-Fi que permita tráfego de cliente para cliente. Se o tráfego de cliente para cliente não for permitido, você pode usar o usbmuxd para se conectar ao Burp via USB.

A PortSwigger fornece um bom tutorial sobre como configurar um dispositivo iOS para trabalhar com o Burp e um tutorial sobre como instalar o certificado CA do Burp em um dispositivo iOS.

Usando o Burp via USB em um Dispositivo com Jailbreak

Ao fazer análise dinâmica, é interessante usar a conexão SSH para rotear nosso tráfego para o Burp que está sendo executado em nosso computador. Vamos começar:

Primeiro, precisamos usar o iproxy para tornar o SSH do iOS disponível em localhost.

$ iproxy 2222 22

waiting for connection

O próximo passo é fazer um encaminhamento remoto de porta da porta 8080 no dispositivo iOS para a interface localhost em nosso computador para a porta 8080.

ssh -R 8080:localhost:8080 root@localhost -p 2222

Agora você deve ser capaz de acessar o Burp em seu dispositivo iOS. Abra o Safari no iOS e vá para 127.0.0.1:8080 e você deverá ver a página do Burp Suite. Este seria também um bom momento para instalar o certificado CA do Burp em seu dispositivo iOS.

O último passo seria definir o proxy globalmente em seu dispositivo iOS:

- Vá para Configurações -> Wi-Fi

- Conecte-se a qualquer Wi-Fi (você pode literalmente se conectar a qualquer Wi-Fi, pois o tráfego para a porta 80 e 443 será roteado através do USB, já que estamos apenas usando a Configuração de Proxy para o Wi-Fi para que possamos definir um Proxy global)

- Uma vez conectado, clique no pequeno ícone azul no lado direito do Wi-Fi conectado

- Configure seu Proxy selecionando Manual

- Digite 127.0.0.1 como Servidor

- Digite 8080 como Porta

Monitoramento/Sniffing de Rede Completa

Se você precisar monitorar algo diferente das comunicações HTTP, pode capturar todo o tráfego do dispositivo com o wireshark.

Você pode capturar remotamente todo o tráfego em tempo real no iOS criando uma Interface Virtual Remota para o seu dispositivo iOS. Primeiro, certifique-se de ter o Wireshark instalado em seu computador host macOS.

- Conecte seu dispositivo iOS ao seu computador host macOS via USB.

- Você precisará saber o UDID do seu dispositivo iOS antes de poder começar a capturar. Abra o Terminal no macOS e digite o seguinte comando, preenchendo o UDID do seu dispositivo iOS.

$ rvictl -s <UDID>

Starting device <UDID> [SUCCEEDED] with interface rvi0

- Inicie o Wireshark e selecione "rvi0" como interface de captura.

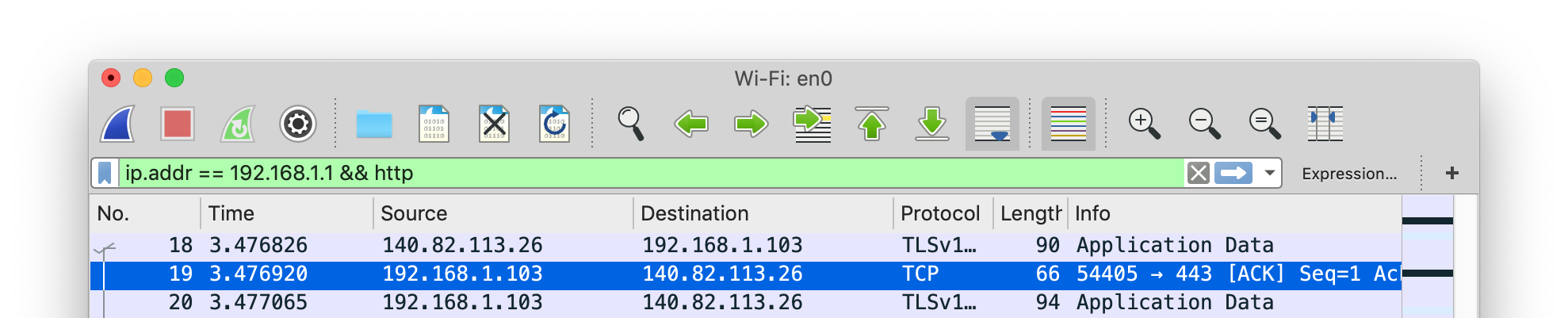

- Filtrar o tráfego com filtros de captura no Wireshark para exibir o que você deseja monitorar (por exemplo, todo o tráfego HTTP enviado/recebido pelo endereço IP 192.168.1.1).

ip.addr == 192.168.1.1 && http

A documentação do Wireshark oferece muitos exemplos de Filtros de Captura que devem ajudá-lo a filtrar o tráfego para obter as informações que você deseja.

Instalação do Certificado Burp no Simulador

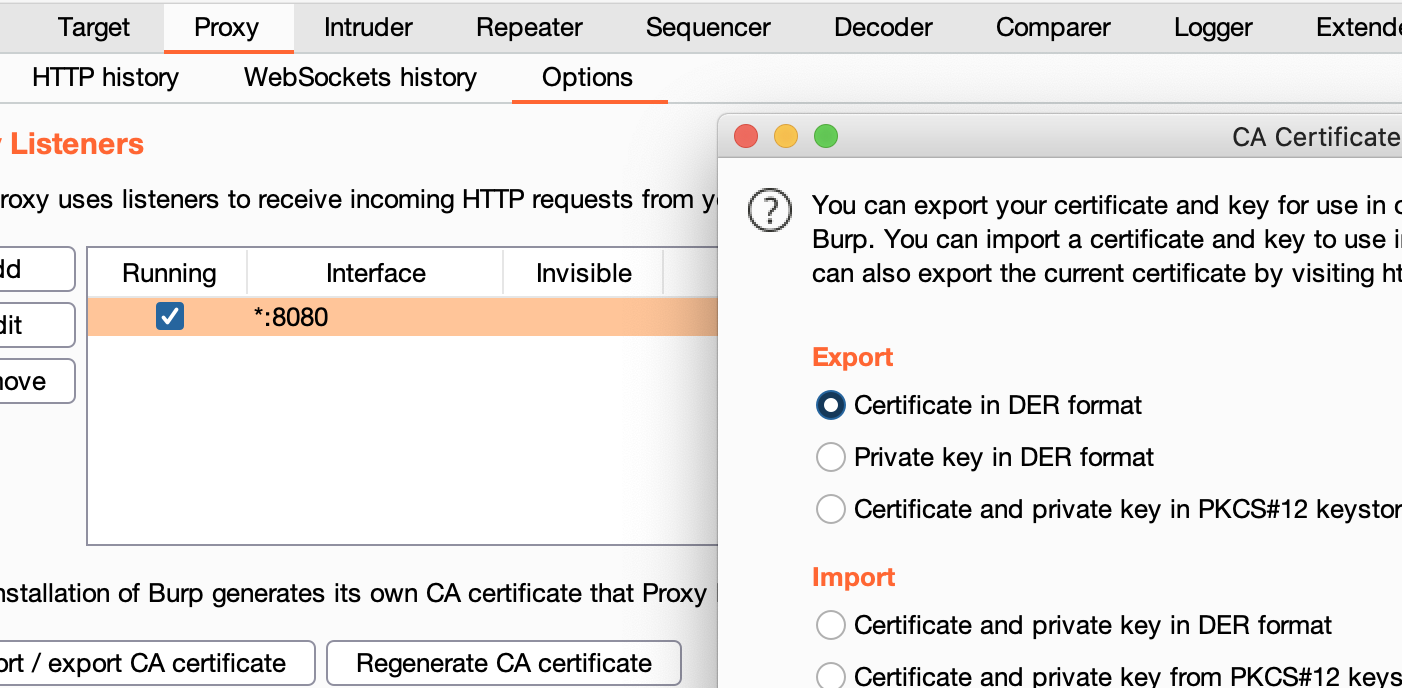

- Exporte o Certificado Burp

Em Proxy --> Opções --> Exportar certificado CA --> Certificado no formato DER

- Arraste e solte o certificado dentro do Emulador

- Dentro do emulador vá para Configurações --> Geral --> Perfil --> PortSwigger CA, e verifique o certificado

- Dentro do emulador vá para Configurações --> Geral --> Sobre --> Configurações de Confiança de Certificado, e ative PortSwigger CA

Parabéns, você configurou com sucesso o Certificado Burp CA no simulador iOS

{% hint style="info" %} O simulador iOS usará as configurações de proxy do MacOS. {% endhint %}

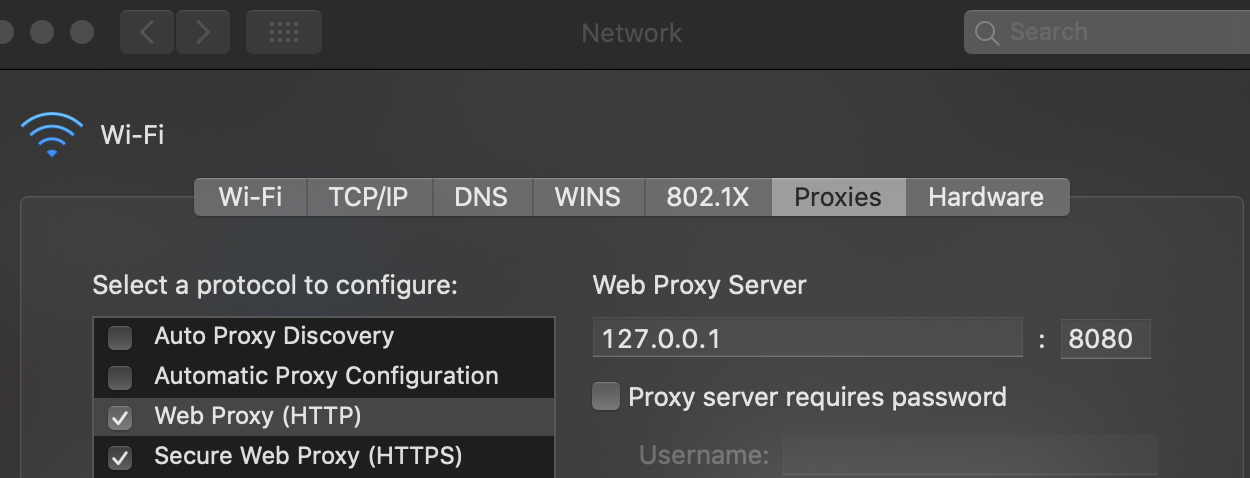

Configuração de Proxy do MacOS

Passos para configurar o Burp como proxy:

- Vá para Preferências do Sistema --> Rede --> Avançado

- Na guia Proxies, marque Proxy da Web (HTTP) e Proxy da Web Segura (HTTPS)

- Em ambas as opções, configure 127.0.0.1:8080

- Clique em Ok e em Aplicar

Use Trickest para criar e automatizar fluxos de trabalho com facilidade, alimentados pelas ferramentas comunitárias mais avançadas do mundo.

Obtenha acesso hoje:

{% embed url="https://trickest.com/?utm_campaign=hacktrics&utm_medium=banner&utm_source=hacktricks" %}

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- Você trabalha em uma empresa de segurança cibernética? Você quer ver sua empresa anunciada no HackTricks? ou quer ter acesso à última versão do PEASS ou baixar o HackTricks em PDF? Confira os PLANOS DE ASSINATURA!

- Descubra The PEASS Family, nossa coleção exclusiva de NFTs

- Adquira o swag oficial do PEASS & HackTricks

- Junte-se ao 💬 grupo Discord ou ao grupo telegram ou siga-me no Twitter 🐦@carlospolopm.

- Compartilhe suas dicas de hacking enviando PRs para o repositório hacktricks e para o repositório hacktricks-cloud.