8.3 KiB

Leer AWS-hacking van nul tot held met htARTE (HackTricks AWS Red Team Expert)!

Ander maniere om HackTricks te ondersteun:

- As jy jou maatskappy geadverteer wil sien in HackTricks of HackTricks in PDF wil aflaai, kyk na die SUBSCRIPTION PLANS!

- Kry die amptelike PEASS & HackTricks swag

- Ontdek The PEASS Family, ons versameling eksklusiewe NFTs

- Sluit aan by die 💬 Discord-groep of die telegram-groep of volg ons op Twitter 🐦 @carlospolopm.

- Deel jou hacking-truuks deur PR's in te dien by die HackTricks en HackTricks Cloud github-opslag.

Inleiding

Beskikbaar sedert die Bluetooth 4.0 spesifikasie, gebruik BLE slegs 40 kanale wat die reeks van 2400 tot 2483.5 MHz dek. In teenstelling hiermee gebruik tradisionele Bluetooth 79 kanale in dieselfde reeks.

BLE-toestelle kommunikeer deur advertensiepakkies (beacons) te stuur, hierdie pakkies versprei die BLE-toestel se bestaan aan ander nabygeleë toestelle. Hierdie beacons stuur soms ook data.

Die luisterende toestel, ook bekend as 'n sentrale toestel, kan reageer op 'n advertensiepakkie met 'n SCAN-versoek wat spesifiek na die advertensietoestel gestuur word. Die reaksie op daardie skandering gebruik dieselfde struktuur as die advertensiepakkie met addisionele inligting wat nie op die oorspronklike advertensieversoek kon pas nie, soos die volledige toestelnaam.

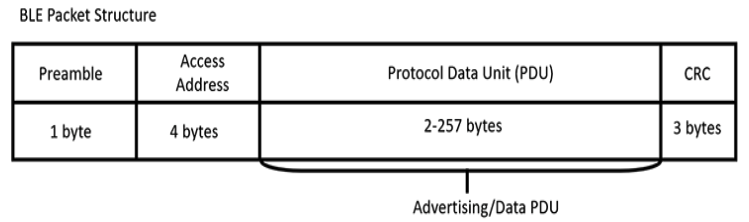

Die voorkombyte synchroniseer die frekwensie, terwyl die vierbyte toegangsadres 'n verbindingsidentifiseerder is wat gebruik word in scenario's waar meerdere toestelle probeer om verbindings op dieselfde kanale te vestig. Volgende bevat die Protokoldata-eenheid (PDU) die advertensiedata. Daar is verskeie tipes PDU's; die mees algemeen gebruikte is ADV_NONCONN_IND en ADV_IND. Toestelle gebruik die ADV_NONCONN_IND PDU-tipe as hulle geen verbindings aanvaar nie, en stuur slegs data in die advertensiepakkie. Toestelle gebruik ADV_IND as hulle verbindings toelaat en stop om advertensiepakkies te stuur sodra 'n verbinding gevestig is.

GATT

Die Generic Attribute Profile (GATT) definieer hoe die toestel data moet formateer en oordra. Wanneer jy 'n BLE-toestel se aanvalsvlak analiseer, sal jy dikwels jou aandag op die GATT (of GATT's) vestig, omdat dit is hoe toestelfunksionaliteit geaktiveer word en hoe data gestoor, gegroepeer en gewysig word. Die GATT lys 'n toestel se eienskappe, beskrywers en dienste in 'n tabel as 16- of 32-bits waardes. 'n Eienskap is 'n datawaarde wat tussen die sentrale toestel en periferieë gestuur word. Hierdie eienskappe kan beskrywers hê wat addisionele inligting daaroor verskaf. Eienskappe word dikwels in dienste gegroepeer as hulle verband hou met die uitvoering van 'n spesifieke aksie.

Enumerasie

hciconfig #Check config, check if UP or DOWN

# If DOWN try:

sudo modprobe -c bluetooth

sudo hciconfig hci0 down && sudo hciconfig hci0 up

# Spoof MAC

spooftooph -i hci0 -a 11:22:33:44:55:66

GATTool

GATTool maak dit moontlik om 'n verbinding met 'n ander toestel te vestig, die eienskappe van daardie toestel te lys, en sy atribuute te lees en te skryf.

GATTTool kan 'n interaktiewe skil met die -I opsie begin:

gatttool -i hci0 -I

[ ][LE]> connect 24:62:AB:B1:A8:3E Attempting to connect to A4:CF:12:6C:B3:76 Connection successful

[A4:CF:12:6C:B3:76][LE]> characteristics

handle: 0x0002, char properties: 0x20, char value handle:

0x0003, uuid: 00002a05-0000-1000-8000-00805f9b34fb

handle: 0x0015, char properties: 0x02, char value handle:

0x0016, uuid: 00002a00-0000-1000-8000-00805f9b34fb

[...]

# Write data

gatttool -i <Bluetooth adapter interface> -b <MAC address of device> --char-write-req <characteristic handle> -n <value>

gatttool -b a4:cf:12:6c:b3:76 --char-write-req -a 0x002e -n $(echo -n "04dc54d9053b4307680a"|xxd -ps)

# Read data

gatttool -i <Bluetooth adapter interface> -b <MAC address of device> --char-read -a 0x16

# Read connecting with an authenticated encrypted connection

gatttool --sec-level=high -b a4:cf:12:6c:b3:76 --char-read -a 0x002c

Bettercap

Bettercap is 'n kragtige, modulêre en veelsydige hulpmiddel vir pentesting van Bluetooth Low Energy (BLE) toestelle. Dit bied 'n verskeidenheid funksies en modules wat spesifiek ontwerp is vir die ondersoek en aanval van BLE-netwerke.

Funksies

-

Sniffing: Bettercap kan gebruik word om BLE-verkeer te onderskep en te analiseer. Dit kan gebruik word om data te onderskep, insluitend gevoelige inligting soos wagwoorde en persoonlike inligting.

-

Spoofing: Met Bettercap kan jy BLE-toestelle naboots en hul identiteit vervals. Dit kan gebruik word om toegang te verkry tot beperkte hulpbronne of om vals data na die netwerk te stuur.

-

Man-in-the-Middle (MITM) aanvalle: Bettercap ondersteun MITM-aanvalle op BLE-netwerke. Dit kan gebruik word om verkeer tussen twee toestelle te onderskep en te manipuleer, insluitend die onderskepping van gevoelige inligting.

-

Aanvalle op koppelvlakke: Bettercap bied modules wat spesifiek ontwerp is vir die aanval van spesifieke BLE-koppelvlakke, soos die aanval van die GAP (Generic Access Profile) of GATT (Generic Attribute Profile).

-

Aanvalle op protokolle: Bettercap ondersteun aanvalle op spesifieke BLE-protokolle, soos die aanval van die L2CAP (Logical Link Control and Adaptation Protocol) of ATT (Attribute Protocol).

Gebruik

Bettercap kan gebruik word deur die opdragreël te hardloop en die nodige modules en opsies te spesifiseer. Dit bied 'n kragtige en aanpasbare omgewing vir die uitvoering van verskeie BLE-aanvalle.

Hier is 'n voorbeeld van die gebruik van Bettercap om BLE-verkeer te onderskep:

sudo bettercap -iface wlan0 -caplet ble.cap

Hierdie opdrag sal Bettercap begin en die wlan0-koppelvlak gebruik om BLE-verkeer te onderskep. Die ble.cap-lêer bevat die spesifieke instruksies vir die onderskepping en analise van die verkeer.

Waarskuwing

Dit is belangrik om te onthou dat die gebruik van Bettercap of enige ander hulpmiddel vir die aanval van BLE-netwerke slegs toegelaat word met toestemming van die eienaar van die netwerk. Onwettige toegang of aanvalle op BLE-netwerke is 'n oortreding van die wet en kan ernstige gevolge hê.

# Start listening for beacons

sudo bettercap --eval "ble.recon on"

# Wait some time

>> ble.show # Show discovered devices

>> ble.enum <mac addr> # This will show the service, characteristics and properties supported

# Write data in a characteristic

>> ble.write <MAC ADDR> <UUID> <HEX DATA>

>> ble.write <mac address of device> ff06 68656c6c6f # Write "hello" in ff06

Leer AWS-hacking van nul tot held met htARTE (HackTricks AWS Red Team Expert)!

Ander maniere om HackTricks te ondersteun:

- As jy wil sien dat jou maatskappy geadverteer word in HackTricks of HackTricks aflaai in PDF-formaat, kyk na die SUBSCRIPTION PLANS!

- Kry die amptelike PEASS & HackTricks swag

- Ontdek The PEASS Family, ons versameling eksklusiewe NFTs

- Sluit aan by die 💬 Discord-groep of die telegram-groep of volg ons op Twitter 🐦 @carlospolopm.

- Deel jou hacking-truuks deur PR's in te dien by die HackTricks en HackTricks Cloud GitHub-opslagplekke.