6.7 KiB

113 - Pentesting Ident

Naucz się hakować AWS od zera do bohatera z htARTE (HackTricks AWS Red Team Expert)!

Inne sposoby wsparcia HackTricks:

- Jeśli chcesz zobaczyć swoją firmę reklamowaną w HackTricks lub pobrać HackTricks w formacie PDF, sprawdź PLAN SUBSKRYPCJI!

- Zdobądź oficjalne gadżety PEASS & HackTricks

- Odkryj Rodzinę PEASS, naszą kolekcję ekskluzywnych NFT

- Dołącz do 💬 grupy Discord lub grupy telegramowej lub śledź nas na Twitterze 🐦 @carlospolopm.

- Podziel się swoimi sztuczkami hakerskimi, przesyłając PR-y do HackTricks i HackTricks Cloud github repos.

Użyj Trickest, aby łatwo tworzyć i automatyzować przepływy pracy przy użyciu najbardziej zaawansowanych narzędzi społecznościowych na świecie.

Otrzymaj dostęp już dziś:

{% embed url="https://trickest.com/?utm_campaign=hacktrics&utm_medium=banner&utm_source=hacktricks" %}

Podstawowe informacje

Protokół Ident jest używany w Internecie, aby skojarzyć połączenie TCP z konkretnym użytkownikiem. Pierwotnie zaprojektowany w celu pomocy w zarządzaniu siecią i bezpieczeństwie, działa poprzez umożliwienie serwerowi zapytania klienta na porcie 113 w celu uzyskania informacji o użytkowniku danego połączenia TCP.

Jednak ze względu na współczesne problemy z prywatnością i potencjalne nadużycia, jego użycie zmniejszyło się, ponieważ może nieumyślnie ujawniać informacje o użytkowniku nieuprawnionym osobom. Zaleca się zastosowanie zwiększonych środków bezpieczeństwa, takich jak szyfrowane połączenia i ścisłe kontrole dostępu, w celu zmniejszenia tych ryzyk.

Domyślny port: 113

PORT STATE SERVICE

113/tcp open ident

Egzaminacja

Ręczne - Uzyskaj użytkownika/Zidentyfikuj usługę

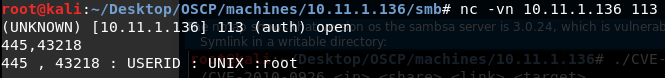

Jeśli maszyna uruchamia usługę ident i samba (445) i jesteś połączony z sambą za pomocą portu 43218. Możesz sprawdzić, który użytkownik uruchamia usługę samba wykonując:

Jeśli po prostu naciśniesz enter podczas połączenia z usługą:

Inne błędy:

Nmap

Domyślnie (`-sC``) nmap zidentyfikuje każdego użytkownika każdego uruchomionego portu:

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 4.3p2 Debian 9 (protocol 2.0)

|_auth-owners: root

| ssh-hostkey:

| 1024 88:23:98:0d:9d:8a:20:59:35:b8:14:12:14:d5:d0:44 (DSA)

|_ 2048 6b:5d:04:71:76:78:56:96:56:92:a8:02:30:73:ee:fa (RSA)

113/tcp open ident

|_auth-owners: identd

139/tcp open netbios-ssn Samba smbd 3.X - 4.X (workgroup: LOCAL)

|_auth-owners: root

445/tcp open netbios-ssn Samba smbd 3.0.24 (workgroup: LOCAL)

|_auth-owners: root

Ident-user-enum

Ident-user-enum to prosty skrypt PERL służący do zapytania usługi ident (113/TCP) w celu ustalenia właściciela procesu nasłuchującego na każdym porcie TCP systemu docelowego. Zebrane listy nazw użytkowników mogą być wykorzystane do ataków na zgadywanie haseł innych usług sieciowych. Można go zainstalować za pomocą apt install ident-user-enum.

root@kali:/opt/local/recon/192.168.1.100# ident-user-enum 192.168.1.100 22 113 139 445

ident-user-enum v1.0 ( http://pentestmonkey.net/tools/ident-user-enum )

192.168.1.100:22 root

192.168.1.100:113 identd

192.168.1.100:139 root

192.168.1.100:445 root

Shodan

oident

Pliki

identd.conf

Użyj Trickest, aby łatwo tworzyć i automatyzować zadania przy użyciu najbardziej zaawansowanych narzędzi społecznościowych na świecie.

Otrzymaj dostęp już dziś:

{% embed url="https://trickest.com/?utm_campaign=hacktrics&utm_medium=banner&utm_source=hacktricks" %}

Automatyczne polecenia HackTricks

Protocol_Name: Ident #Protocol Abbreviation if there is one.

Port_Number: 113 #Comma separated if there is more than one.

Protocol_Description: Identification Protocol #Protocol Abbreviation Spelled out

Entry_1:

Name: Notes

Description: Notes for Ident

Note: |

The Ident Protocol is used over the Internet to associate a TCP connection with a specific user. Originally designed to aid in network management and security, it operates by allowing a server to query a client on port 113 to request information about the user of a particular TCP connection.

https://book.hacktricks.xyz/pentesting/113-pentesting-ident

Entry_2:

Name: Enum Users

Description: Enumerate Users

Note: apt install ident-user-enum ident-user-enum {IP} 22 23 139 445 (try all open ports)

Naucz się hakować AWS od zera do bohatera z htARTE (HackTricks AWS Red Team Expert)!

Inne sposoby wsparcia HackTricks:

- Jeśli chcesz zobaczyć swoją firmę reklamowaną w HackTricks lub pobrać HackTricks w formacie PDF, sprawdź PLAN SUBSKRYPCJI!

- Zdobądź oficjalne gadżety PEASS & HackTricks

- Odkryj Rodzinę PEASS, naszą kolekcję ekskluzywnych NFT

- Dołącz do 💬 grupy Discord lub grupy telegramowej lub śledź nas na Twitterze 🐦 @carlospolopm.

- Podziel się swoimi sztuczkami hakerskimi, przesyłając PR-y do HackTricks i HackTricks Cloud repozytoriów github.