5 KiB

Leer AWS-hacking van nul tot held met htARTE (HackTricks AWS Red Team Expert)!

Ander maniere om HackTricks te ondersteun:

- As jy jou maatskappy geadverteer wil sien in HackTricks of HackTricks in PDF wil aflaai, kyk na die SUBSCRIPTION PLANS!

- Kry die amptelike PEASS & HackTricks swag

- Ontdek The PEASS Family, ons versameling eksklusiewe NFTs

- Sluit aan by die 💬 Discord-groep of die telegram-groep of volg ons op Twitter 🐦 @carlospolopm.

- Deel jou hacking-truuks deur PR's in te dien by die HackTricks en HackTricks Cloud github-opslag.

Vind kwesbaarhede wat die belangrikste is sodat jy dit vinniger kan regmaak. Intruder volg jou aanvalsoppervlak, voer proaktiewe dreigingsskanderings uit, vind probleme regoor jou hele tegnologie-stapel, van API's tot webtoepassings en wolkstelsels. Probeer dit vandag nog gratis.

{% embed url="https://www.intruder.io/?utm_campaign=hacktricks&utm_source=referral" %}

Sommige toepassings hou nie van sertifikate wat deur gebruikers afgelaai is nie, so om webverkeer vir sommige toepassings te ondersoek, moet ons eintlik die toepassing dekompilieer en 'n paar dinge byvoeg en dit weer saamstel.

Outomaties

Die instrument https://github.com/shroudedcode/apk-mitm sal die nodige veranderinge aan die toepassing outomaties maak om die versoek vas te vang en sal ook sertifikaatpennetrekking deaktiveer (indien van toepassing).

Handmatig

Eerstens dekompilieer ons die toepassing: apktool d *lêernaam*.apk

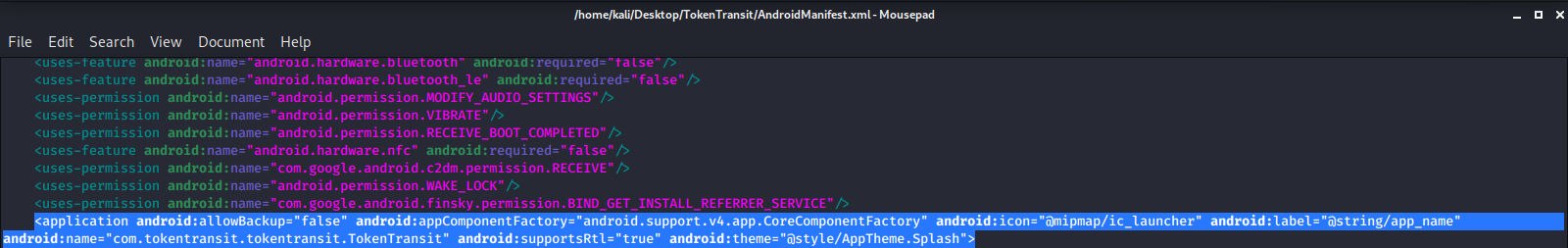

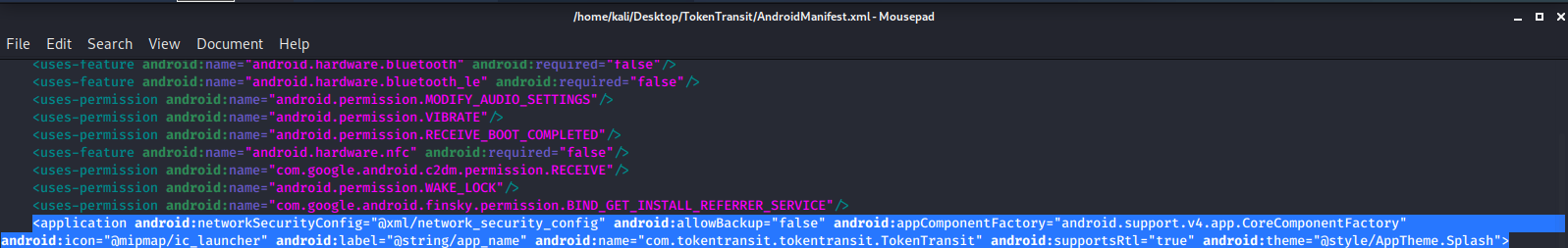

Dan gaan ons na die Manifest.xml-lêer en rol af na die <\application android>-etiket en ons gaan die volgende lyn byvoeg as dit nog nie daar is nie:

android:networkSecurityConfig="@xml/network_security_config

Voordat ons byvoeg:

Nadat ons byvoeg:

Gaan nou na die res/xml-vouer en skep/wysig 'n lêer met die naam network_security_config.xml met die volgende inhoud:

<network-security-config>

<base-config>

<trust-anchors>

<!-- Trust preinstalled CAs -->

<certificates src="system" />

<!-- Additionally trust user added CAs -->

<certificates src="user" />

</trust-anchors>

</base-config>

</network-security-config>

Stoor dan die lêer en keer terug uit al die gide en bou die apk weer op met die volgende bevel: apktool b *gids-naam/* -o *uitvoer-lêer.apk*

Laastens moet jy net die nuwe aansoek onderteken. Lees hierdie gedeelte van die bladsy Smali - Decompiling/[Modifying]/Compiling om te leer hoe om dit te onderteken.

Vind kwesbaarhede wat die belangrikste is sodat jy dit vinniger kan regmaak. Intruder volg jou aanvalsoppervlak, voer proaktiewe dreigingsskanderings uit, vind probleme regoor jou hele tegnologie-stapel, van API's tot webtoepassings en wolkstelsels. Probeer dit vandag gratis.

{% embed url="https://www.intruder.io/?utm_campaign=hacktricks&utm_source=referral" %}

Leer AWS-hacking van nul tot held met htARTE (HackTricks AWS Red Team Expert)!

Ander maniere om HackTricks te ondersteun:

- As jy jou maatskappy in HackTricks wil adverteer of HackTricks in PDF wil aflaai, kyk na die SUBSCRIPTION PLANS!

- Kry die amptelike PEASS & HackTricks-uitrusting

- Ontdek The PEASS Family, ons versameling eksklusiewe NFT's

- Sluit aan by die 💬 Discord-groep of die telegram-groep of volg ons op Twitter 🐦 @carlospolopm.

- Deel jou haktruuks deur PR's in te dien by die HackTricks en HackTricks Cloud github-repositoriums.