10 KiB

Configuration de Burp Suite pour iOS

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- Travaillez-vous dans une entreprise de cybersécurité ? Voulez-vous voir votre entreprise annoncée dans HackTricks ? Ou voulez-vous avoir accès à la dernière version de PEASS ou télécharger HackTricks en PDF ? Consultez les PLANS D'ABONNEMENT !

- Découvrez The PEASS Family, notre collection exclusive de NFT

- Obtenez le swag officiel PEASS & HackTricks

- Rejoignez le 💬 groupe Discord ou le groupe Telegram ou suivez moi sur Twitter 🐦@carlospolopm.

- Partagez vos astuces de piratage en soumettant des PR au repo hacktricks et au repo hacktricks-cloud.

Utilisez Trickest pour créer et automatiser des flux de travail avec les outils communautaires les plus avancés au monde.

Accédez dès aujourd'hui :

{% embed url="https://trickest.com/?utm_campaign=hacktrics&utm_medium=banner&utm_source=hacktricks" %}

Installation du certificat Burp sur iOS physique

Vous pouvez installer Burp Mobile Assistant pour vous aider à installer le certificat Burp, configurer le proxy et effectuer le SSL Pinning.

Ou vous pouvez suivre manuellement les étapes suivantes :

- Configurez Burp comme proxy iPhone dans Paramètres --> Wi-Fi --> Cliquez sur le réseau --> Proxy

- Accédez à

http://burpet téléchargez le certificat - Accédez à Réglages --> Général --> VPN et gestion des appareils --> Sélectionnez le profil téléchargé et installez-le (vous devrez entrer votre code)

- Accédez à Réglages --> Général --> Informations --> Paramètres de confiance du certificat et activez PortSwigger CA

Configuration d'un proxy d'interception via localhost

La configuration de Burp pour intercepter votre trafic est assez simple. Nous supposons que votre appareil iOS et votre ordinateur hôte sont connectés à un réseau Wi-Fi qui autorise le trafic client à client. Si le trafic client à client n'est pas autorisé, vous pouvez utiliser usbmuxd pour vous connecter à Burp via USB.

PortSwigger propose un bon tutoriel sur la configuration d'un appareil iOS pour fonctionner avec Burp et un tutoriel sur l'installation du certificat CA de Burp sur un appareil iOS.

Utilisation de Burp via USB sur un appareil jailbreaké

Lors de l'analyse dynamique, il est intéressant d'utiliser la connexion SSH pour router notre trafic vers Burp qui s'exécute sur notre ordinateur. Commençons :

Tout d'abord, nous devons utiliser iproxy pour rendre SSH d'iOS disponible sur localhost.

$ iproxy 2222 22

waiting for connection

La prochaine étape consiste à effectuer une redirection de port à distance du port 8080 sur l'appareil iOS vers l'interface localhost de notre ordinateur sur le port 8080.

ssh -R 8080:localhost:8080 root@localhost -p 2222

Vous devriez maintenant pouvoir accéder à Burp sur votre appareil iOS. Ouvrez Safari sur iOS et allez à 127.0.0.1:8080 et vous devriez voir la page de Burp Suite. C'est également le moment idéal pour installer le certificat CA de Burp sur votre appareil iOS.

La dernière étape consiste à définir le proxy globalement sur votre appareil iOS :

- Allez dans Paramètres -> Wi-Fi

- Connectez-vous à n'importe quel réseau Wi-Fi (vous pouvez littéralement vous connecter à n'importe quel réseau Wi-Fi car le trafic des ports 80 et 443 sera routé via USB, car nous utilisons simplement le paramètre Proxy pour le Wi-Fi afin de pouvoir définir un proxy global)

- Une fois connecté, cliquez sur la petite icône bleue à droite du réseau Wi-Fi connecté

- Configurez votre proxy en sélectionnant Manuel

- Saisissez 127.0.0.1 comme Serveur

- Saisissez 8080 comme Port

Surveillance/Sniffing complet du réseau

Si vous devez surveiller autre chose que les communications HTTP, vous pouvez intercepter tout le trafic de l'appareil avec Wireshark.

Vous pouvez intercepter à distance tout le trafic en temps réel sur iOS en créant une interface virtuelle distante pour votre appareil iOS. Assurez-vous d'abord d'avoir installé Wireshark sur votre ordinateur hôte macOS.

- Connectez votre appareil iOS à votre ordinateur hôte macOS via USB.

- Vous devez connaître l'UDID de votre appareil iOS avant de pouvoir commencer l'interception. Ouvrez le Terminal sur macOS et saisissez la commande suivante, en remplissant l'UDID de votre appareil iOS.

$ rvictl -s <UDID>

Starting device <UDID> [SUCCEEDED] with interface rvi0

- Lancez Wireshark et sélectionnez "rvi0" comme interface de capture.

- Filtrez le trafic avec les filtres de capture dans Wireshark pour afficher ce que vous souhaitez surveiller (par exemple, tout le trafic HTTP envoyé/reçu via l'adresse IP 192.168.1.1).

ip.addr == 192.168.1.1 && http

La documentation de Wireshark propose de nombreux exemples de filtres de capture qui devraient vous aider à filtrer le trafic pour obtenir les informations souhaitées.

Installation du certificat Burp dans le simulateur

- Exporter le certificat Burp

Dans Proxy --> Options --> Export CA certificate --> Certificate in DER format

- Faites glisser et déposez le certificat dans l'émulateur

- Dans l'émulateur, allez dans Réglages --> Général --> Profil --> PortSwigger CA, et vérifiez le certificat

- Dans l'émulateur, allez dans Réglages --> Général --> À propos --> Paramètres de confiance des certificats, et activez PortSwigger CA

Félicitations, vous avez configuré avec succès le certificat Burp CA dans le simulateur iOS

{% hint style="info" %} Le simulateur iOS utilisera les configurations de proxy de MacOS. {% endhint %}

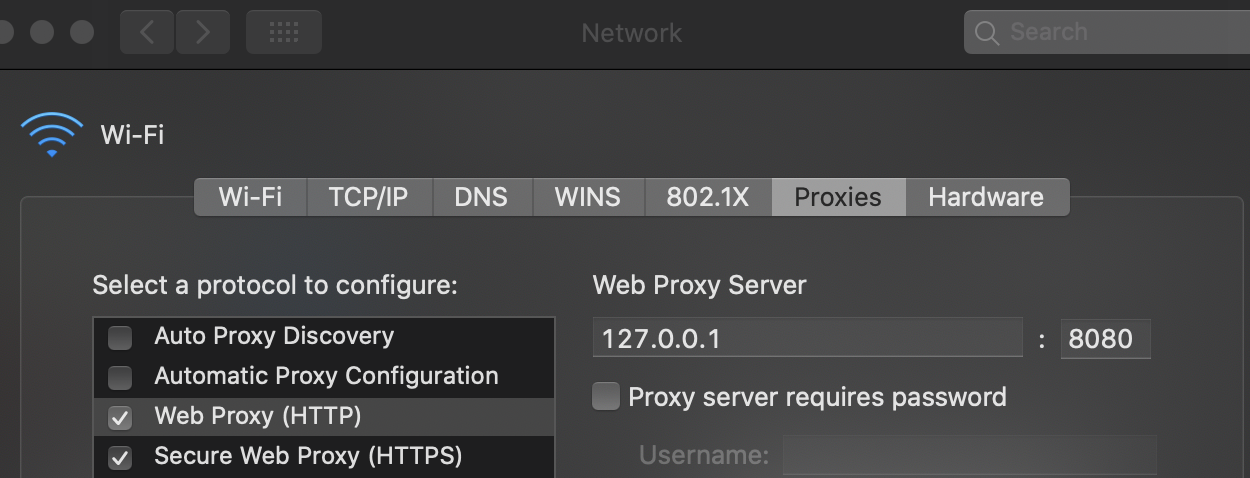

Configuration du proxy MacOS

Étapes pour configurer Burp en tant que proxy :

- Allez dans Préférences Système --> Réseau --> Avancé

- Dans l'onglet Proxies, cochez Proxy Web (HTTP) et Proxy Web sécurisé (HTTPS)

- Dans les deux options, configurez 127.0.0.1:8080

- Cliquez sur OK puis sur Appliquer

Utilisez Trickest pour créer et automatiser facilement des flux de travail avec les outils communautaires les plus avancés au monde.

Accédez dès aujourd'hui :

{% embed url="https://trickest.com/?utm_campaign=hacktrics&utm_medium=banner&utm_source=hacktricks" %}

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- Vous travaillez dans une entreprise de cybersécurité ? Vous souhaitez voir votre entreprise annoncée dans HackTricks ? ou souhaitez-vous avoir accès à la dernière version de PEASS ou télécharger HackTricks en PDF ? Consultez les PLANS D'ABONNEMENT !

- Découvrez The PEASS Family, notre collection exclusive de NFT

- Obtenez le swag officiel PEASS & HackTricks

- Rejoignez le 💬 groupe Discord ou le groupe Telegram ou suivez moi sur Twitter 🐦@carlospolopm.

- Partagez vos astuces de piratage en soumettant des PR au repo hacktricks et au repo hacktricks-cloud.