mirror of

https://github.com/carlospolop/hacktricks

synced 2025-01-10 04:08:51 +00:00

5.3 KiB

5.3 KiB

Extensiones de Kernel de macOS

Aprende a hackear AWS desde cero hasta experto con htARTE (Experto en Equipos Rojos de AWS de HackTricks)!

- ¿Trabajas en una empresa de ciberseguridad? ¿Quieres ver tu empresa anunciada en HackTricks? ¿O quieres tener acceso a la última versión de PEASS o descargar HackTricks en PDF? ¡Consulta los PLANES DE SUSCRIPCIÓN!

- Descubre The PEASS Family, nuestra colección exclusiva de NFTs

- Obtén el swag oficial de PEASS y HackTricks

- Únete al 💬 grupo de Discord o al grupo de telegram o sígueme en Twitter 🐦@carlospolopm.

- Comparte tus trucos de hacking enviando PR a hacktricks repo y hacktricks-cloud repo.

Información Básica

Las extensiones de kernel (Kexts) son paquetes con extensión .kext que se cargan directamente en el espacio del kernel de macOS, proporcionando funcionalidades adicionales al sistema operativo principal.

Requisitos

Obviamente, esto es tan poderoso que es complicado cargar una extensión de kernel. Estos son los requisitos que una extensión de kernel debe cumplir para ser cargada:

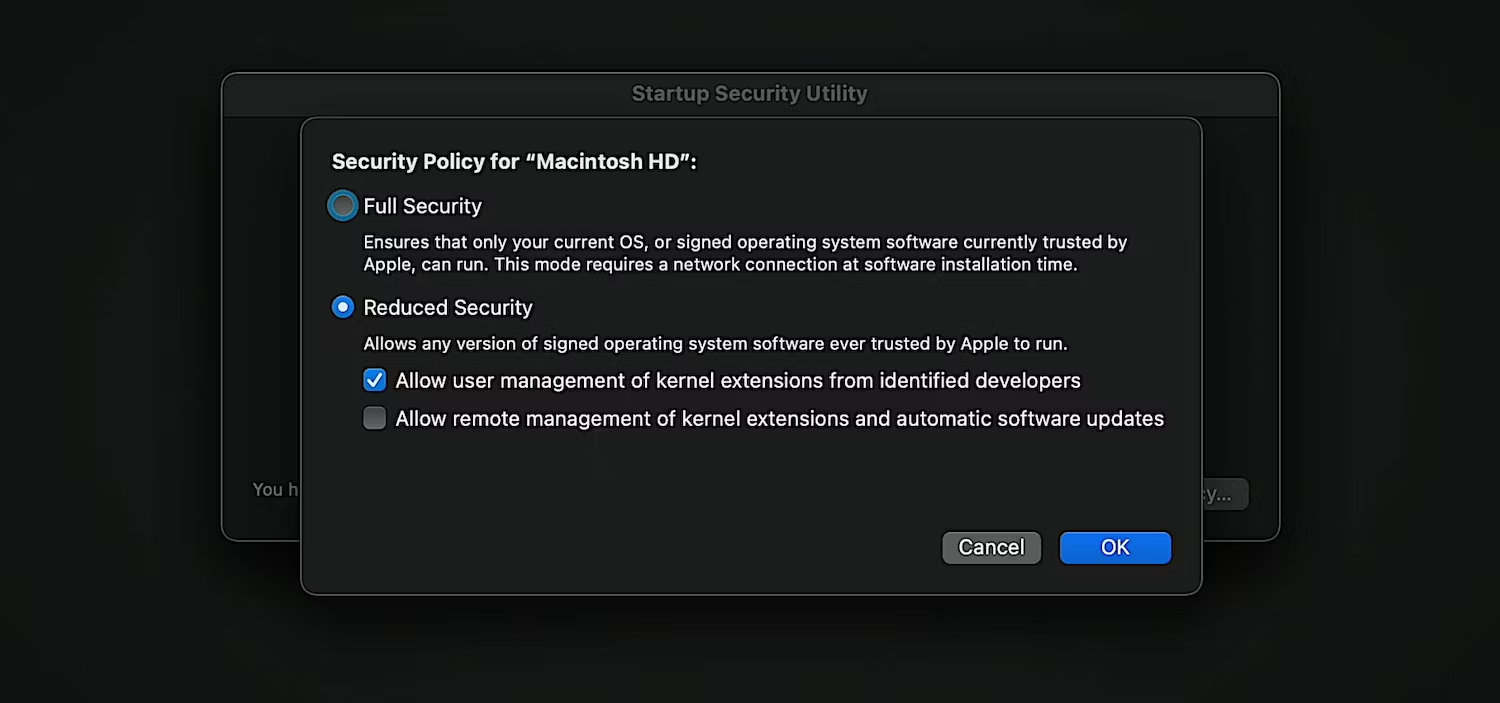

- Cuando se ingresa al modo de recuperación, las extensiones de kernel deben estar permitidas para ser cargadas:

- La extensión de kernel debe estar firmada con un certificado de firma de código de kernel, que solo puede ser concedido por Apple. Quien revisará en detalle la empresa y las razones por las que se necesita.

- La extensión de kernel también debe estar notarizada, Apple podrá verificarla en busca de malware.

- Luego, el usuario root es el que puede cargar la extensión de kernel y los archivos dentro del paquete deben pertenecer a root.

- Durante el proceso de carga, el paquete debe estar preparado en una ubicación protegida que no sea root:

/Library/StagedExtensions(requiere el permisocom.apple.rootless.storage.KernelExtensionManagement). - Finalmente, al intentar cargarlo, el usuario recibirá una solicitud de confirmación y, si se acepta, la computadora debe ser reiniciada para cargarla.

Proceso de carga

En Catalina era así: Es interesante notar que el proceso de verificación ocurre en userland. Sin embargo, solo las aplicaciones con el permiso com.apple.private.security.kext-management pueden solicitar al kernel que cargue una extensión: kextcache, kextload, kextutil, kextd, syspolicyd

kextutilcli inicia el proceso de verificación para cargar una extensión

- Se comunicará con

kextdenviando un servicio Mach.

kextdverificará varias cosas, como la firma

- Se comunicará con

syspolicydpara verificar si la extensión puede ser cargada.

syspolicydsolicitará al usuario si la extensión no ha sido cargada previamente.

syspolicydinformará el resultado akextd

kextdfinalmente podrá indicar al kernel que cargue la extensión

Si kextd no está disponible, kextutil puede realizar las mismas verificaciones.

Referencias

- https://www.makeuseof.com/how-to-enable-third-party-kernel-extensions-apple-silicon-mac/

- https://www.youtube.com/watch?v=hGKOskSiaQo

Aprende a hackear AWS desde cero hasta experto con htARTE (Experto en Equipos Rojos de AWS de HackTricks)!

- ¿Trabajas en una empresa de ciberseguridad? ¿Quieres ver tu empresa anunciada en HackTricks? ¿O quieres tener acceso a la última versión de PEASS o descargar HackTricks en PDF? ¡Consulta los PLANES DE SUSCRIPCIÓN!

- Descubre The PEASS Family, nuestra colección exclusiva de NFTs

- Obtén el swag oficial de PEASS y HackTricks

- Únete al 💬 grupo de Discord o al grupo de telegram o sígueme en Twitter 🐦@carlospolopm.

- Comparte tus trucos de hacking enviando PR a hacktricks repo y hacktricks-cloud repo.