| .. | ||

| drupal-rce.md | ||

| README.md | ||

Drupal

{% hint style="success" %}

Jifunze & fanya mazoezi ya AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Jifunze & fanya mazoezi ya GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Angalia mpango wa usajili!

- Jiunge na 💬 kikundi cha Discord au kikundi cha telegram au tufuatilie kwenye Twitter 🐦 @hacktricks_live.

- Shiriki mbinu za hacking kwa kuwasilisha PRs kwa HackTricks na HackTricks Cloud repos za github.

{% embed url="https://websec.nl/" %}

Ugunduzi

- Angalia meta

curl https://www.drupal.org/ | grep 'content="Drupal'

- Node: Drupal inaweka alama za maudhui yake kwa kutumia nodes. Node inaweza kushikilia chochote kama vile chapisho la blogu, kura, makala, nk. URI za ukurasa kwa kawaida ni za aina

/node/<nodeid>.

curl drupal-site.com/node/1

Enumeration

Drupal inasaidia aina tatu za watumiaji kwa default:

Administrator: Mtumiaji huyu ana udhibiti kamili juu ya tovuti ya Drupal.Authenticated User: Watumiaji hawa wanaweza kuingia kwenye tovuti na kufanya operesheni kama kuongeza na kuhariri makala kulingana na ruhusa zao.Anonymous: Wageni wote wa tovuti wanapewa jina la kutotambulika. Kwa default, watumiaji hawa wanaruhusiwa kusoma tu machapisho.

Version

- Check

/CHANGELOG.txt

curl -s http://drupal-site.local/CHANGELOG.txt | grep -m2 ""

Drupal 7.57, 2018-02-21

{% hint style="info" %}

Mifumo mipya ya Drupal kwa default inazuia ufikiaji wa faili za CHANGELOG.txt na README.txt.

{% endhint %}

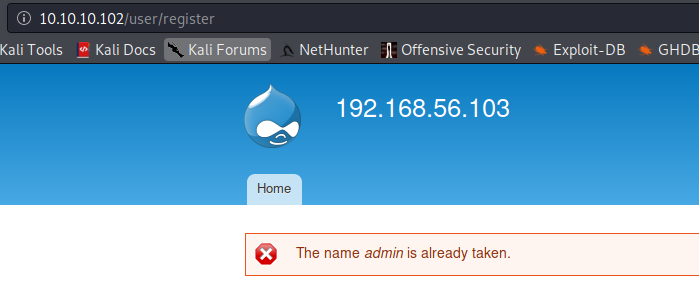

Uainishaji wa majina ya watumiaji

Jisajili

Katika /user/register jaribu tu kuunda jina la mtumiaji na ikiwa jina tayari limetumika litajulishwa:

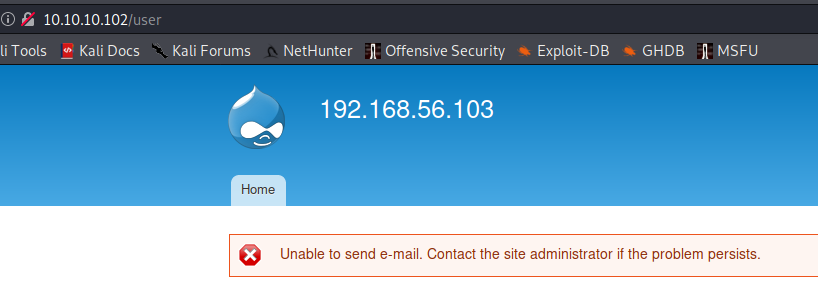

Omba nenosiri jipya

Ikiwa unahitaji nenosiri jipya kwa jina la mtumiaji lililopo:

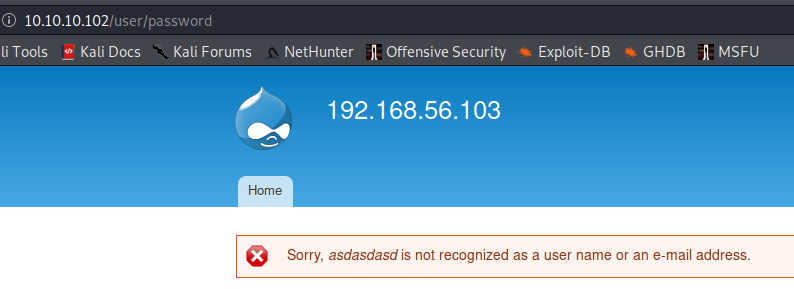

Ikiwa unahitaji nenosiri jipya kwa jina la mtumiaji lisilopo:

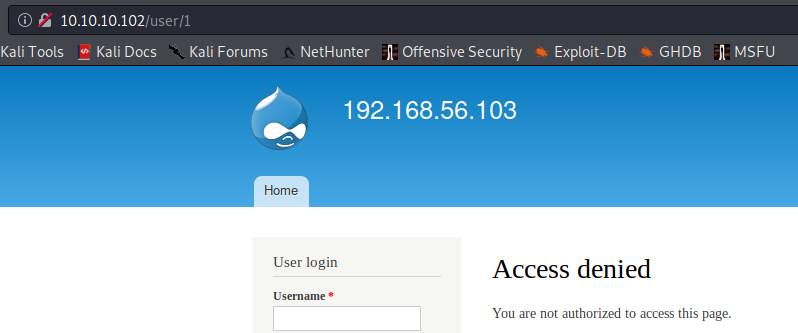

Pata idadi ya watumiaji

Kwa kufikia /user/<number> unaweza kuona idadi ya watumiaji waliopo, katika kesi hii ni 2 kwani /users/3 inarudisha kosa la kutopatikana:

Kurasa zilizofichwa

Fuzz /node/$ ambapo $ ni nambari (kutoka 1 hadi 500 kwa mfano).

Unaweza kupata kurasa zilizofichwa (test, dev) ambazo hazijarejelewa na injini za utafutaji.

Taarifa za moduli zilizowekwa

#From https://twitter.com/intigriti/status/1439192489093644292/photo/1

#Get info on installed modules

curl https://example.com/config/sync/core.extension.yml

curl https://example.com/core/core.services.yml

# Download content from files exposed in the previous step

curl https://example.com/config/sync/swiftmailer.transport.yml

Kiotomatiki

droopescan scan drupal -u http://drupal-site.local

RCE

Ikiwa una ufikiaji wa console ya wavuti ya Drupal angalia chaguzi hizi kupata RCE:

{% content-ref url="drupal-rce.md" %} drupal-rce.md {% endcontent-ref %}

Kutoka XSS hadi RCE

- Drupalwned: Skripti ya Ukatili wa Drupal ambayo inaweza kuinua XSS hadi RCE au Uthibitisho Mwingine wa Kihatarishi. Kwa maelezo zaidi angalia hii chapisho. Inatoa msaada kwa Matoleo ya Drupal 7.X.X, 8.X.X, 9.X.X na 10.X.X, na inaruhusu:

- Kuongeza Haki: Inaunda mtumiaji wa kiutawala katika Drupal.

- (RCE) Pakia Kiolezo: Pakia violezo vya kawaida vilivyo na backdoor kwa Drupal.

Baada ya Ukatili

Soma settings.php

find / -name settings.php -exec grep "drupal_hash_salt\|'database'\|'username'\|'password'\|'host'\|'port'\|'driver'\|'prefix'" {} \; 2>/dev/null

Dumisha watumiaji kutoka DB

mysql -u drupaluser --password='2r9u8hu23t532erew' -e 'use drupal; select * from users'

References

{% embed url="https://websec.nl/" %}

{% hint style="success" %}

Jifunze na fanya mazoezi ya AWS Hacking: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Jifunze na fanya mazoezi ya GCP Hacking:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Angalia mpango wa usajili!

- Jiunge na 💬 kikundi cha Discord au kikundi cha telegram au fuata sisi kwenye Twitter 🐦 @hacktricks_live.

- Shiriki mbinu za hacking kwa kuwasilisha PRs kwa HackTricks na HackTricks Cloud repos za github.